揭秘Neutrino僵尸网络生成器

0x01 引言

一般情况下,网络犯罪分子通常都会以产品套装的形式来出售其攻击软件,其中包括:

恶意有效载荷:恶意软件的前端,用于感染用户。

C&C面板:恶意软件的后端部分,通常为LAMP环境下的一个Web应用程序。

生成器:一个应用程序,用来打包有效载荷,并嵌入特定发布者所感兴趣的信息,比如C&C地址、配置信息等。

这些恶意软件套装通常都是在黑市上销售的,尽管如此,有时还是会流入主流媒体的手上。这就给研究人员提供了一个宝贵的机会,来深入考察它们所使用的各种技术。

最近,我手头上就得到了这样的一个软件套装,其中就包括Neutrino僵尸网络的生成器。尽管这不是最新的版本,但是依旧能够提供有用的信息,来帮助我们与当今广泛传播的样本进行对比分析。

0x02 相关组成部分

Neutrino Builder:32位PE程序,使用VS2013编写,利用Safengine Shielden v2.3.6.0加壳(md5=80660973563d13dfa57748bacc4f7758)。

panel(利用PHP编写的)。

stub(有效载荷):32位PE程序,是用MS Visual C++编写的(md5=55612860c7bf1425c939815a9867b560, section .text md5=07d78519904f1e2806dda92b7c046d71)。

0x03 功能

Neutrino Builder v3.9.4

这个生成器是利用Visual Studio 2013编写的,因此需要合适的可再发行组件包(Redistributable Package)才能够正常运行。这个生成器是一个破解版,因为从标头部分可以看到“Cracked and coded by 0x22”等字样。

这个工具的功能非常简单:向用户询问C&C的地址,然后将其写入有效荷载。

比较两个有效荷载:一个是原始的有效荷载,一个是由该生成器编辑过的有效荷载。我们发现,实际上这个生成器所做的修改非常小,它只是对提供的URL进行加密处理,然后将其保存到指定的地方。

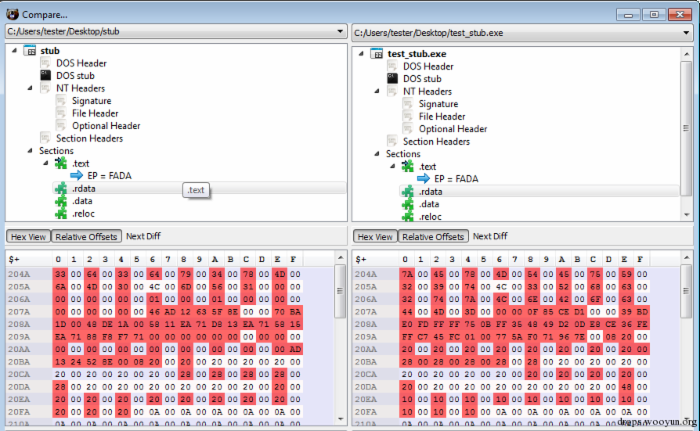

下面的图中,左图(stub)是原始的有效荷载,右图(test_stub.exe)是经过编辑之后的有效荷载。

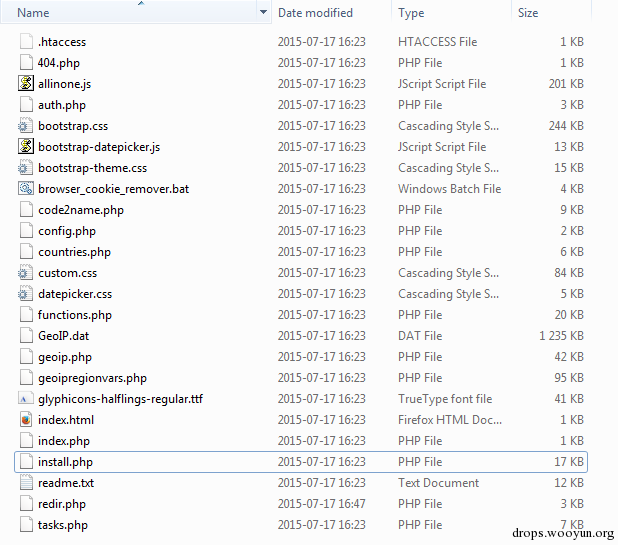

Panel

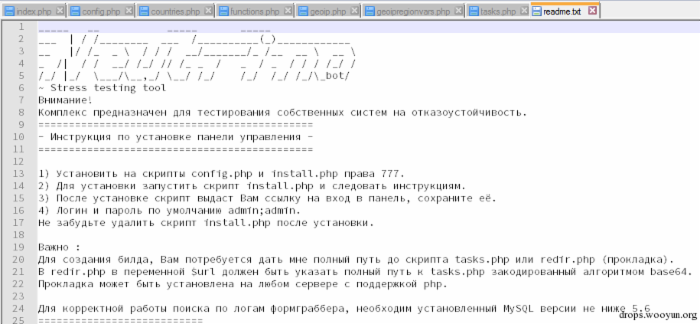

这个软件套装含有完整的使用说明(readme.txt),不过使用俄语编写的,其中可以发现许多功能细节。

安装面板所需的软件:

PHP

MySQL,版本号不得低于5.6。

面板的默认登录名和口令:admin ,admin 。

被感染的客户端可以根据要求而执行的任务:

各种类型的DDoS攻击。

键盘记录(启用/禁用)功能,包括指定窗口内的轨迹文本。

查找指定类型的文件。

更新bot。

删除bot。

DNS欺骗(将地址X重定向到地址Y)。

Form表单截取,窃取FTP证书。

下载并执行下列类型的文件(EXE、DLL、、bat 、vbs)。

向Windows注册表添加指定内容。

发送给bot的完整命令列表:

functions.php

function EncodeCommand($command)

{

switch (strtolower($command)) {

case "httpddos":

return "http";

break;

case "httpsddos":

return "https";

break;

case "slowlorisddos":

return "slow";

break;

case "smart httpddos":

return "smart";

break;

case "download flood":

return "dwflood";

break;

case "udpddos":

return "udp";

[1] [2] [3] [4] 下一页

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)