还在使用TrueCrypt?当心这两个危险漏洞

著名安全专家James Forshaw发现了TrueCrypt中的两个重要漏洞,这两个漏洞存在于TrueCrypt安装在Windows系统上的驱动程序中。此外,如果攻击者能够控制一个受限的用户账户,那么他可以利用这个安全漏洞在系统中进行权限提升。

TrueCrypt中发现两个严重漏洞

对于那些打算使用TrueCrypt软件来加密他们硬盘的Windows用户来说,这是一个很糟糕的坏消息,因为谷歌Zero项目团队的安全研究员James Forshaw在TrueCrypt中发现了两个严重漏洞。

尽管TrueCrypt的开发工作已经在2014年5月份被它的开发者们所中断,但它仍旧是用于加密用户数据的最流行的应用程序之一。TrueCrypt的原始作者警告用户可能存在“未修复的安全问题”,并邀请他们换用BitLocker,即由微软开发的全盘加密工具。

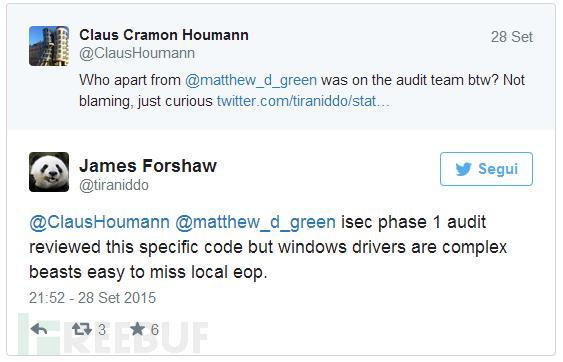

James Forshaw发现了TrueCrypt中的两个漏洞,它们存在于安装在Windows系统上的驱动程序中。但很奇怪的是,以前的审计工作中没有一次发现TrueCrypt中的这两个漏洞。特别是,一组研究人员进行了一次持续两年的分析,并将这次分析安排在两个截然不同的阶段。在第一阶段,专家分析了该软件的蓝图,只是在该软件中发现了11个中级、低级的问题。在最近结束的第二阶段,专家们检查了TrueCrypt实现的随机数生成器、关键密码算法和一些加密密码套件。

为了回应斯诺登泄露文档中提到的TrueCrypt中存在后门的情况,NCC的安全审计员和密码学专家决定分析TrueCrypt软件。密码学专家Matthew Green在一篇 博文 中解释道:

“TrueCrypt看起来是一款精心设计的加密软件,因为NCC审计员并没有在其中发现后门,以及任何严重的设计缺陷。你可以在开放加密审计项目网站上找到完整的报告,那些想亲自阅读的人应该访问一下这个网站,因为该博文将只给出一个简洁的总结。”

漏洞等级定位

当时,专家们发现了四种不同的漏洞,但没有一个可以被攻击者利用来攻击TrueCrypt。下面列出了漏洞和相关安全等级:

1、混合密钥文件未进行健全地加密—低严重性 2、在卷头存在未经身份验证的密文—待定 3、在不寻常的情况下,CryptAcquireContext可能会悄悄地失败—高严重性 4、AES实现容易遭受缓存时间攻击—高严重性

Forshaw解释说,如果攻击者能够控制一个受限的用户账户,那么他可以利用这个安全漏洞在系统中进行权限提升。

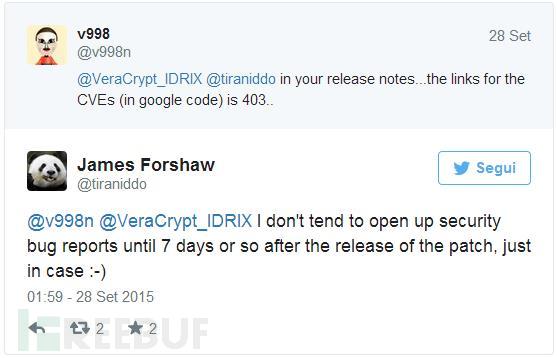

目前,Forshaw还没有披露这两个漏洞的细节,因为他打算等待七天之后再披露,或者在发布了一个解决这个问题的安全更新之后。

谁将修复TrueCrypt中的漏洞?

上周 发布的VeraCrypt 1.15 中包含了Forshaw发现的这两个漏洞的补丁,以及其他漏洞的补丁。尽管漏洞CVE-2015-7358和CVE-2015-7359已经在VeraCrypt(TrueCrypt原始项目中的副产品)中得到了修复,但能够肯定的是TrueCrypt的原作者肯定不会修复此漏洞。

那些仍旧在使用TrueCrypt的用户应该开始使用VeraCrypt来躲避问题了,因为VeraCrypt的开发者们已经修复了很多影响原始软件的安全漏洞。

*参考来源: securityaffairs ,FB小编JackFree编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.com)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)