120万的用户数据是如何泄露的:渗透麦芽地论坛全过程

0x00

这事情还要从几天前说起。不知什么缘由,OS X 爆出了 Machook 的木马。一个朋友对此木马作者进行社工,然后在 V2EX 上发贴,叫做《对于 Machook 木马的一次社工之旅》,几天后,Livid 发贴表示收到律师函,把此贴删除。嘛,麦芽地作风的确是让人不爽,我也是闲着无聊,对于麦芽地的网站进行渗透。渗透过程记录如下。

0x01

首先探测一下麦芽地的网站以及子域名,咱也直接就上 Google 大法。查询结果有以下几个域名:

- 61.147.80.69

- www.maiyadi.com

- bbs.maiyadi.com

- news.maiyadi.com

- 182.18.31.71

- image.maiyadi.com

- web.maiyadi.com

- 61.147.80.73

- app.maiyadi.com

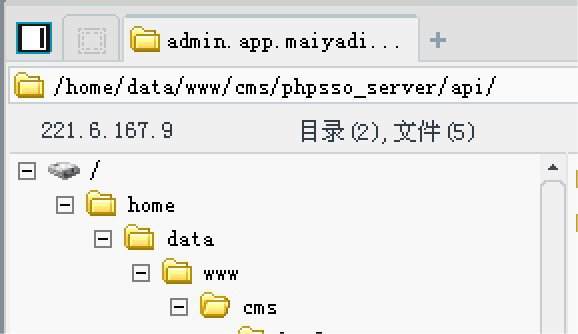

- admin.app.maiyadi.com

前两组并没有什么漏洞,一个是 Discuz 的,另外一个不明觉厉。第三组中,admin.app.maiyadi.com 是 PHPCMS 的,不允许注册,打了几个 exp 也没有什么信息。只能硬着头皮上 app.maiyadi.com 看了。

随意看了下几个 PHP,发现一个盲注。

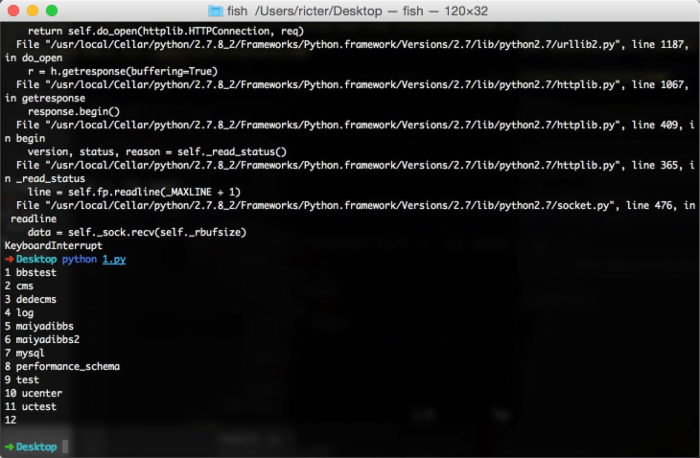

http://app.maiyadi.com/data.php?tid=136&cid=3&num=5 问题出在 cid 上,是一个典型的盲注。手工测试 select user ( ) 了下发现是 root @ localhost ,于是写了个脚本来进行盲注(当时太激动了忘记用 sqlmap 233333)。

然后慢慢跑啊慢慢跑,中途还去洗了个澡..最后跑出来所有的数据库..再跑..密码..

让我欣慰的是,成功进入后台然后 getshell 了,利用的是 PHPCMS 的 这个洞 。

比较好笑的是有人比我早两个小时拿到 shell,看来不少人也盯上了啊~

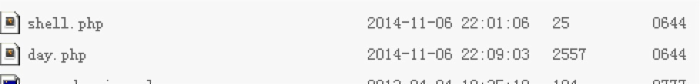

然后拿了一些信息,比如数据库密码:

[crayon-54c45ff8037aa249634954 inline="true" ]return array ( 'default' => array ( 'hostname' => '192.168.1.121', 'database' => 'cms', 'username' => 'root', 'password' => 'aQuoo0aaDB', // ... );

[/crayon]

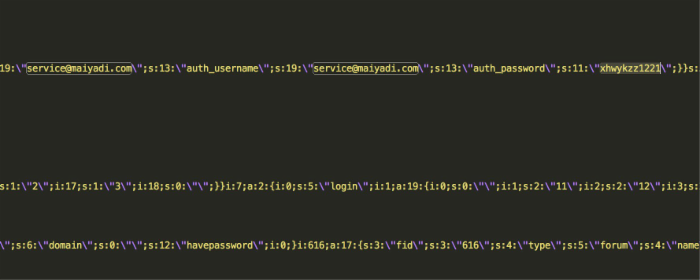

当时跑出来的库名我稍微看了下,目测是所有的用户表都在 ucenter 上,连上去,果然是。另外一查询用户数 120w 差点吓哭OAQ。

管理员密码破不出,接着 update 了管理员密码登录进去。

在数据库翻了半天找到邮箱的密码配置,但是很失望的是登陆不上去(ry

0x02

想继续深入拿下服务器权限,可是信息严重不足。社工库就没有管理员的信息,而且其他私人的东西都没有。在麦芽地的数据库里查询的密码破解不了。

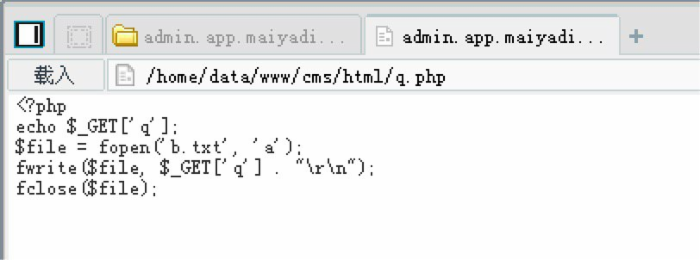

嘛,如何钓密码是一个问题。虽然我没有主站的 shell,但是在 Discuz 的统计代码处我们可以插入 JavaScript,并且我们也可以控制一个子域名,于是一个很邪恶的想法就…>w<

之后引入这里的 JavaScript,很难发现,子域名上也不会被人怀疑。

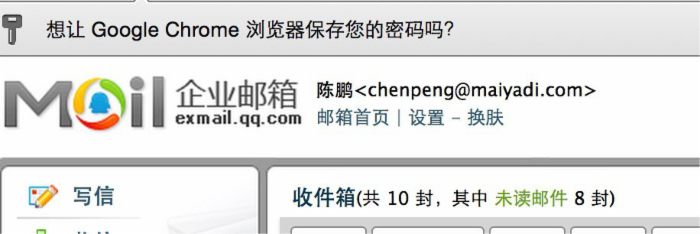

插入两天后,终于钓到管理员的密码了.._(:3

于是很愉快的..

并且后续渗透才刚刚开始(

接下来我可以继续社工其他管理员密码,找到谁控制服务器、域名注册邮箱、DNSPod 邮箱。

比较耗费时间,而且又不成功的几率。基于现在心情很烂并且很多事情要做..

0x03

不作死,到此为止。

[via@ ricter ]

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)