网银木马分析:警惕山寨版“话费充值软件”

一、背景介绍

近期,360成都反病毒中心拦截到一类隐蔽在话费充值软件包中的病毒,用户感染该病毒后,会出现资金被盗的情况。该病毒内含一系列技术手段躲避和干扰安全厂商,目前国内的多款杀毒软件尚不能查杀该病毒。因此,我们对该病毒窃取财物的过程进行了详细的分析,并提醒各安全厂商注意加强检测。

经分析,该病毒的隐蔽性极强,且具备一定的自毁能力,在有效的生命周期内,能够调用其释放的远控程序和按键记录程序,进而获取用户输入的支付账户及密码等信息,盗取账户资金。

二、病毒介绍

病毒类型:盗号木马 文件名:话费充值系统全国供应.rar MD5: 74952cea61115da12c00646d1df8b6c0 文件大小:3,515,077Bytes

这个软件包原本是一个话费充值软件,分析后发现,病毒作者替换了软件包中原有的软件更新程序,把自身的更新程序update.exe替换成了另外一个合法程序——实况足球8中的更新程序update.exe。并通过该更新程序为桥梁,白利用的方式来执行其它恶意组件。

第一次运行该软件的时候病毒就会被执行且原程序也正常执行,一般用户很难发现异常。软件包中与盗号木马相关的样本信息如下:

图1 360检出病毒样本

在用户运行该软件时,主程序执行update.exe用于检测更新,而替换后的update.exe会根据配置文件update.ini中的配置项,启动恶意的批处理文件qiaoi.bat。

qiaoi.bat首先会调用系统命令断开网络连接,以此干扰杀软云查功能,然后解密释放一个新的同名批处理文件qiaoi.bat并运行,新生成的qiaoi.bat会进一步释放出一个数字签名正常的播放器程序qiaole.exe和恶意组件PotPlayer.dll,接着qiaoi.bat也是通过白利用的方式启动qiaole.exe进而加载PotPlayer.dll执行。

PotPlayer.dll会在内存中解密出两个可执行程序并分别注入系统进程svchost.exe及napstat.exe运行,运行在svchost.exe进程中的便是大名鼎鼎的灰鸽子木马,而运行在napstat.exe进程中的则是个按键记录程序,攻击者通过这两种手段结合,达到盗取用户账户资金的目的,整个病毒的执行流程如下:

图2 病毒的运行流程图

另外,病毒释放出来的所有可执行文件中,均写入了部分随机数据对抗杀软查杀,同时病毒的主要模块均由白签名文件通过白加黑的方式加载运行,这些都能干扰杀软对该病毒的检测与查杀。病毒首次执行后,在用户硬盘中常驻的文件如下:

图3 病毒常驻模块

三、详细分析

1、病毒软件包

病毒软件包原本是一个正常的话费充值软件,被病毒作者植入了木马。病毒作者将该软件包的更新组件替换为一个白签名程序并修改了该白签名文件的配置文件,使得更新组件被运行的时候就会运行病毒作者植入的恶意批处理文件qiaoi.bat(66da57c115b078e397b4394a06ac2aea)。

图4 被篡改的配置文件

qiaoi.bat运行后首先生成一个qiao.bat的批处理执行,该批处理执行“ipconfig /release”命令,将系统断网,干扰杀软的云查功能,接着释放出一个新的恶意脚本qiaoi.bat(d8283cba7f5d4187c9537ff7d7adc332)执行。恶意脚本中包含大量干扰分析的垃圾指令,同时也能对抗杀毒软件的查杀。

图5 病毒脚本

2、释放的qiaoi.bat(d8283cba7f5d4187c9537ff7d7adc332)

如果系统没有安装杀毒软件,病毒的批处理脚本会释放出一个随机文件名的恶意程序并运行,在释放随机文件名恶意程序的时候,会在PE头部前面的几个字节中写入随机数据,这样使得每次释放的文件MD5不同。

图6 写入随机字节

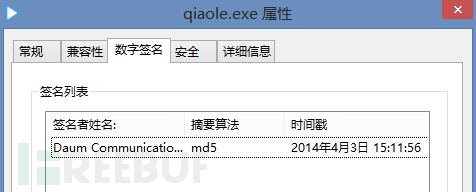

如果被感染的系统安装了杀毒软件,病毒则再进行一次白利用,调用病毒其他模块,此时,病毒会释放出白签名播放器程序qiaole.exe和一个恶意模块PotPlayer.dll。

图7 白签名文件qiaole.exe

病毒通过qiaole.exe加载PotPlayer.dll,PotPlayer.dll会读取病毒文件c:/winst/qq.tmp解密出一个可执行程序(就是前面提到的随机文件名的恶意程序)并创建一个svchost.exe的傀儡进程将解密出的可执行文件注入运行。

恶意脚本运行的同时,该软件包的原始程序正常运行,用户完全不知道已经有一个“恶魔”潜伏到电脑中。

3、被注入的第一个svchost.exe

读取病毒文件C:/winst/bhdll.tmp解密出另外一个可执行程序,创建第二个svchost.exe傀儡进程并将解密出的可执行程序注入运行。

4、被注入的第二个svchost.exe

该进程包含病毒主要功能,行为有:

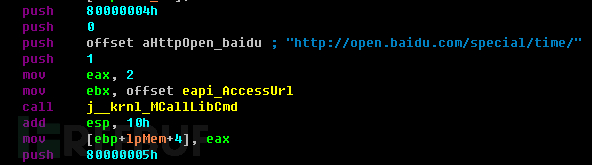

1)访问http://blog.sina.com.cn/s/blog_14a8f4af60102vrbo.html得到一段十六进制的文本数据并解密得到一个日期,当前分析得到的日期是“20160201”;访问http://open.baidu.com/special/time/得到当前的互联网日期,如果互联网日期大于解密出来的日期则病毒进行自毁操作,否则继续执行后面的操作。通过这种方式,攻击者可以利用网络云控病毒的存活时间,方便清理所有感染的计算机,在2016年2月1日后该病毒将从所有计算机上清除,间接保证了该病毒生命周期结束后不被发现。

图8 获取网络日期

2)创建第三个svchost.exe傀儡进程并在内存中解密出一个可执行程序注入运行。

3)创建system32系统目录下的napstat.exe傀儡进程并在内存中解密出一个可执行程序注入运行。

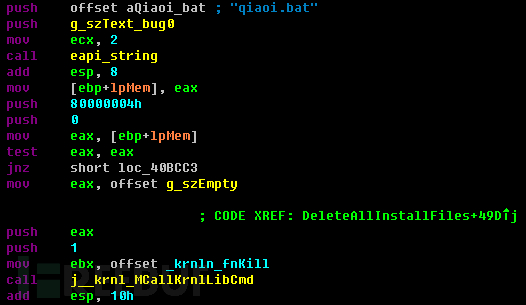

4)清理病毒软件包中植入的恶意文件。

图9 清理植入的病毒文件

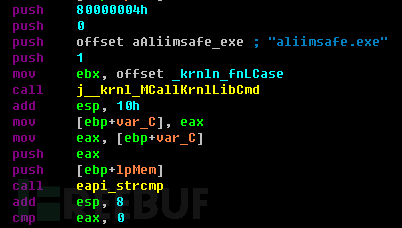

5)枚举进程,如果有名为"aliimsafe.exe"的进程正在运行则结束该进程,删除进程文件并在该进程的目录下创建一个同名的文件夹阻止该文件被还原。以此干扰系统的安全保护功能,保证后面的键盘记录程序能正确的记录用户输入的阿里旺旺账户密码。

图10 查找特定进程并进行破坏

5、被注入的第三个svchost.exe

经过分析确认运行在该进程中的是远程控制木马灰鸽子,这里不进行详细分析,以下是该木马的一些参数信息。

图11 木马的上线地址及版本信息

6、被注入的napstat.exe

运行在该进程中的是一个按键记录木马。通过设置一个全局的键盘钩子对用户的按键信息进行记录。

图12 安装键盘钩子

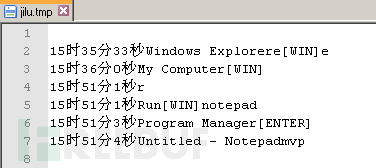

在钩子过程中木马将记录到的按键信息写到文件C:/ProgramData/Microsoft/Windows/DRM/web/jilu.tmp。

图13 记录到的按键信息

木马还有一个触发时间为1小时的定时器,用于每隔一个小时发送按键记录到指定的电子邮箱,分析发现作者没有配置相关的参数,因此该定时器没有实际作用,但作者可以通过远程控制后门获取到按键记录。

四、防范建议

1、尽量通过官方网站或其他安全可靠的渠道下载软件;

2、如果运行某软件时发现系统出现异常情况(如系统提示网络连接已断开等),应及时查杀木马;

3、开启专业安全软件防护,如无必要尽量不关闭安全软件。

* 作者:360安全卫士(企业账号),转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)