技术分享:安卓移动终端的一次渗透实验

下面的实验将通过使用一个虚拟Android系统作为实验主体来进行展示。在这个实验中,通过使用虚拟Android系统,模拟移动终端的操作,来帮助我们逐步实现使用一个名为QPython的APP来对本地网络中的服务器telnet服务进行枚举暴破。

所需环境

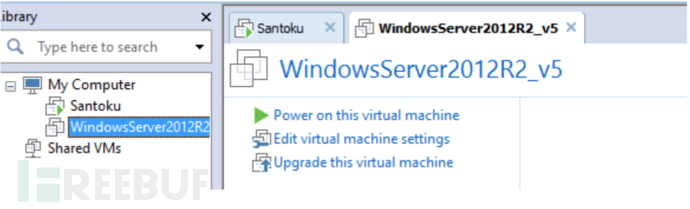

(1)WindowsServer2012R2 VM:这里请自行下载。 (请提前部署虚拟机)

(2)Santoku VM:请 点击 下载。(请提前部署虚拟机)

(3)Android_x86.iso:原文下载地址为 Drop_Android_x86.iso ,百度网盘地址为:请 点击 ,密码: frn9。

(4)Lab_Files.iso:原文下载地址为 Drop_Lab_Files.iso ,百度网盘地址为:请 点击 ,密码: k9kh。

步骤1 启动Android系统

首先,我们需要将“Android_x86.iso”镜像文件挂载到Santoku虚机上。随后在Santoku虚机资源库中点击“设置”选项。选择“CD/DVD (SATA)”,然后在导入镜像文件的选项中点击“浏览”,确认选择导入 “Android_x86.iso”文件。如下图,

启动Santoku虚拟机,右击Santoku虚拟机,如下图,选择点击“power on to firmware”。

进入BIOS界面移动到 Boot标签上,再通过使用 “+”和“Shift”键,选择“CD-ROM Drive”,最后按 F10保存并离开。

选择“Yes”,保存并重新启动。

接下来,系统启动进入到Android x86 CD上,然后我们接着选择 Live CD 模式。

进入Android系统,如下图。

在欢迎界面中,双击“OK”,连接到菜单项。

步骤2 禁用屏幕超时保护功能

点击如下按钮,打开应用程序集。

关闭“Customize your Drawer(自定义程序集合)”的提示。

点击“Settings Icon”进行设备设置,接着点击“Display”打开屏幕设置。

在“sleep”睡眠设置中,选择“Never time out”(从不超时模式)。

点击“Home” 按钮返回桌面。

步骤3 获取IP信息

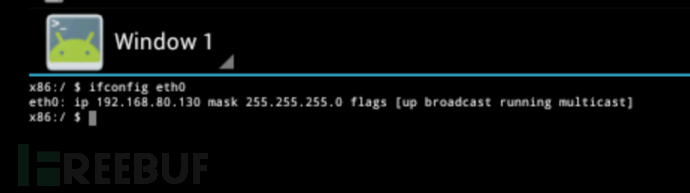

首先,我们需要运行着Android系统的虚机的IP地址。现在,先返回到应用程序集,打开 “Terminal Emulator”(终端仿真)应用。

在上述终端中输入命令行“ifconfig eth0”,回车,参考结果(IP 地址有差异)如下,

复制好IP 地址。在上述例子中,我们获取到的IP地址为192.168.80.130, 但因为各自环境不同IP也必然不同。下面将以IP192.168.80.130为例子,开展实验。

步骤4 在Windows Server中通过ADB推送文件

返回到VMware 控制台 ,启动Windows Server 20012R2虚拟机。

一旦Windows Server 20012R2虚机启动之后,导入上述提供的“Lab_Files.iso”镜像文件。右击“Lab_Files.iso”镜像文件,选择文件挂载到驱动上,具体如下,

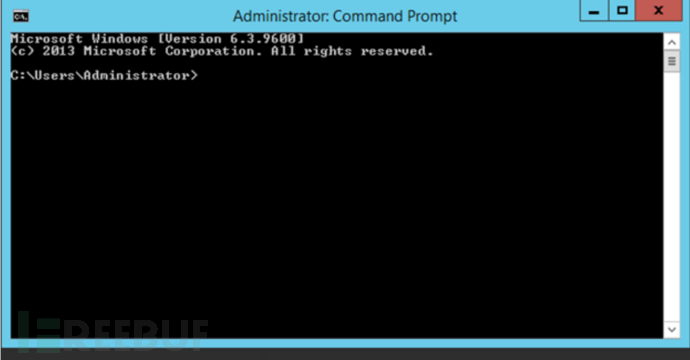

接着,双击桌面上命令提示符图标,输入终端命令。

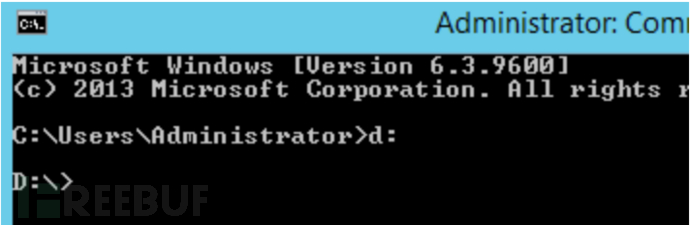

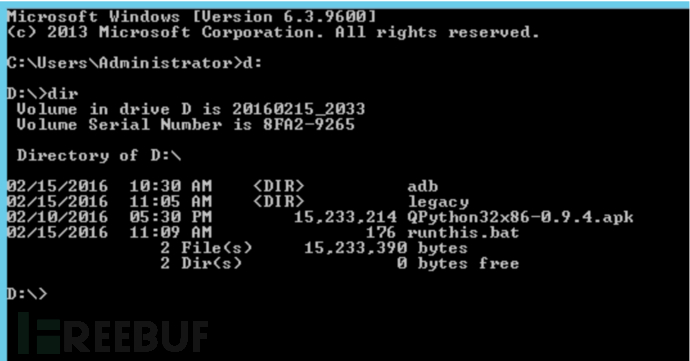

通过输出命令 “d:” 变更到此前ISO镜像文件挂载的驱动,按回车接着操作。

输入命令 “dir”,在驱动器上查看文件及文件夹。(此前挂载的ISO镜像)

首先我们从上图可以看到Runthis.bat文件,Runthis.bat文件为进行实验前的环境准备提供批量处理命令,比如搭建一个telnet服务器,使用ADB(可对终端模拟器进行调试)等等。而 Runthis.bat这种一站式解决功能使得我们能够将主要精力放在关注Android系统的渗透上,减少因搭建测试环境所要准备的操作而投入太多的时间。

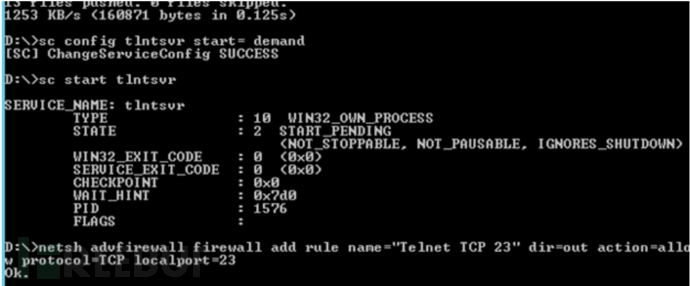

Runthis.bat 会完成以下命令操作:

1、请求获取Android VM的 IP地址;

2、连接到Android VM;

3、在Android VM上安装Qpython;

4、复制Qpython 所需脚本到Android VM 上;

5、启用 Telnet 服务;

6、在防火墙上开放23端口;

7、尽量减少 Telnet服务的 安全防护。

运行Runthis.bat脚本,具体如下,

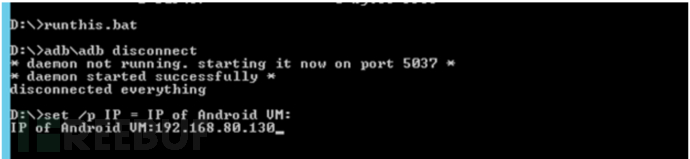

接着,Runthis.bat脚本开始请求 Android VM的 IP地址,

我们可以看到以下输出,

如果没出现上述的输出内容,请重新运行 Runthis.bat,同时再次确认Android VM的 IP地址。

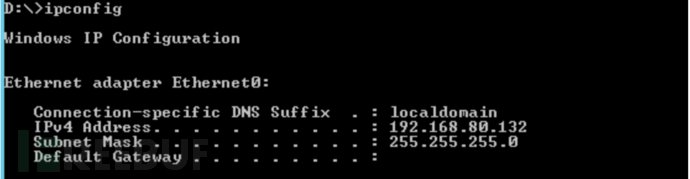

接着检查Windows Server 2012R2 VM的IP地址,通过 “ipconfig”命令。

复制 IPv4地址(在本例子中地址为192.168.80.132)。

步骤5 运行脚本

返回运行Android的VM上,打开应用程序集,打开QPython3。

QPython3打开之后,点击“scripts”图标,打开脚本界面。

在脚本文件夹的底端,打开另一个名为“Custom”文件夹。

其中,Custom文件夹包含了4个脚本,这4个脚本我们将用来枚举主机,列举及暴破telnet服务。

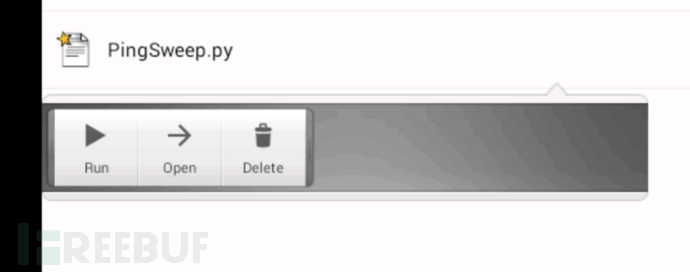

通过 “PingSweep.py”执行,并选择“Run”。

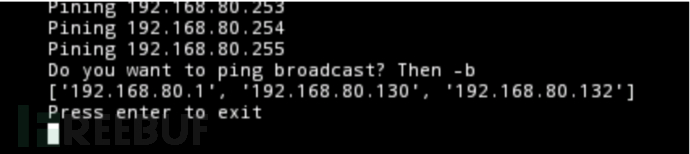

上述脚本将自动执行,并会ping Android系统所在子网中的每一个IP地址,探测主机存活状态。以下为 显示所有发现的主机,

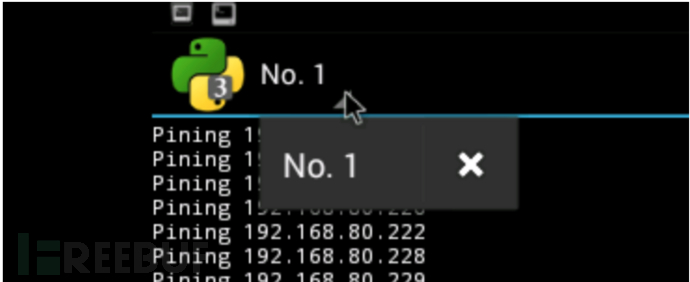

在本例子中我们能够看到192.168.80.1, 192.168.80.130以及192.168.132,可能在你的环境中会不一样。关闭上述脚本,接下来我们可以点击左上角的“No.1”,并点击“x”,具体如下图,

在此实验中,现在我们已经知道了主机为在线状态,接下来该是扫描主telnet服务的监听端口是否开放的时候了。

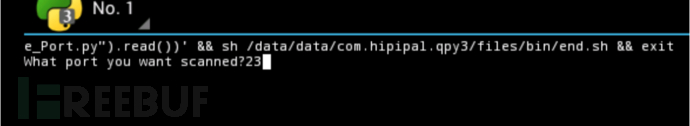

下一个运行的脚本为“Scan_Single_Port.py”脚本。该脚本可进行指定端口扫描以及扫描所有运行着Android 系统的虚机所在子网中的所有主机。如下图所示,输入23端口,来扫描端口的开放情况。运行脚本的方式与先前运行的一样,点击“Run”来运行。

以下为扫描结果,

现在我们可以看到关于Server 2012R2 VM的IP地址,

接下来,我们可以开始尝试一次简单的暴力破解Telnet服务。退出当前脚本。

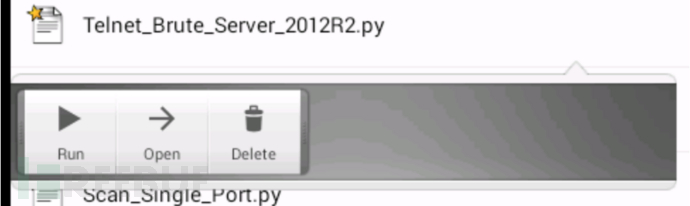

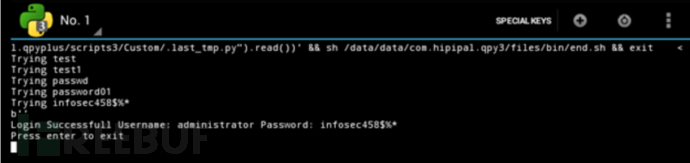

点击“Telnet_Brute_Server_2012R2.py”脚本,跟运行前两个脚本不一样,此次我们需要点击“open”,对脚本进行编辑。

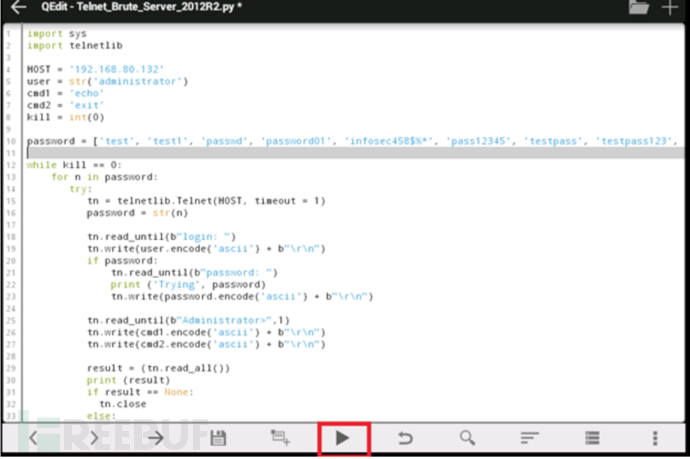

我们需要识别确认此前确认要进行暴力破解的目标的IP。

在脚本中,将“HOST”主机变量更改为我们需要攻击的目标主机地址,我们这里需要填上的是“192.168.80.132”。

在此处密码字典只是用于实验测试之用,所有仅用较为简单的列表。

如果有问题的话,可将 timeout的值调整下,如下图,

一旦更改完成IP地址,点击“play”按钮,运行脚本。具体如下图,

这个脚本正在针对目标机器执行暴力破解,而最后的输出正常会如下图所示,

那么基于实验的情况,我们现在就能通过运行安卓的手机,来针对子网进行扫描,以及执行暴破telnet服务的操作等。

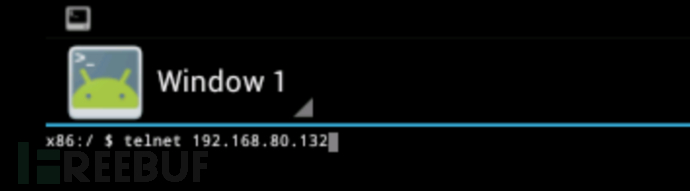

现在针对服务器,我们已经有了Telnet的密码,现在我们就可以登录上去看看什么情况。现在返回到Android终端。

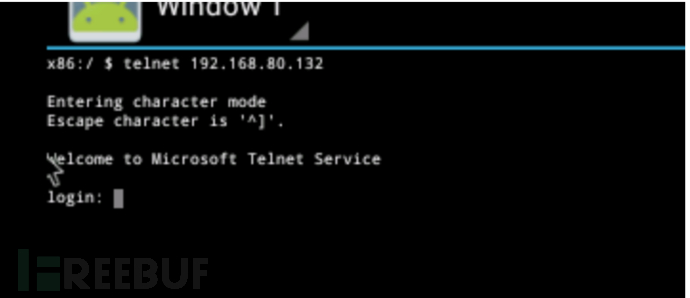

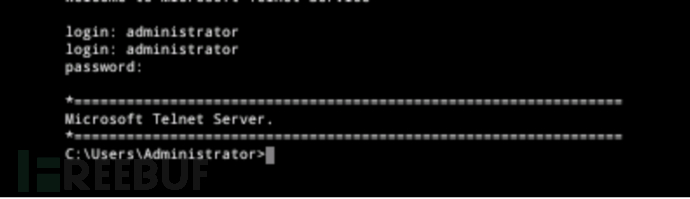

从终端远程连接到Windows Server 2008虚机上,通过以下命令执行: telnet “ip”(IP为Windows Server 2008虚机 IP)

在login中输入“Administrator”登录账户,

接着输入此前暴破获取到的密码,

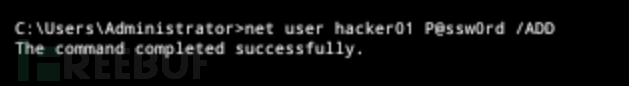

现在增加一个user账户证明我们已经拥有管理员的权限。通过以下命令来创建账户,net user hacker01 P@ssw0rd /ADD( hacker01为账户名称, P@ssw0rd为密码)。

*参考来源: infosecinstitute ,FB小编troy编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)