揭秘最新APT组织Stealth Falcon,疑似属于阿联酋政府

近日多伦多大学的公民实验室揭示了一个新的APT组织,下面就一起来看一下吧。

该组织被怀疑与阿联酋政府有关

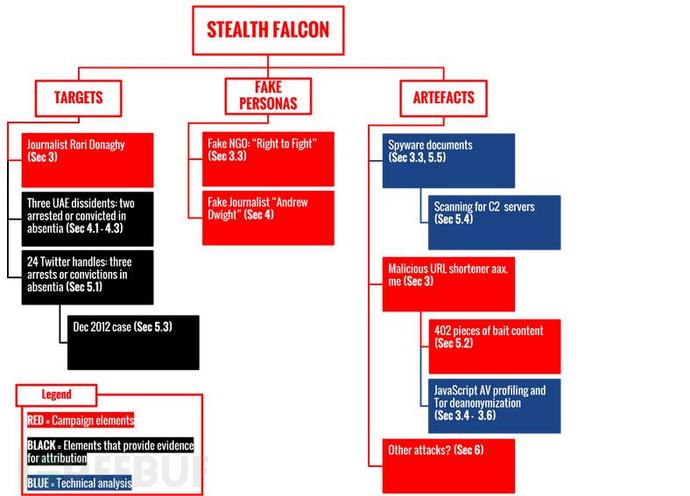

该APT组织代号是Stealth Falcon,主要通过恶意软件以及社工方式来获取阿联酋的记者、活动家、持不同政见者。据之前消息称, 阿联酋一直是Hacking Team的客户之一,但出现了上次的泄露数据事件之后,据称Hacking Team失去了不少的客户,而例如Finfisher、Cellebrite以及NSO Group却获得了新的市场,在最近的一次攻击中该组织通过发送邮件以及社工方式来获取目标设备信息,而在通常情况下主要是通过推特的方式来吸引目标,然后感染目标设备,而这两种方式主要针对的就是阿联酋不同政见者。

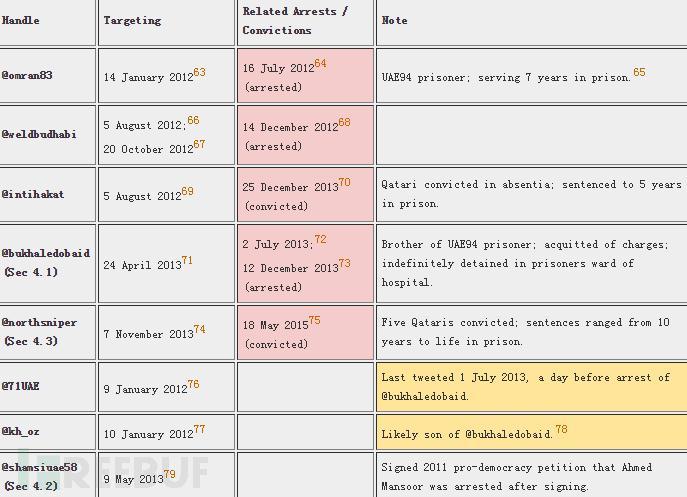

攻击最早可以追溯到2012年,目前更有消息称该组织与阿联酋政府有联系,在这些攻击事件中发现了发布的31推文,同时有27个受害者遭到攻击,而这里面有24名相关人员的照片以及地理信息等数据遭到泄露,一旦有用户点击到相关链接,那就悲剧了,而根据公民实验室收集的402个链接信息,其中有73%的链接都直接与阿联酋有关。最后发现这些都是在67个服务器上部署的,并且那些电子邮件已经诱使400多人点击链接,在毫不知情的情况下将恶意软件安装在了自己的电脑上。

多纳吉( Donaghy)是追踪阿联酋践踏人权情况的独立组织阿联酋人权中心(Emirates Center for Human Rights)的创始人。他请马尔恰克检查他从一个虚构的名叫“斗争的权利”(Right to Fight)的组织收到的可疑电子邮件。那些邮件让他点击和一个人权委员会有关的链接。而后来调查发现24个阿联酋人成为攻击目标。至少其中三人在监控开始不久后被捕;另一人后来被缺席判定,侮辱阿联酋统治者的罪名成立。

记者的回忆

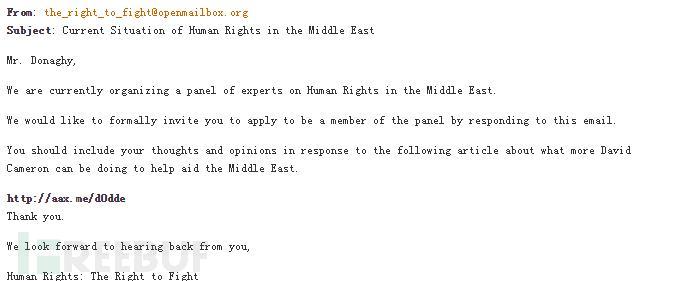

下面这封邮件主要就是针对记者多纳吉,在2015年的11月该记者收到这封邮件,邮件的附件是一个word文档,而文档中带着宏病毒(后门),后来该记者将邮件进行转发并交给实验室进行分析,经过分析之后在邮件中发现一个链接( http://aax.me/d0dde ) ,如果打开链接会发现跳转到半岛电视台网站,在跳转前,还会利用JavaScript获取目标计算机配置信息。

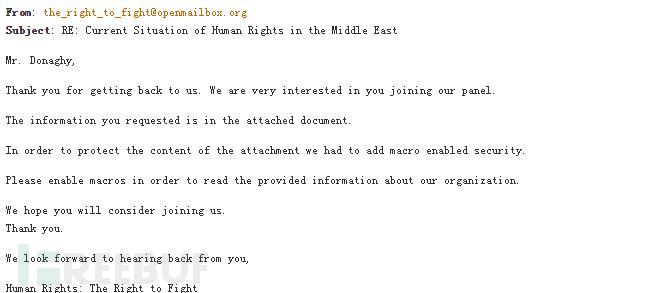

下面是记者回复的邮件,询问其运营商

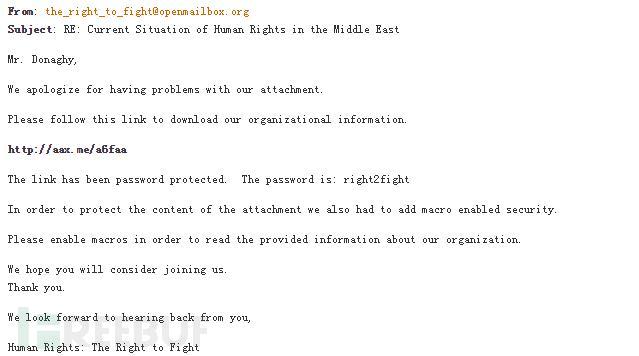

一次意外的事件导致链接出现问题,记者以此为借口询问新的链接,回复如下

新链接( http://aax.me/a6faa ),可以重新跳转(HTTP 302)

https://cloud.openmailbox.org/index.php/s/ujDNWMmg8pdG3AL/authenticate最后分析得到相关的恶意文件,下面就是文件信息

文件名称: right2fight.docm

MD5: 80e8ef78b9e28015cde4205aaa65da97

SHA1: f25466e4820404c817eaf75818b7177891735886

SHA256: 5a372b45285fe6f3df3ba277ee2de55d4a30fc8ef05de729cf464103632db40f

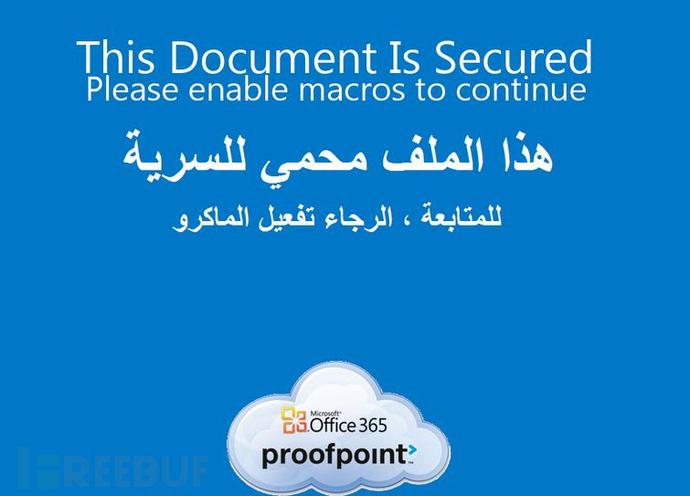

如果你打开这个文件就会出现下面的图片,并出现消息来自“proofpoint”以及一个合法的安全解决方案提供商的提示(Office 365.16),最后会出现文件安全的提示,并要求用户继续使用“宏”进行运行文档

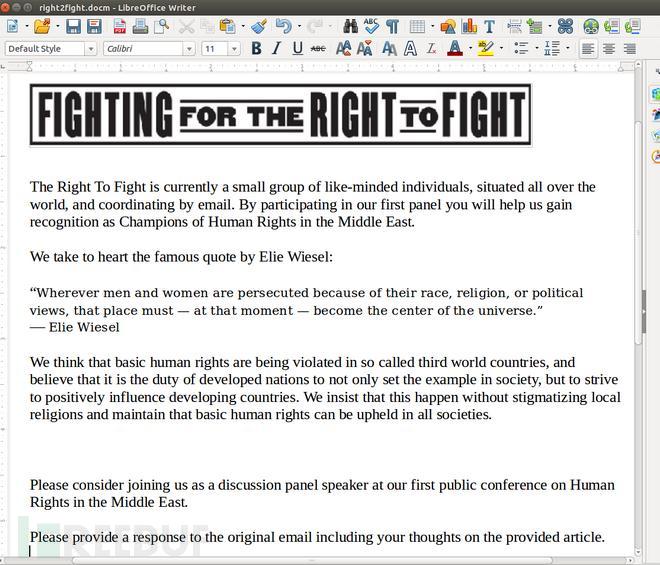

如果按照提示继续运行,就会出现下面的文档信息

这就是之前提到的“斗争的权利”(Right to Fight)

打开文档之后,就开始收集计算机上面的相关资料,而这些主要是通过PowerShell实现的(Base64编码),收集信息过程中并确认计算机是否安装了最新版本的 .NET运行环境。收集到的信息数据,会保存到 http://adhostingcache.com/ehhe/eh4g4/adcache.txt ,服务器的响应也是PowerShell实现的,之前网站IP( 95.215.44.37),而该域名在2015年11月30日已经被删除了,而一个新的域名adhostingcaches.com却在12月份的时候被注册了,但它使用的是同一个IP。

而有关服务器的回馈信息都是PowerShell来完成的,并在硬盘上调用IEWebCache.vbs脚本,并创建一个名为IE Web Cache的可执行文件,而最后运行IEWebCache.vbs脚本( PowerShell命令),最后按之前说明连接服务器,这样做不会出现异常情况,一旦连接到服务器之后就会允许攻击者在目标计算机上安装一些其它的恶意软件,在计算机与服务器之间的信息都是由rc4加密算法加密的,所以一旦子密钥序列出现了重复,密文就有可能被破解,这个后门程序看起来像是Empire(一种后门程序),但却又不是,所以我们有理由相信这个是定制的。后来2015年11月该记者又收到了邮件,内带链接 http://aax.me/a6faa ,打开后跳转到 https://cloud.openmailbox.org/index.php/s/ujDNWMmg8pdG3AL/authenticate (HTTP 302),服务器响应信息

<iframe src='redirect.php' height='1' width='1' border='0' scrolling='no' frameborder='0' unselectable='yes' marginheight='0' marginwidth='0' onload='setTimeout("document.location =/"http://www.aljazeera.com/indepth/opinion/2015/11/british-pm-middle-east-human-rights-151103070038237.html/"", 20000)'></iframe><br><br><br><center><img src='loading.gif'><br>Loading the website:<br><b>http://www.aljazeera.com/indepth/opinion/2015/11/british-pm-middle-east-human-rights-151103070038237.html</b>.<br>This may take a few seconds.</center>页面看起来定向到半岛电视台,但是链接不太对,因为最后一个数字是1不是7,因此最后显示404,我们做出一个猜测运营商可以将这个错误替代掉,而在今年3月又可以访问aax.me,并可以通过查询“inFr”字符串来查看 http://aax.me/redirect.php 是否已加载完成

<html><body><script type="text/javascript">if(window!=window.top){inFr="1"}else{inFr="0"}document.location=document.location+"?inFr="+inFr;</script><noscript><img src="?jSc=0"/></noscript></body></html>没有打开(inFr=0),并出现一个空白的网页,如果打开 (inFr=1),下面就是这种情况

<html><head></head><body><div id='display' height='1' style='display:none;'></div><form id='statsPost' action='?stats=1' method='POST'><input type="hidden" name="PHPSESSID" value="" /><input id='theData' name='theData' type='hidden' value='' /></form><script type='text/javascript' src='redirect.js'></script></body></html>而这里我们研究了捕获到的文件( http://aax.me/redirect.js ),虽然这个文件可以帮助用户了解计算机配置信息,但也可以被利用来获取用户的文件信息。这个文件在2013年7月之后就再也没有升级过,对于可执行的操作对象包括:Internet Explorer、非IE浏览器(可以通过Navigator 对象对象来获取信息)。就浏览器来说,可以获取cookie是否启用、时区、浏览器窗口大小等信息,甚至还有收集旧版本Tor浏览器信息。然而我们并不熟悉aax.me,所以没有深入调查,该网站称是PHP开源框架,可以看下面信息

目前值得注意的是其(aax.me)还可以收集目标设备的杀毒软件信息,为了验证这一点,我们开始进行深挖,但这个还没有出现在最新版本的Windows系统,以及最新版的Chrome、Firefox以及IE浏览器。这里值得注意的是可扩展超文本传输请求,XMLHttpRequest对象可以在不向服务器提交整个页面的情况下,实现局部更新网页。

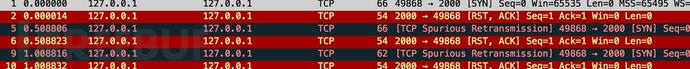

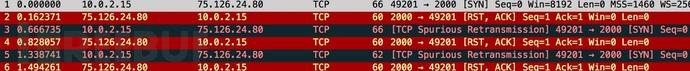

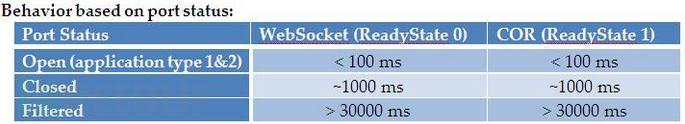

当页面全部加载完毕后,客户端通过该对象向服务器请求数据,服务器端接受数据并处理后,向客户端反馈数据,这里是向 127.0.0.1发出请求,端口:12993、44080、24961、1110、6646、6999、30606。当停止之前提到的脚本程序之后,会发现延迟20ms,即向服务器提交数据时候,但根据同源策略,会对响应信息造成缺失(CORS32)。而对于浏览器发送当前状态,XMLHttpRequest的readyState状态,1表示 SYN,即在客户机和服务器之间建立正常的TCP网络连接时,客户机首先发出一个SYN消息, 4就是终止状态。

在远程主机进行TCP连接测试时,我们可以看到下面的信息,之前提及的SYN 消息~500ms,第三次SYN消息 ~500ms

之前的readyState状态不会在发出请求后的1000ms之后进行终止状态(之前的“4”状态),而这个之前的那个脚本可以躲避avast、小红伞、ESET、卡巴斯基等杀毒软件的查杀。而我们也不能确定是否是利用24961端口的漏洞方式来躲避查杀,但是这个脚本可以躲避Avast最新版本的查杀,已开通TCP端口12993,同时屏蔽电子邮箱的安全插件,但没有具体指明躲避哪一款杀毒软件。

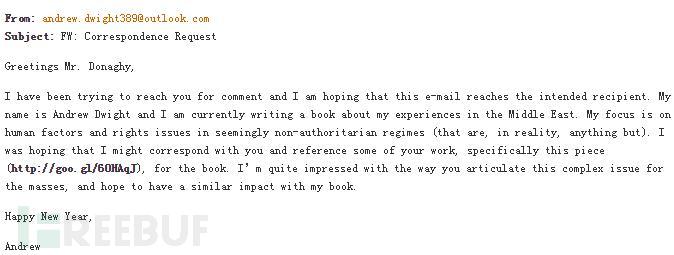

后来我们又收集到了另外一个记者的邮件,这封邮件时间是2013年,记者Andrew Dwight的邮件

邮件链接 http://goo.gl/60HAqJ ,打开后可以跳转到 http://aax.me/0b152 ,甚至最后追溯链接(aax.me)之后发现跳转到赫芬顿邮报

HTTP/1.1 302 Moved Temporarily Date: Server: Apache/2.2.9 (Debian) mod_ssl/2.2.9 OpenSSL/0.9.8g X-Powered-By: PHP/5.2.6-1+lenny13 Location: http://www.huffingtonpost.co.uk/rori-donaghy/uae-94_b_3549671.html Vary: Accept-Encoding Content-Type: text/html

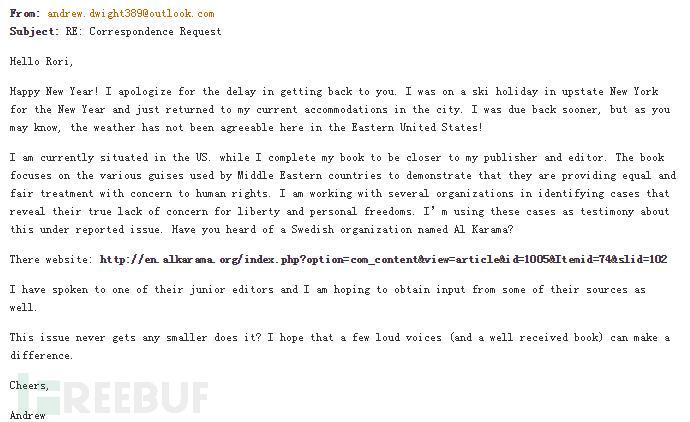

后来在 Donaghy对于此消息回复不久之后,Andrew也做出了回复

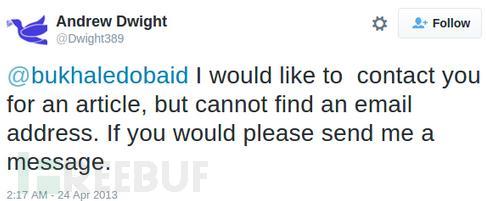

我们在做出研究之后,为了确认Andrew情况,后来收集了推特信息

后来对于推特以及链接的规律以及情况做出列出了一个表格

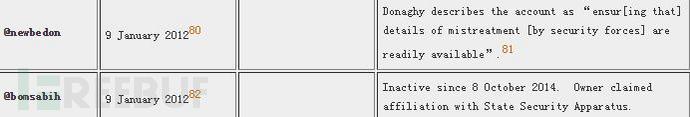

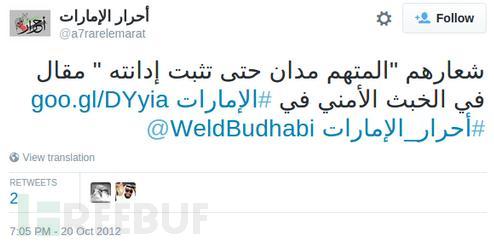

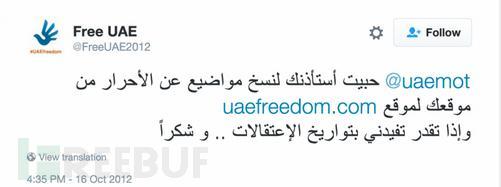

a7rarelemarat.com曾是讨论阿联酋政府的论坛,但是现在已经没有了,发现下面类似的推特都有过类似链接

推特应用程序记录的时间

Sun Oct 21 05:05:41 +0000 2012

我们还收集了链接( goo.gl)统计信息,发现推文出现之前的链接时间

2012-10-21T05:03:45.585+00:00

第二次发布推文时间以及后来统计信息的时间

Wed Oct 03 06:54:33 +0000 2012

2012-10-03T06:53:45.151+00:00

而重新定向的网址是 https://www.a7rarelemarat.com/vb/showthread.php?p=3423#post3423 ,而这里可以被看做是使用goo.gl短网址服务来掩饰真实链接aax.me,后来根据服务器的情况,并追溯网址adhostingcache.com ,最后发现了14个活跃的IP地址以及11个常用域名,后来在2016年5月将可疑文件提交到VirusTotal,下面就是文件信息

文件名称: message_032456944343.docm

MD5: 87e1df6f36b96b56186444e37e2a1ef5

SHA1: 1c3757006f972ca957d925accf8bbb3023550d1b

SHA256: 4320204d577ef8b939115d16110e97ff04cb4f7d1e77ba5ce011d43f74abc7be

下面就来看看有关推特的攻击,我们注意到下面的aax.me链接问题,点开后你会发现跳转到 http://velocityfiles.com/download.php?id=a81abdd8a0c0cd1d5d3b6baadcc9eb18 ,但在今年二月再次访问的时候,发现相关网站已经没有了,之前这个网站称可以让用户自由上传或下载文件,我们怀疑这就是一个利用网站的钓鱼攻击。而在这里我们注意到了网站的网址信息

a81abdd8a0c0cd1d5d3b6baadcc9eb18,怀疑是一个文件的MD5 hash值,但是没有找到相关文件。

而后来出现了一个新的网址 https://call4uaefreedom.com/vb ,注册时间2013年,截止时间2015年,我们一直没有找到此网站相关信息,后来在“call4uaefreedom”博客上看到了该网站的注册时间信息,后来我们找到了类似的网站域名uaefreedom.com,该网站论坛在2009年成立,如下信息

后来又上传了有关Tor的截图信息,并为研究人员提供了非敏感资料。

- 本文标签: Word ORM ssl mail 密钥 TCP value src 博客 Action 服务器 db 网站 时间 XML Powershell 删除 JavaScript PHP 端口 cat 漏洞 Select 开源 http message web windows 数据 DOM setTimeout 主机 2015 apache tab js UI Document 软件 下载 java authenticate https 配置 HTML 插件 运营 Office 365 测试 ip 安装 域名 组织 DDL Office cache 定制 shell 安全 创始人 Chrome 统计

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)