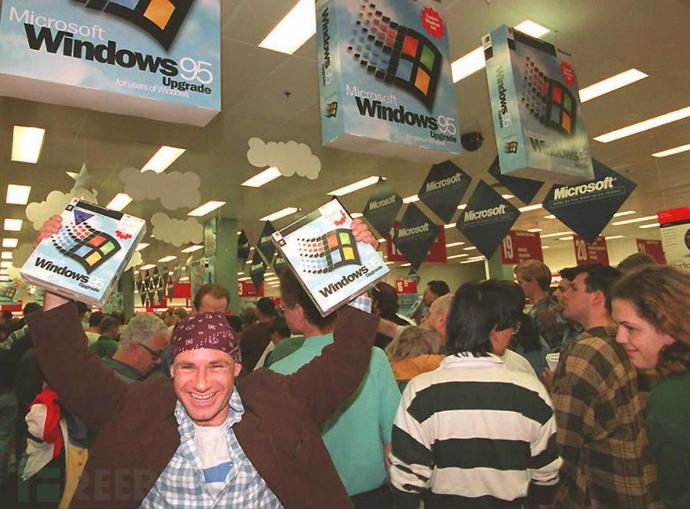

BadTunnel:影响Win95到Win10的“超级漏洞”(CVE-2016-3213)

昨日,微软发布了一个高危漏洞的补丁,该漏洞由腾讯玄武实验室创建者于旸(中国安全圈人称TK教主)发现,并将其命名为“BadTunnel”,是目前Windows历史上影响最广泛的漏洞,从Win95到Win10都受影响。尤其对于微软已不支持的版本(如Win XP),其用户将面临被秘密监控的危险。因此,微软的漏洞奖励计划为其授予50000美金的奖金。

于旸 称,该漏洞为原始设计问题。当用户打开一个 URL,或者打开任意一种 Office 文件、PDF文件或者某些其他格式的文件,或者插上一个 U 盘——甚至不需要用户打开 U 盘里的任何东西,攻击者都可以完成利用,其成功率极高。最终的结果是,攻击者可以劫持整个目标网络,获取权限提升。

“即使安全软件开启了主动防御机制,仍然无法检测到攻击。攻击者还可以利用该漏洞在目标系统中执行恶意代码。”

攻击者可通过Edge、Internet Explorer、Microsoft Office或在Windows中的许多第三方软件利用该漏洞,也可以通过网络服务器或者拇指驱动器——将拇指驱动器插入到系统的一个端口,利用就完成了。

攻击原理

该漏洞主要是一系列各自单独设计的协议和特性协同工作导致的。一个成功的漏洞利用需要伪造NetBIOS(最初由IBM开发)连接,使不同设备上的软件通过局域网进行通信。即使攻击者不在目标网络中,仍然可以绕过防火墙和NAT设备,通过猜出正确的网络设备标识符(也就是事务ID),在网络中建立可信的交互,将网络流量全部重定向到攻击者的计算机。

攻击者可将计算机伪装成网络设备,例如本地打印机服务器或文件服务器。他们不仅可以监听未加密流量,也可以拦截和篡改Windows更新下载。另外,还可以在受害者访问的网页中实施进一步攻击,例如,他们可以通过向浏览器缓存的页面中插入代码,使攻击者和目标之间的通道保持开放状态。

漏洞缓解

对于微软支持的Windows版本,用户需要尽快升级,需要注意的是,用户需要结合 MS16-063 和 MS16-077 才能完全修复漏洞。

对于微软已不支持的Windows版本,如XP,专家建议禁用NetBIOSover TCP/IP,微软官方已给出 操作步骤 。或者阻断NetBIOS 137端口的出站连接也可以起到类似的效果。

于旸 将在8月举行的拉斯维加斯黑客大会上公布该漏洞细节。

* 原文地址: forbes ,vul_wish编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)