Fox-IT:疑似中国网络间谍APT组织“Mofang”浮出水面

近日,安全公司Fox-IT曝光又一中国APT组织——Mofang

其实, 自2013年以来,各大媒体和安全公司不断爆出与中国有关的黑客组织和网络攻击活动,其中最传奇的四个APT要数:

曼迪昂特揭露的APT1;

卡巴斯基公司曝光的“Icefog”;

赛门铁克公司曝光的“隐匿山猫”;

纽约时报公布的APT12。

Mofang名称由来

“Mofang” 一词源于中文动词“模仿”(Mófa ̌ ng ),之所以称为“模仿”是因为该组织作案手法的突出特征就是——模仿,模仿目标企业的基础设施。Fox-IT称该组织极有可能来自中国,甚至可能是政府支持的组织。

Mofang组织究竟是谁?

根据下列因素,Fox-IT称Mofang组织极有可能属于中国政府支持的网络间谍组织:

支持这一假设最有力的证据是,迄今为止,Mofang组织所攻击的目标及采取的行动都是针对与中国利益直接相关的重要地缘政治事件和投资机会等。

其中最明显的是针对缅甸政府和关键基础设施部分的系统性间谍活动,具体表现为:

与中国国有企业同时竞争投资机会的都成为攻击目标;

对中国的投资项目起决定作用的政府机构和公司都成为了目标;

除此之外,还有4点显著的证据说明该组织来自中国:

1. Mofang 组织使用的stager 代码级与其他中国间谍组织使用的 stager 有非常多类似之处;另一个引人注意的地方是,Mofang组织用于劫持防病毒产品的恶意软件-ShimRat,也曾发现被其他中国组织在多起间谍活动中使用。

2. 被用于初始攻击的所有文件都包含元数据,这表明它们是在WPS Office中创建的。而众所周知,WPS Office也被称为金山Office,是足以媲美Microsoft Office的中国产品。具体参见下图:

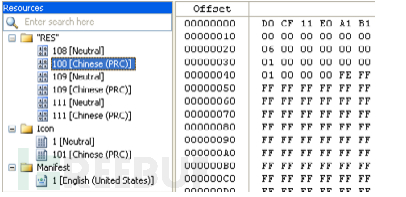

3. 简体中文被设置为恶意软件样本内各种源代码字符的形式,见下图:

4. ShimRat 恶意软件的C2通信协议的早期版本中使用了两个非常特殊的词作为请求和响应关键字:Yuok和Yerr。

虽然该词具体释义不明,可能是广东话“郁 佢”的近似发音,意为“beat him 或是kill him”。

郁佢出现在1991年香港电影《整蛊专家》中

如果这是真的话,就意味着该恶意软件的开发者至少懂一些粤语知识。Yuok 和Yerr在2013年已经停止使用,并被ataD 或Data代替:

攻击目标

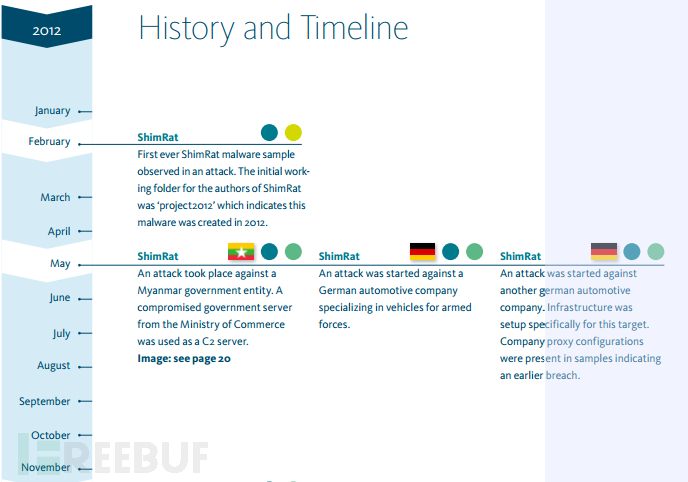

除了上述的针对缅甸的行动外,Mofang还针对多个国家的多个领域(政府、军队、关键基础设施以及汽车和武器制造业等)进行过攻击。下述国家中的相关领域(政府、军队、关键基础设施以及汽车和武器制造业等)都受到过影响,包括: 印度、德国、美国、加拿大、新加坡、韩国等 。

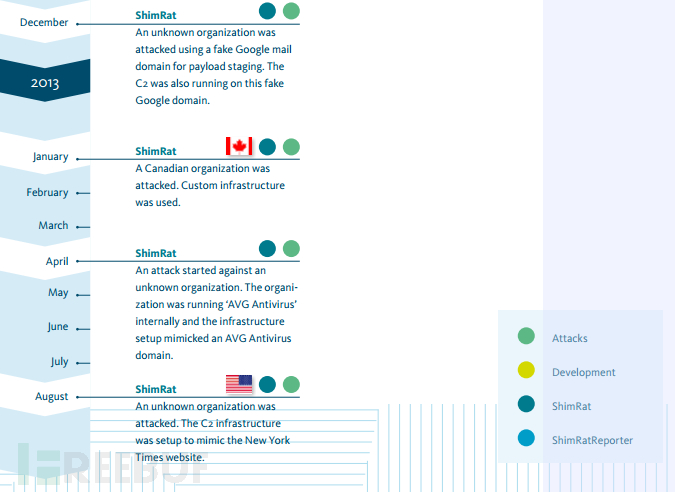

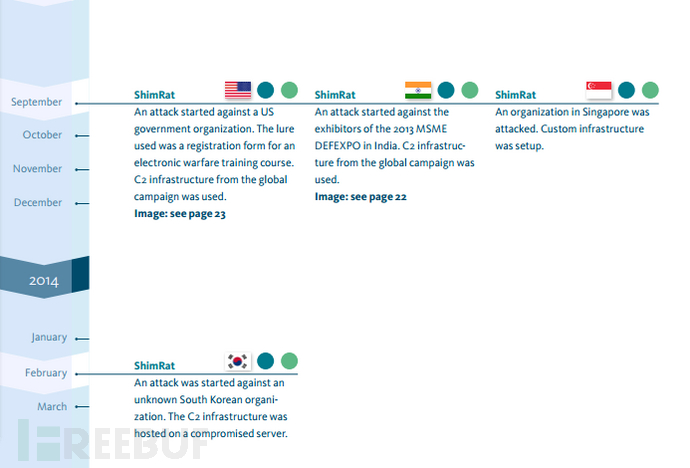

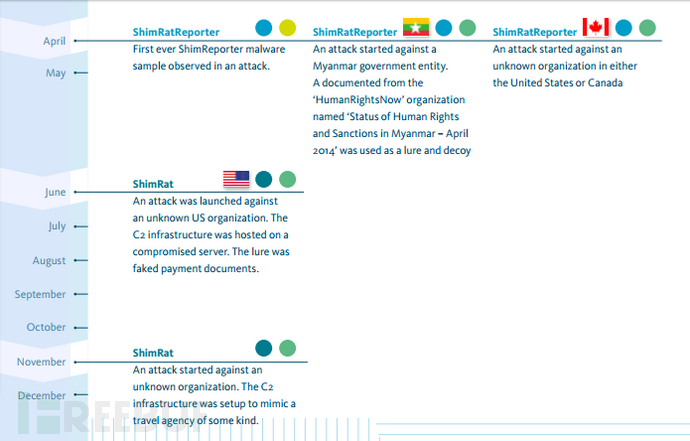

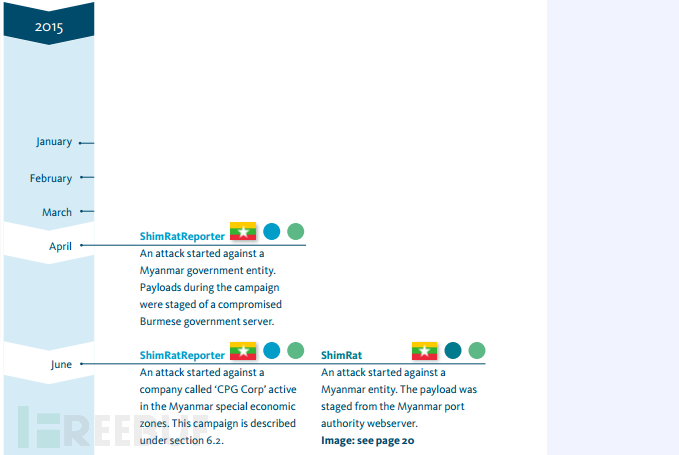

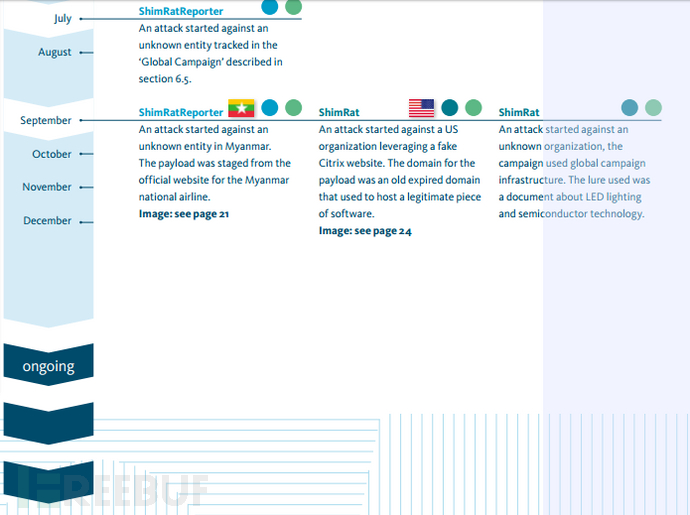

2013 年1月,Mofang组织针对一家加拿大机构发起攻击;同年4月和8月,又针对未知组织发起攻击;9月份达到攻击高潮,攻下了一所美国政府机构以及印度和新加坡的公司等。

2014 年,同样是忙碌的一年,2月攻击韩国企业、4月攻击缅甸政府机构以及加拿大和美国的企业、6月攻击美国公司、11月攻击未知机构等。

2015 年,攻击持续进行中, Mofang组织 在4起不同的案件中针对缅甸政府机构和私营企业实施了攻击。

攻击时间轴

独特的攻击模式

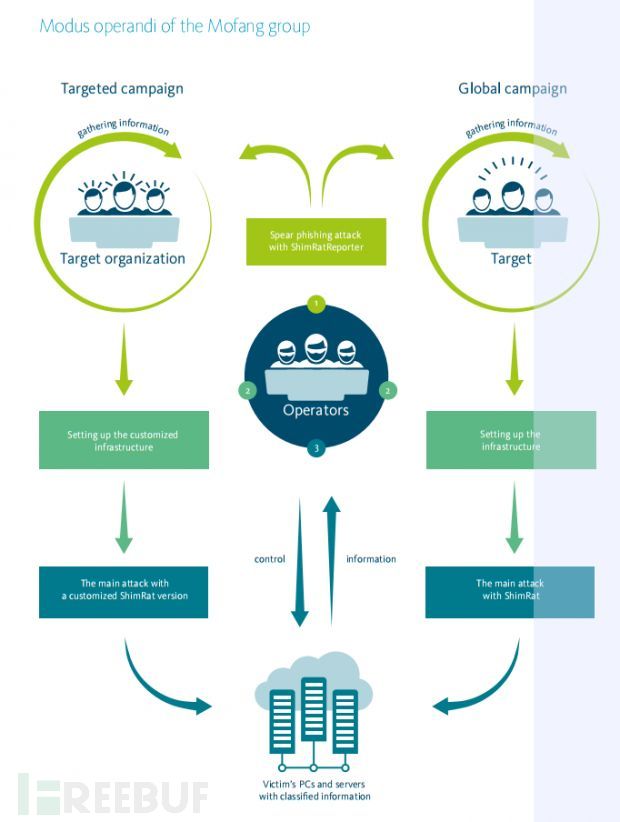

相对于其他的APT组织,Mofang组织具有独特的操作模式。 他们并不通过漏洞来感染目标,而是依靠社会工程学和“独门暗器”(ShimRat和ShimRatReporter)来完成攻击。

他们的攻击一般分为3个阶段:

1. “突破点”侦查,旨在提取目标基础设施的关键信息

在行动初期,称为“环境映射工具”的ShimRatReporter被传递到合适的目标上。ShimRatReporter可以提取大量和基础设施有关的信息,但是对采取攻击而言最关键的数据包括:

被感染用户的本地权限;

本地域名;

本地代理设置;

安装的软件。

2. 伪造基础设施设置,目的是避免引起注意

攻击第二阶段是建立一个虚假的基础设施,通常用已受感染的安全软件的形式实现,这些软件后期可以帮助该组织传递其恶意软件的有效载荷,实现ShimRat远程访问木马的目的。

3. 展开行动

收集好了必要的信息,成功创建了虚假的基础设施,ShimRat恶意软件的定制版本将被部署来感染预配置本地代理,C2服务器和持久性信息的用户。

就目前来看,Mofang组织从未使用漏洞来感染目标,而是通过社会工程学来实施攻击。该组织利用的唯一漏洞就是创建在自身恶意软件中的提权漏洞。

制胜利器——ShimRat和ShimRatReporter

1. 恶意软件ShimRat

ShimRat 是一款2012年开发的定制恶意软件,称为“RAT(Remote Administration Tool )”,远程管理工具,可以列举连接的驱动器、列表;创建或修改目录日志;上传和下载文件;删除、移动、复制和重命名文件;执行命令程序;甚至自行卸载。

2. 恶意软件ShimRatReporter

ShimRatReporter 只是一个恶意软件dropper,于2014年开发,目的是在传递最终有效载荷之前,收集受感染主机的信息。

ShimRatReporter 可以收集 IP地址,网络信息,操作系统信息,活动进程的列表,浏览器和代理配置,在线用户的会话记录,用户帐户以及已安装软件的列表等信息。

详细分析报告请点击 参见原文

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)