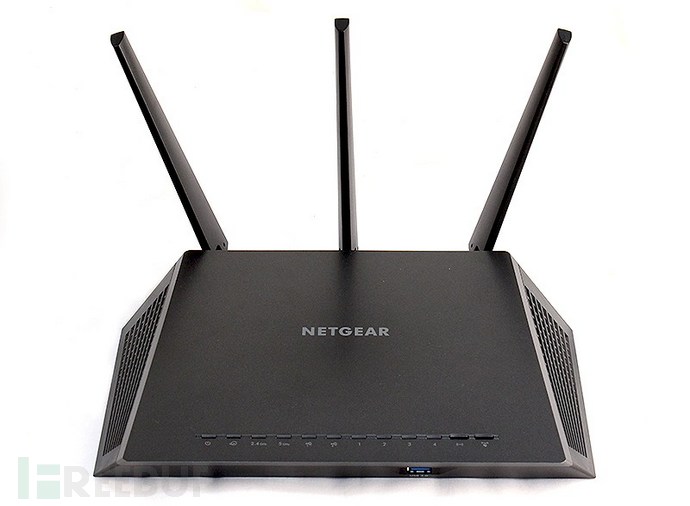

Netgear R7000/R6400等路由器曝远程任意命令注入漏洞,CERT建议全面暂停使用

你在用Netgear网件的路由器吗?最近需要格外小心了,尤其是型号为R7000和R6400的用户,其他型号的用户也需要当心。因为CERT/CC(美国计算机紧急事件响应小组协调中心)上周五发出安全公告,建议用户暂停使用这两款路由器——因为这两款路由器包含高危漏洞。可能还有其他型号也受影响。

总得说来,即便采用最新版本固件,Netgear R700和R6400仍然可能被远程攻击者进行任意命令注入攻击。到目前为止,网件尚未发布修复补丁。

影响范围:

Netgear R7000路由器,固件版本为1.0.7.2_1.1.93(可能包括更早版本);

Netgear R6400路由器,固件版本为1.0.1.6_1.0.4(可能包括更早版本);

CERT社区上报称,R8000,固件版本1.0.3.4_1.1.2也受影响;可能还有其他型号受到影响。

漏洞概述:

采用以上版本的相应路由器包含了任意命令注入漏洞。被攻击者点击恶意构造的网站后,远程未授权攻击者就能以Root权限执行任意命令;局域网内的攻击者则可通过直接发出请求达成这一点,如访问:

http://<router_IP>/cgi-bin/;COMMAND

有关该漏洞的PoC详情参见: https://www.exploit-db.com/exploits/40889/

解决方案:

目前尚无完善的解决方案,需要等待Netgear发布补丁。不过有一些缓解措施可以执行:

1.禁用web服务

http://<router_IP>/cgi-bin/;killall$IFS'httpd'

在执行这一步之后,除非重启,否则路由器的web管理操作就不可用了。

2.暂停使用

CERT还是强烈建议使用这些路由器的用户暂时不再再使用受影响的路由器,等待官方的修复补丁。

作为IoT的一部分,路由器也和CCTV、DVR等设备一样,会被攻击者利用、令其感染恶意程序,最终成为僵尸网络的一部分。最近名为BestBuy的黑客宣称,已经控制了320万台家用路由器,而且还将为这些路由器推送恶意固件更新。据说即便重启这些路由器也没用,僵尸网络大军依旧存在。前一阵德国电信遭遇黑客攻击,90万台路由器下线也依旧余波未停。IoT的发展究竟是时代的进步,还是时代的悲哀?

* 参考来源: CERT ,欧阳洋葱编译,转载请注明来自FreeBuf.COM

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)