安卓无线渗透利器:Hijacker

Hijacker 是一个安卓平台下的无线渗透工具。它的功能非常强大,几乎集成了 aircrack-ng 套件,mdk3 和 reaver 这些工具的功能。而且采用图形化用户界面,相比命令行界面,使用起来也更加的方便简单!

想要成功运行 Hijacker,我们首先需要一台 Android 设备 和一块支持监听模式的无线网卡。这里需要说明的是,只有少数一部分 Android 设备支持该模式,但是它们没有一个是原生的 Android 系统。这意味着你需要自定义一个固件。这里我推荐大家使用 Nexus 5 设备,它使用的 BCM4339 芯片 (除此之外,像 Xperia Z2,LG G2 等设备使用的 MSM8974 芯片 )都可以很好的与 Nexmon 驱动(同时它还支持一些其它的芯片组)一起工作! 此外,使用 BCM4330 芯片 的设备,还可以使用 bcmon 。 另一种方法是在 Android 设备中,使用支持 OTG 线连接一个支持监听模式的外部适配器。

所有的无线工具都包含在 Hijacker 中(仅适用于 armv7l 设备)。 在你初次运行该软件时,它会询问你是否安装这些工具。如果你选择不安装,那么你可以在之后的设置中,再次进行安装。还有一点也非常重要,就是我们的设备必须要取得 root 权限。因为,只有在 root 权限下这些工具才能正常运行使用!

列出你周围的 无线 AP 和 客户端(即使是被隐藏的)

查看网络的活动(通过测量信标和数据包)及其客户端

断开网络中的所有客户端连接

断开指定客户端的网络连接

自定义 SSID 列表的 MDK3 Beacon 泛洪

MDK3 身份验证 DoS 指定目标或所有人

尝试获取 WPA 握手包或收集 IVs 破解 WEP 网络

有关接入点的统计信息(仅现在加密)

从 OUI 数据库(从 IEEE 提取)查看设备的制造商

查看设备的信号功率,过滤出更接近你的设备的信号功率

支持后台运行,并可选择显示通知

将 命令 或 MAC 地址 复制到剪贴板,当应用出现错误时,你就可以在终端中来继续执行

Reaver WPS 破解( pixie-dus 攻击使用 NetHunter chroot 和 外部适配器 )

通过自定义字典表破解 .cap 文件

将捕获的数据包,保存为 .cap 文件

创建要在无线接入点或客户端上,单击运行的自定义命令

安装

要求:

使用的 Android 系统为 5 以上 版本

设备必须已取得 root 权限 。 如果使用 CM,请安装 SuperSU

已安装 busybox

设备固件 支持监听模式

当你第 一次运行 Hijacker 时,它会询问你是否要设置安装工具或转到主菜单。如果你已经安装了固件和所有工具,你可以直接转到主菜单。如果未安装,那么你可以单击设置以安装工具。这里你还可以更改工具的安装目录,但建议大家按照默认的目录安装!请记住,在某些设备上,在 /system 目录中安装文件,可能会触发 Android 的安全机制,并且你的系统分区将在你重启时恢复。安装工具和固件 (仅 Nexmon) 后,你将登陆到主菜单, airodump 将会启动。如果你没有看到任何网络,请检查你是否已 启用 WiFi 功能 ,并置入到监听模式!

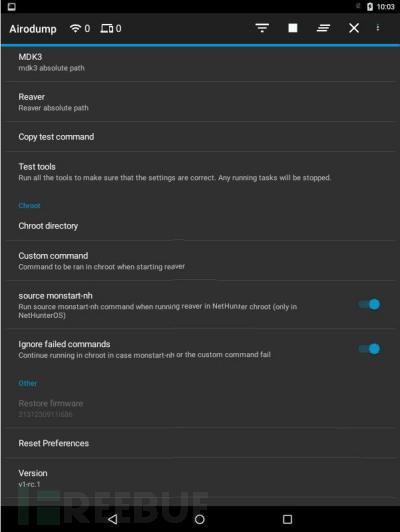

如果运行中出现问题,你可以到设置界面,单击选择 “Test Tools(工具测试)” 选项,来对这些工具进行检测。如果检测结果正常,那么可是你没有启用监听模式。如果检测结果异常,你可以选中检测失败的工具,单击 “Copy test command(复制测试命令)” 将它们复制到剪贴板。这样你就可以使用终端来运行这些命令,并查看具体原因。

: https://github.com/chrisk44/Hijacker/releases

*参考来源 n0 ,FB小编 secist 编译,转载请注明来自 FreeBuf(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)