安全抽象:网络安全生态系统从复杂臃肿到有效自动化的发展之道

当前,全球网络安全形势错综复杂,甚至难以管控。究其原因,一方面在于各种高级网络攻击活动持续增多,从本质上打破了安全平衡;另一方面在于,让人眼花缭乱的各类安全产品应运而生,然而,这些安全产品虽各具功能特色,但也容易陷入“安全孤岛”,从总体上限制了安全效应发挥。

举例来说,假如一个机构,为安全投资部署了至少35种不同技术和上百种安全设备,然而由于这些技术设备使用的协议和运行模式不同,其最终结果可能是,构建了一堆“笨拙、反应迟钝”的安全设施平台,达不到建造安全、发挥安全的目的。相反,这种情况,可能还会被攻击者利用。

这种“越多越好”的观点迫使安全团队监控管理那堆乱糟糟的设备,一旦遇到安全威胁,还需投入大量精力在混乱的防护警报中寻找关联信息,相当麻烦。即使对那些大型或有经验的安全团队来说,这也是一项艰巨而繁杂的任务。

我们的网络安全生态系统需要 : 简化 ! 这是安全的根本性挑战,以至于在行业内早已是不再谈论的话题。而简化真正需要的是“安全抽象”的核心内含。在我们 之前的专栏文章 中提到,“抽象”方法曾被成功用于解决,当系统达到一定体量和复杂度时面临的情况。

安全抽象方法的概念

安全抽象的含义是使复杂的安全模型简单化,其目标是使用一种通俗语言,根据安全角色优缺点定义方法,把网络安全生态系统划分为相关的抽象组件,这样我们就能从复杂的安全模型中得到简单的安全视角。

安全抽象方法的意义

安全抽象方法的前提需要深入领会每种安全角色能力(安全颗粒),其目的在于,当相应的有针对性的攻击发生时,能够快速了解安全事件,从中发现威胁产生的实质。安全抽象法能够快速识别安全事件,让组织机构能充分部署相应的最佳安全防护策略去解决威胁。当处理真实威胁时,这种抽象过程可以做到精心调配,反应及时准确。

有些人可能觉得这不可能。当然,这是一个巨大的挑战,但并非不可能,因为在过去几年,一些重大技术改变正悄然发生:

API:基于重要客户和供应商需求的API设计发展比以往更具预测性和稳定性。

SDDC&NFV :客户对“开放性”和“可编程性”的需求,促进底层网络技术的整合、定制和自动化,使其更加适合他们的自身业务需求。

AI:人工智能技术的进步发展显著,特别是机器学习技术可以实现分类算法的人为认知理解。

所有这些技术都是安全抽象方法成为现实操作的基础。复杂安全模型的抽象化包含两层意思:

按照不同的检测、侦查、缓解或修复能力对安全设备进行分析分类,这是一个持续的过程,因为安全产品的持续更新将会产生新的安全数据和能力(例如每周的入侵攻击数据库更新、恶意软件哈希值更新等)。

通过海量的日志文件分析和安全目标分类,把威胁抽象化。

机器学习

机器学习技术 着力解决,在学习过程中,如何分配一个新的数据点到一个数据集群的问题。在网络安全问题中,这些数据点可以想像为IDS/IPS数据库中的攻击签名,恶意软件名称、特征、哈希,或安全规则等,而数据集群则代表不同的安全目标。各种集群都有不同的安全含义(威胁意图或防护目标)。该过程如下图所示:

根据上面的说明,很明显,通过分析了解安全日志(右边的威胁数据集群),可以非常容易地关联出相应的最佳安全防护策略或能力(左边的防护数据集群)。

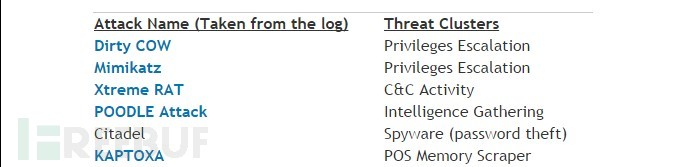

以下是一个把攻击日志和安全意图(安全颗粒)中的安全功能进行分类的具体例子,其中包括了选择分类好的威胁数据点,以及对应的威胁结果项:

机器学习在创建抽象视图中起着重要作用。在同一硬币的两面中,安全功能和威胁本身如影随形,而机器学习能有助于创建一个直观的自适应安全分类,从而提高海量安全数据的分析能力。同时,机器学习的即时数据关联性也将大大简化攻击事件的调查难度,并最终匹配出相应的最佳安全应对策略。

机器学习分类算法的价值超越单纯聚类行为,这些算法可以工作在任何数据源点和组成的安全事件集群中,例如,在不需要知道具体功能的前提下,为那些底层的安全产品划分安全能力意图。这意味着,创建的安全分类可以被认为是一个抽象层,并适用于任何大中型组织的现有安全配置。无论哪个种类型的安全厂商或组织使用,都能提供所需的明确分类。

抽象在很多实例中已经被证明是一个非常成功的概念,应该得到安全行业的更多采用和关注。TCP/IP的OSI通信模型、智能手机的APP平台(如iOS)和网页设计平台都是抽象模型的典范。

总结

在网络安全领域,安全抽象方法可以创造根本性的改变,能简单及时地应用于大量威胁识别、调查和缓解过程。安全抽象的清晰表述可以帮助组织机构有效识别每种安全攻击事件的类型和起源,并匹配出最佳可用的安全对策。在这方面,一些相关的安全资源已经成型,我们要做的就是,学习并有效整合应用它们。

** 参考来源: securityweek , FB小编clouds编译,转载请注明来自 FreeBuf.COM 。

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)