南非国有银行是如何看待勒索攻击的?

2015年11月,南非第一国民银行收到了一封来自于黑客组织Armada Collective(无敌舰队)的勒索邮件,随后银行便遭受了一次具有挑衅性质的洪泛攻击(flood attack),但是银行所部属的安全防御系统成功地缓解了这次攻击。实际上,网络犯罪分子之所以要发动这次攻击,主要是为了让银行知道他们这一次是认真的。

当然了,银行的高层也并没有因此而退缩。根据 Radware 最新发布的《 全球应用与安全调查报告 》显示,该银行在收到勒索邮件之前就检测到了此次的洪泛攻击,并且迅速对攻击进行了响应。由于银行系统部署了混合DDoS缓解方案,而系统在检测到恶意流量之后迅速将其转移到了数据清洗中心,所以此次攻击并没有对银行系统造成任何影响。

报告显示,勒索攻击已经成为了目前最为普遍的一种网络安全威胁,勒索攻击在2015年的网络攻击占比仅有25%,但2016年这个比例增长到了41%。到底是什么驱动着这种攻击的增长?毫无疑问,勒索攻击绝对是一种非常暴利“产业”。而且与过去相比,现在发动这种攻击的成本也越来越低,实现起来也越来越容易了。需要注意的是,这种类型的勒索邮件攻击与普通的勒索软件攻击有很大的不同,普通的勒索软件攻击主要是通过窃取或加密企业数据来勒索钱财,但我们现在所说的勒索攻击更像是一种恐吓与威胁,如果你不给钱,我们就要攻击你。

一位资深的网络架构师在报告中解释到,由于该银行地处南非,所以在地理位置上它就处于一个相对来说较为偏远的地方。这也会对攻击者可用的攻击方式以及恶意流量的大小产生一定的限制,但是银行是否有能力来应对这种攻击,仍然取决于其自身所部属的安全防护措施。

这位网络架构师表示:

“对于我们来说,这种攻击一次性最多只能有300MB的恶意流量。当我们检测到了攻击流量并收到了勒索信息之后,为了安全起见,我们在勒索赎金的最后支付期限到来之前,将恶意流量重定向到了我们的DDoS防护服务商(Radware)的数据清洗中心。我们相信攻击者肯定会发现他们的恶意流量被转移到了别的地方,而这次攻击也就变得毫无意义了。”

银行方面也打算通过这一次来向包括Armada Collective在内的黑客组织传递一个信息:我们会积极采取各种保护措施来应对你们的勒索攻击,我们也不是那么好欺负的。

根据Radware应急响应团队给出的报告,在2016年4月,该银行又收到了一封据称来自于Lizard Squad黑客组织的勒索邮件。银行方面从当地的银行风险管理协会那里了解到,这封邮件其实是从别处抄袭来的。由于此次事件被认定为一场骗局,所以银行决定对此不予理会。但是,在此之后他们确实遭受了一次小规模的DoS攻击。

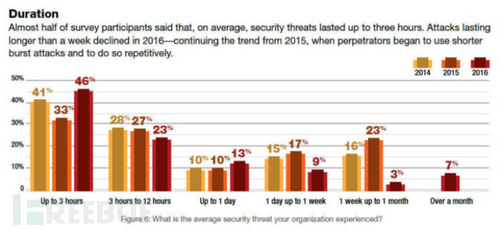

从2016年初开始,犯罪分子的攻击方式也逐渐多样化,而银行所经历的突发性安全事件也增加了四倍之多,但是持续一个多小时的攻击活动次数在减少。所以,这类攻击似乎正在朝着“打了就跑”的趋势发展。

但是,并非所有的攻击都是突袭。在2016年9月,该银行经历了一次相对来说规模较小的DDoS攻击,此次攻击流量仅有2G-3Gbps,但是整个攻击过程却持续了超过四个小时,而且攻击是分阶段的,每一阶段的攻击流量会逐渐增加。首先,银行方面发现此次攻击中的一部分为Pingback攻击,攻击中大约出现了16000多条SYN链接,但我们的DDoS防护系统并没有给犯罪分子任何机会。除了SYN攻击之外,攻击中也有HTTP攻击,但这些都无足轻重,麻烦的是基于HTTPS的恶意请求,因为银行目前所部属的防护系统无法有效地对HTTPS洪泛攻击进行响应。

Radware的研究人员在报告中指出:

“我们也不是第一次遇到这种加密流量的攻击了,这类恶意流量可以利用SSL标准来绕过目前的安全控制系统,所以我们需要设计出一套专门针对加密流量的防护系统。通常情况下,银行面临的都是一些普通的UDP攻击,但是这一次我们遇到了典型的SSL攻击,所以我们很明显没有做好准备。”

通常在这种类型的攻击中,每个阶段一般只会持续三到四分钟,但是这种SSL攻击可以持续一个半小时左右,这就会使银行的服务系统和安全防御系统承受巨大的负载,因为这种攻击会将银行系统中的计算资源全部耗尽。银行系统产生了大量的响应负载,这也就导致系统的出站连接受到了限制,而系统的吞吐量与往常相比也暴增了三倍之多。

吸取教训,总结经验

我们可以看到,2016年是勒索攻击爆发性增长的一年,它的“光芒”已经完全掩盖住了其他类型的网络攻击。Radware在经过调查之后发现,大约有56%的组织曾遭受过网络勒索攻击,而41%的组织将勒索攻击视为他们最大的网络安全威胁(这个比例在2015年仅有25%)。那么,我们应该如何更好地去应对这种安全威胁呢?

1.相比于限速分析,行为分析也许才是最好的方法

在此之前,银行主要通过对流量进行限速来缓解DDoS攻击。但是研究发现,利用行为分析技术来抵御DDoS攻击也许会更加的有效。因为这种技术并不会屏蔽合法的通信流量,这样就可以让银行维持正常的服务运转。

2.攻击缓解时间的重要性

如果能够及时利用签名来标识攻击流量的话,银行就可以在攻击发生后的20秒之内缓解攻击。

* 参考来源: csoonline , FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)