预警| WebLogic Server曝高风险远程命令执行0 day漏洞

近日,阿里云安全团队监测到,由国家信息安全漏洞共享平台(CNVD)收录的Oracle WebLogic wls9-async反序列化远程命令执行漏洞(CNVD-C-2019-48814)被攻击者利用,在未授权的情况下可远程执行命令。该漏洞曾经因为使用HTTP协议,而非t3协议,被黑客利用进行大规模的挖矿行为。

目前该漏洞对WebLogic 10.X和WebLogic 12.1.3两个版本均有影响。Oracle尚未发布官方补丁,漏洞细节和真实PoC也未公开。

一、WebLogic Server漏洞是啥?

WebLogic Server是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,被广泛应用于保险、证券、银行等金融领域。

二、WebLogic Server漏洞发展及防御过程

2019年4月17日,CNVD公布编号为CNVD-C-2019-48814的WebLogic漏洞,指出该漏洞受影响的war包为bea_wls9_async_response.war。wls9-async组件为WebLogic Server提供异步通讯服务,默认应用于WebLogic部分版本。由于该war包在反序列化处理输入信息时存在缺陷,攻击者通过发送精心构造的恶意 HTTP 请求,即可获得目标服务器的权限,在未授权的情况下远程执行命令。

阿里云Web应用防火墙(简称WAF)监测到该漏洞后立即进行分析,发现除bea_wls9_async_response.war之外,wls-wsat.war也受到该漏洞影响。4月21日,阿里云针对该漏洞更新了默认防御规则,开启拦截,实现用户域名接入即可防护。

4月23日CNVD追加通告称,该漏洞受影响的war包不仅仅包括bea_wls9_async_response.war ,还包括wls-wsat.war。该war包提供了WLS-WebServices的路由,而WLS-WebServices功能使用了XMLDecoder来解析XML数据。阿里云WAF无需更新任何规则,即可默认防护。

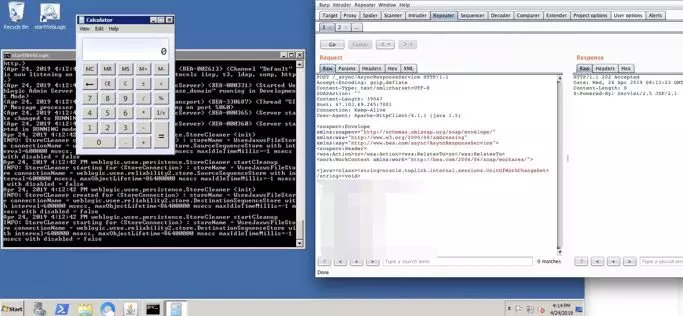

漏洞攻击演示

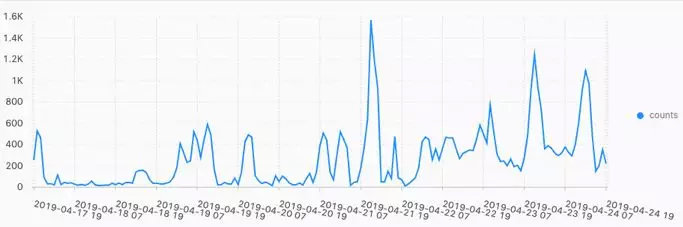

目前,阿里云监测到,云上已经出现针对该漏洞的大规模扫描行为,攻击流量图如下,阿里云WAF用户均未受影响。

利用该漏洞的攻击流量图

三、安全建议

由于Oracle官方暂未发布补丁,阿里云安全团队给出如下解决方案:

· 请使用WebLogic Server构建网站的信息系统运营者进行自查,发现存在漏洞后,立即删除受影响的两个war包,并重启WebLogic服务;

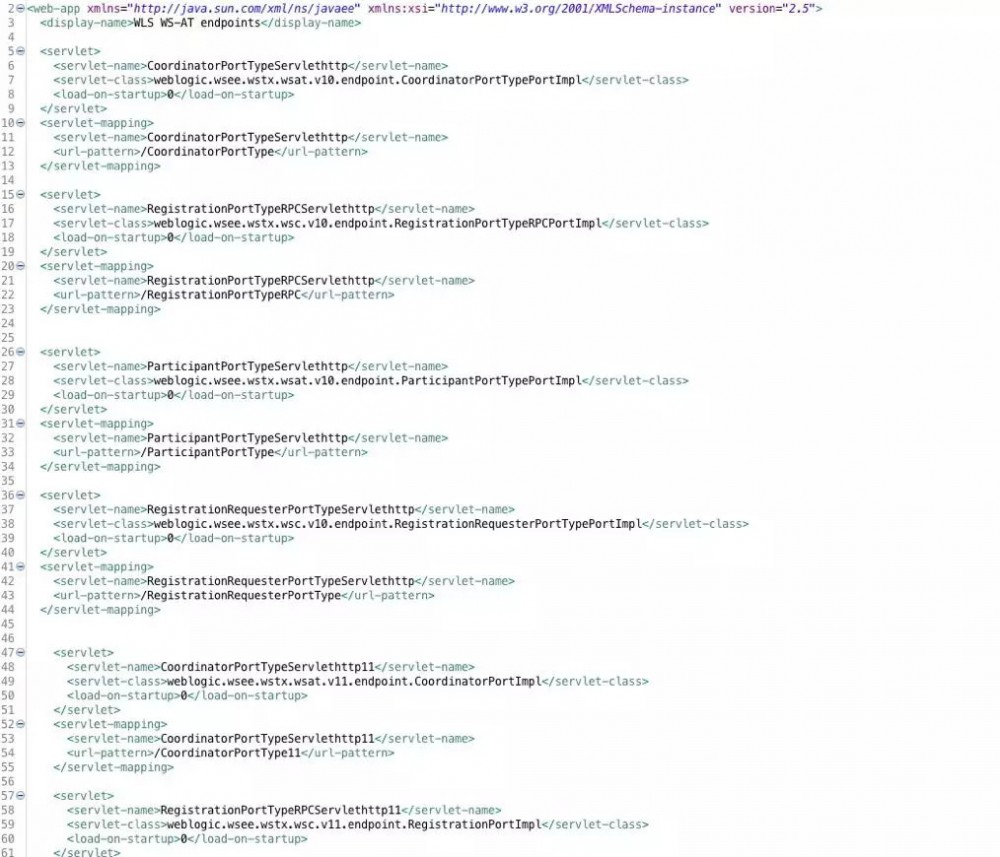

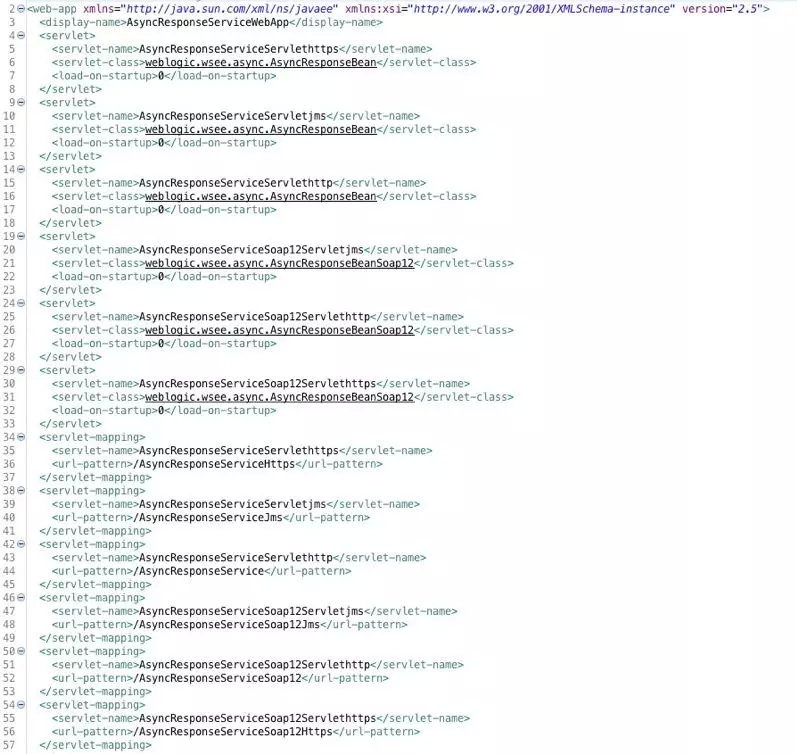

·因为受影响的两个war包覆盖的路由较多,如下图所示,所以建议通过策略禁止 /_async/* 及 /wls-wsat/* 路径的URL访问;

wls-wsat.war的路由

bea_wls9_async_response.war的路由

阿里云WAF可以对该漏洞进行默认防护,您可以选择接入阿里云WAF进行防护,避免该漏洞造成更大的损失。

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)