一文了解芯片大厂Arm的物联网安全架构(PSA)

5G 的广泛部署和应用,无疑代表着物联网 (IoT) 时代即将到来。

智慧家庭中的智能家电,楼宇的智能仪表,遍布街道的监控摄像头,已经融入我们生活中的物联网硬件可能要远比我们想象得要多。据芯片研发巨头 Arm 统计,目前全球约有 80 亿物联网设备;预计到 2035 年,这个数字就会突破一万亿。

在这样一个数据驱动的时代,确保这近乎万亿的设备及其产生的数据是可信的,重要性不言而喻。但从目前现有的物联网生态来看,芯片设计、OEM,再到中间件、实时操作系统 (RTOS) 和软件的开发者,如何建立这个信任链,并能够形成积极的推动效果,才是重要挑战。

作为整个链条的最底层的巨头,Arm 的思路,是自底向上,基于在芯片设计和 OEM 制造中植入的信任根,通过逐层、组合式的安全认证,完成设备整体信任链的构建。

可信的设备,是我们信任数据的基石。

由 Arm 联合其它 5 家独立安全测试实验室及咨询机构,推出面向IoT安全的 “平台安全架构 (PSA) ” 以及相关认证,可以看成一次基于 Arm 生态的勇敢尝试。

专业的安全架构和组件是影响消费者信任设备的重要因素

7 月 9 日,Arm 在北京举行了一次关于 PSA 架构的技术研讨会。目前全球已经支持 PSA 安全认证的四家安全测试实验室,有两家(Brightsight、信通院泰尔终端实验室)出席,并分享了关于物联网安全的观点。

Arm 方的代表,是 Arm 新兴事业部总监 Rob Coombs。

数据和设备的信任问题,在移动互联网的时代,正成为人们关注的焦点。以手机、平板为代表的智能移动设备,是我们生活、工作和娱乐的核心载体。为了尽可能规避隐私泄漏、盗刷等风险,大量消费者在购买设备时对其安全能力,也会额外关注。

Rob Coombs 认为,智能手机到智能硬件,消费者考虑的因素是类似的。设备的品牌,专业的芯片制造和支持 OTA 升级的操作系统开发商,基于安全组件的(如安全执行环境)的安全架构,第三方对安全性的担保(认证),都是消费者会考虑的重要因素。

但是,物理网设备又和智能手机有诸多不同。处理器性能,应用行业与场景,对成本的考量,都让为其带来和智能手机一样的安全性充满挑战。

那么,由 Arm 主导发起的 PSA 认证,具体包括哪些内容?

四个阶段构建物联网设备的信任根

Arm 平台安全架构 (PSA) 包含两个认证(安全认证和功能 API 认证),四个阶段(分析->架构->实施->认证);其中,安全认证有三个级别,不同的认证过程和要求,对应被认证产品不同的应用场景。

详细介绍一下PSA安全认证的四个阶段:

阶段 1:分析

根据威胁模型,梳理具体设别的安全需求,并对潜在的攻击风险进行分析。

阶段 2:架构

由 Arm 提供相关硬件和固件的文档规范,包括设备必需的安全能力。

阶段 3:实施

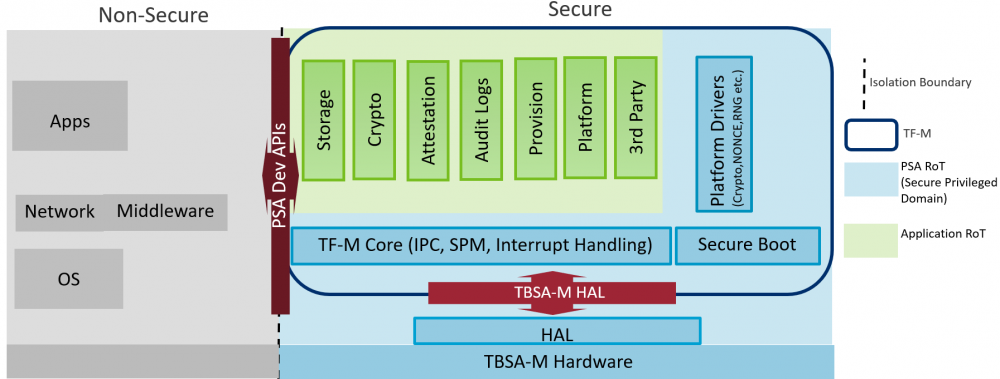

Arm 提供目前专为 v8-M Cortex 内核设计的安全固件代码(开源项目 TF-M),帮助有认证的厂商更方便的潜入安全能力。TF-M 基于 Arm 在 TrustzZone 技术的成功经验,意在为物理网设备引入的相对轻量级安全能力。

阶段 4:认证

满足 PSA 架构,基于 PSA 的信任根 (RoT) 的设备、软件,通过指定独立安全测试实验室,就可以获得 PSA 的认证。

- PSA安全认证

三个安全级别,目前主要为芯片、实时操作系统 (RTOS)、OEM 提供,以满足对不同场景的安全需求。

1 级认证是成本最低,认证速度最快的。主要通过问卷的形式,确保认证对象满足 PSA 模型的 10 个安全目标:

隔离的信任根服务、安全的更新过程、更新的验证机制、反刷写能力、认证支持的安全生命周期、随机数发生器 (TRNG) 和唯一性 (Nonce) 服务、独一无二的实体身份、鉴证、安全存储、安全启动。

开发者需要填写包括上述安全目标的一系列安全问题,并提供芯片、RTOS 和设备如何满足安全要求的说明,再由授权安全实验室审核。

2 级认证需要授权实验室基于白盒测试(源代码)的结果进行评估,并审查 PSA 的信任根,确保测试对象对轻量级硬件攻击和基础的软件攻击有防御能力。二级认证目前仅对芯片厂商开放,并在加速推广。

3 级认证还处在开发阶段,期望为对安全性有更高安全的领域,如工控,提高更多可靠性,对更加复杂的硬件和软件攻击有防御能力。

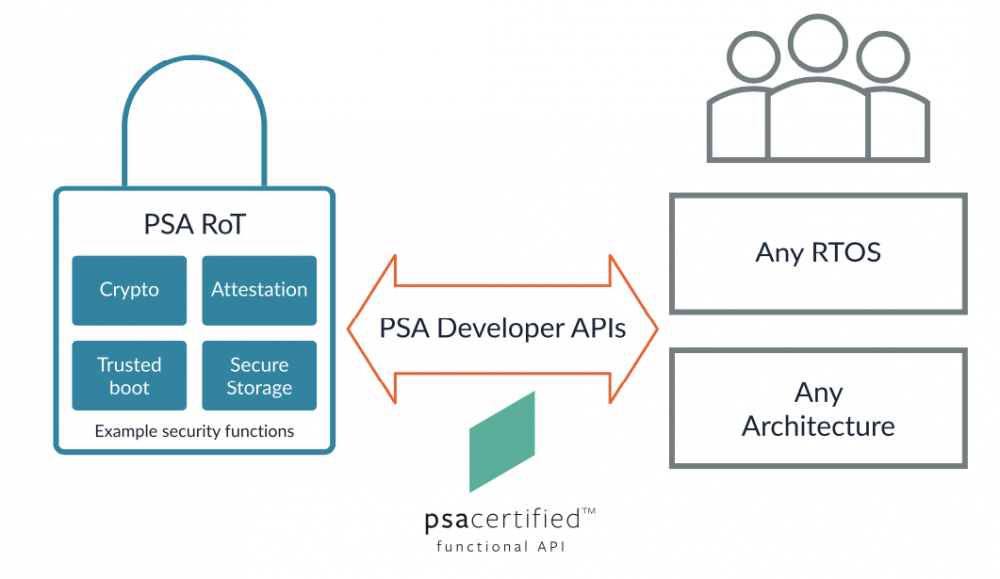

- 功能性 API 认证

功能性 API 认证,目的是帮助芯片、RTOS、OME 和应用程序的开发者,通过 API 在不同平台实现信任根服务。通过满足 PSA 规范的 developer API,开发者可在保障基础安全能力(认证、加密和安全存储)的前提下,更专注产品功能的开发。一致的功能 API 认证,确保不同开发者在同样通过认证的环境中无缝集成。

据了解,目前已针对芯片、RTOS 和 OEM 提供了免费的 API 测试套件,用于测试其开发者 API 符合 PSA 的要求,同时增强其对最新芯片平台硬件安全性的管控。

专用的开源安全固件代码

PSA 认证的价值,Rob Coombs 认为有以下四个方面:

- PSA 认证六家发起方的背书价值;

- 从源头(底层)开始,解决物联网设备因为碎片化和成本导致的基础安全能力缺乏(信任的构建);

- 通过不同、多级安全认证满足不同场景的安全需求;

- 通过可免费查看且不断更新、覆盖各国和地区的合规标准的安全规范,高质量的开源可信固件 (TF-M)、标准化的认证流程,针对物联网产业链快速推广。

信任根的广泛构建,芯片是第一步。之后会在整个产业链中推广,并且不局限在 Arm 生态。未来,我们会支持非 Arm 内核。负责认证的组织,也会更加独立、标准化的运作。

如果说 PSA 认证是为物联网嵌入安全能力的 “方法” 的话,那么相关规范,特别是 Arm 自有的开源项目,针对 Arm Cortex-M 处理器的可信固件 (TF-M),是重要的 “材料”,也是安全能力的集中体现。

TF-M 基于 Arm的TrustZone 技术(注:核心是通过 Cryptocell 的硬件加密/加速技术,在不过分削减硬件性能的前提下,划分安全域,保证数据、固件和外设的安全性。),针对广泛应用物联网领域的 v8-M 内核,提供包括创建可信的执行环境 (TEE) 和微控制器的安全处理环境 (SPE),安全存储、加密、日志审计、调试等实时服务。

此外,安全启动 (Secure boot) 可以更好的确保运行时软件的完整性,并支持固件的升级。

TF-M 项目:

http://git.trustedfirmware.org/trusted-firmware-m.git/

据了解,今年2月,TF-M v1.0-Beta 已经支持 PSA 1 级和功能性 API 的认证,可以通过 API 可以实现安全存储、加密和鉴证。

将 TEE 的能力,通过 TF-M 从智能手机延伸到物联网,是一件令人激动的事。

对于 1 级认证所能提供的能力,Rob 表示,各国家和地区,如中、美、欧盟,都有针对物联网安全出台相关框架和标准,PSA 的 1 级安全认证,可以覆盖这些物联网相关的合规要求。而且,这个认证是有时限的;也就是说,认证要求会不断更新,和合规的步伐保持一致。

在中国本土的推广上,Arm 的某相关负责人表示,中国的物联网设备厂商普遍对安全很重视,很多自主意愿很强;同时,PSA 认证在中国有信通院泰尔终端实验室的支持,到目前为止推进的比较顺利。

PSA认证:

Homepage

安全牛评

芯片公司在整个 ICT 产业链中有特殊的地位。作为一家已经被软银收购的英国芯片巨头,Arm 从安全发力物联网的意图明显。选择通过推动 Arm 生态内的安全认证,而不是标榜自身产品的安全能力,并且开源其核心安全能力,是个对行业非常有贡献性,也是一个非常有 “野心” 的决定。全球消费者对智能硬件安全性的意识正日益提升,物理网领域的安全认证体系,未来可能会成为影响消费行为的重要因素。在中国,以小米为代表的物理网安全生态,一定程度上表明了业界对物联网安全的重视。中国的物理网产业,虽然仍旧十分碎片化,但对安全的理解并不滞后。如何更好的融入中国的本地环境,受到产业界和消费者双方的认可,是 PSA 认证要在中国快速推广必须要正视的事情。

相关阅读

针对物联网(IoT)的高性能加密芯片

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)