Log4j反序列化远程代码执行漏洞(CVE-2019-17571)

漏洞名称:Log4j反序列化远程代码执行漏洞(CVE-2019-17571)

威胁等级: 高危

影响范围:Apache Log4j 1.2.4 - 1.2.17

漏洞类型:远程代码执行

利用难度:容易

Log4j介绍

Log4j是Apache的一个开源项目,通过使用Log4j,可以控制日志信息输送的目的地(控制台、文件、GUI组件,甚至是套接口服务器、NT的事件记录器、UNIX Syslog守护进程等);也可以控制每一条日志的输出格式。通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。

漏洞描述

Log4j存在远程代码执行漏洞,该漏洞产生的原因是SocketServer类对于监听获取到的数据并没有进行有效的安全验证,直接进行反序列化处理。 攻击者可以传入恶意的序列化数据对漏洞进行利用,向服务器发起远程代码执行攻击。

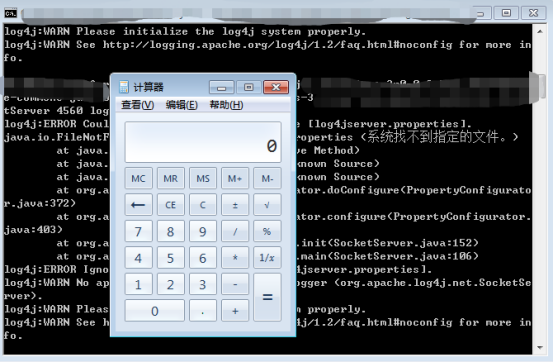

搭建Log4j 1.2.17环境,使用nc向Log4j开放端口发送恶意序列化数据,效果如下:

影响范围

目前受影响的Log4j版本:

Apache Log4j 1.2.4 - 1.2.17

修复建议

1.升级到Apache Log4j 2系列最新版

2.禁止将SocketServer类所开启的socket端口暴露到互联网

深信服解决方案

【 深信服安全云眼 】在漏洞爆发之初,已完成检测更新,对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。

注册地址:http://saas.sangfor.com.cn

【 深信服云镜 】在漏洞爆发第一时间即完成检测能力的发布,部署云端版云镜的用户只需选择紧急漏洞检测,即可轻松、快速检测此高危风险。部署离线版云镜的用户需要下载离线更新包来获取该漏洞的检测能力。

【 深信服下一代防火墙 】可轻松防御此漏洞, 建议部署深信服下一代防火墙的用户更新至最新的安全防护规则,可轻松抵御此高危风险。

【 深信服云盾 】已第一时间从云端自动更新防护规则,云盾用户无需操作,即可轻松、快速防御此高危风险。

【 深信服安全感知平台深信服下一代防火墙等产品

】实现对攻击者ip的封堵。

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)