评测Windows 10虚拟安全模式

今天我们就来愉快的玩耍下WIN10的虚拟安全模式吧,由于该特性需要安装Hyper-V虚拟层。我的主要Hyper-V主机搭载的是Windows Server 2012 R2。在虚拟机中进行测试不是一个好办法,所以我准备使用Dell XPS 13 (4393) Core i7,这机器还不错。

FreeBuf百科:Windows 10虚拟安全模式

微软已经在Win10的安全和身份认证机制上作出了重大改进。微软正在创建用户身份识别系统,并打算以此系统开启设备、应用以及定制的网站,它能够很好的提升系统抵御威胁的能力。这项机制在概念上是内置于操作系统的智能卡或者令牌系统,也可以应用在外围硬件设备的安全防护功能中。

Win10将存在于多种设备之中,用户自身的各种Windows设备将会被容器识别,让用户方便使用这些文件。但是来自于活动目录的安全令牌和LSA认证服务将会在其他设备中发挥保护作用,它们将在微软称做虚拟安全模式(Virtual Secure Mode,VSM)的Hyper-V虚拟化技术基础上运行。

简单的说,虚拟安全模式是一个用来隔离来自Windows 10机器lsass.exe进程的Hyper-V容器。值得一提的是,据我了解,虚拟安全模式仅仅是保护域凭证,并不包括本地账户。

开启虚拟安全模式

目前有关虚拟安全模式(VSM)的相关文档实在是太少了,玩这个东西确实花费了不少心思。接下来我将给大家讲解在Windows 10 Build 10130如何开启虚拟安全模式。

第一步,在BIOS中开启安全模式以及UEFI,他们的版本分别为1.2和2.0(PTT)似乎能够工作,我的Dell XPS 13已经开启2.0

第二步,选择MDT或者SCCM解决方案配置Windows 10 Build 10130,将配置好的机器加入到域(再次重申,虚拟安全模式仅仅保护域凭证)

第三步,在Windows 10中安装 Hyper-V,我在测试时当我添加Hyper-V平台和Hyper-V管理工具时遇到一个问题。这时你需要先添加Hyper-V平台,然后再添加Hyper-V管理工具。

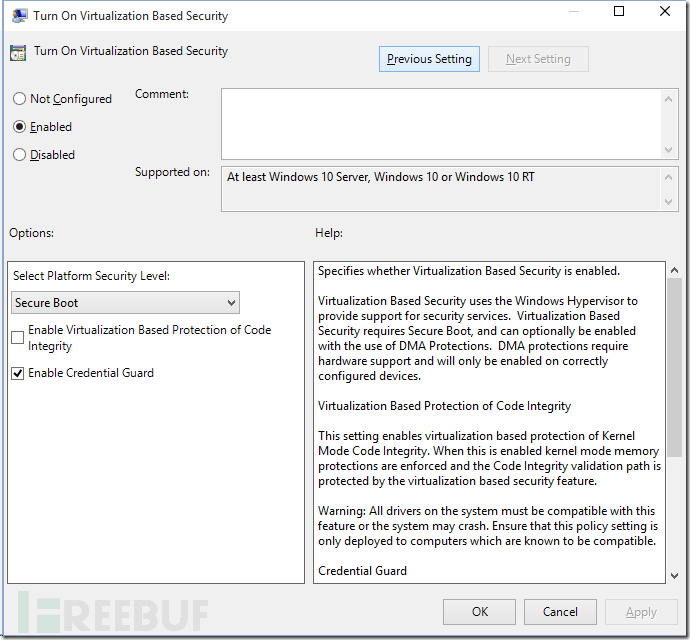

第四步,打开虚拟安全模式环境设置,其命名一般为“Enable Credential Guard”(Windows 10早期版本中称为LSA Credential Isolation),你可以在计算机设置/系统/设备保护/打开虚拟安全模式中找到该设置(Computer Configuration / System / Device Guard / Turn on Virtualization Based Security)

第五步,通过在命令行模式运行下面的命令设置配置信息,然后重启机器

bcdedit /set vsmlaunchtype auto

验证虚拟安全模式模式正常运行

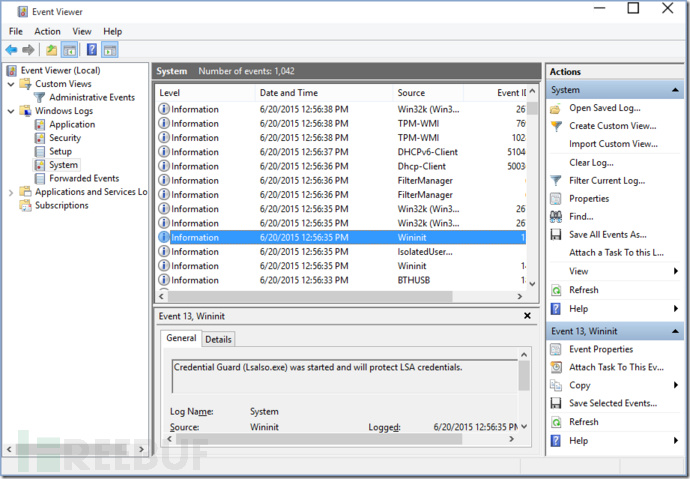

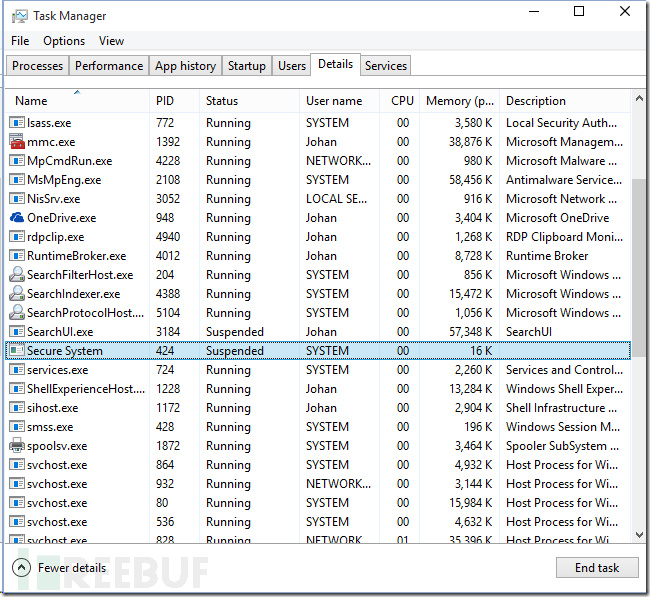

你可以任务管理器中查看“Secure System”进程或者在事件查看器/系统 中验证虚拟安全模式已经启用。

事件查看器

任务管理器

测试虚拟安全模式

最后,是时候好好玩玩虚拟安全模式了。

mimikatz是一个法国人写的轻量级调试器,因为牛逼,所以成了神器。神器之所以出名了,是因为神器可以直接从 lsass.exe 里获取windows处于active状态账号明文密码,是很强大的。

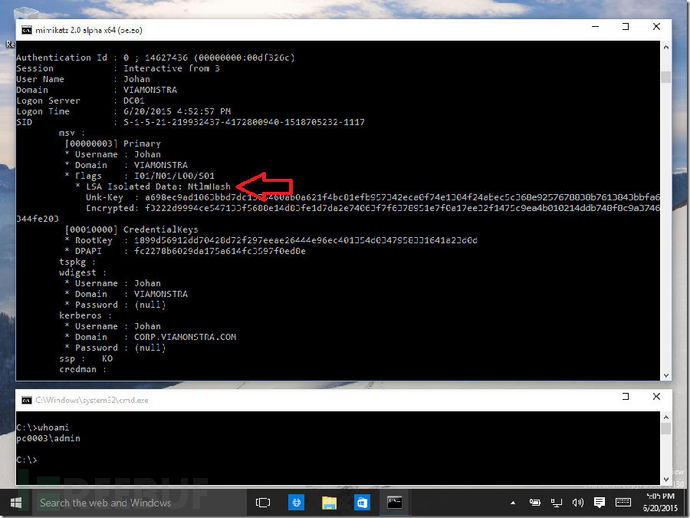

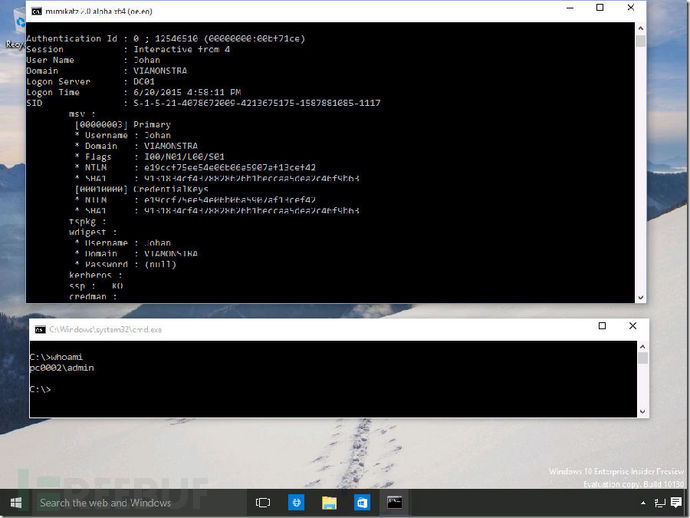

当机器开启了虚拟安全模式之后,我是用域用户进行登录(VIAMONSTRA/Johan),切换到本地管理员账户,并运行下面的mimikatz命令。

mimikatz.exe privilege::debug sekurlsa::logonpasswords exit

下面的输出中,显示了isolated LSA信息。

第二张图片为在同一机器上不开启虚拟安全模式,使用相同命令的结果

也就是说,禁用虚拟安全模式,在 mimikatz中会显示NTLM hash,这可被攻击者利用来进行哈希传递攻击,存在安全风险。

*参考来源 deploymentresearch ,译者/鸢尾 转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)