追踪那些隐藏在暗网深处的匿名者

Tor用户是如何被确定身份的?

纵观暗网的发展史,总有人尝试各种方法挖出匿名用户的真实身份。姑且可以把攻击手段分为两类:对客户端的攻击(浏览器),和对网络流量的攻击。

Web浏览器存在的隐患

从泄露出来的NSA文档中可以看到,由于Tor浏览器是基于Firefox开发的,所以,情报机构可以利用Firefox中的漏洞进行攻击。然而,正如NSA报告中提到的那样,利用漏洞工具并不能长期的监控暗网居民。漏洞通常只有很短的生命周期,浏览器的版本也一直在升级,所以只有很小的一部分人在使用有漏洞的浏览器,这就导致相关部门只能监控小范围内的用户。

被泄露的NSA文档,包括对Tor用户如何被曝光的介绍(来源: www.theguardian.com )

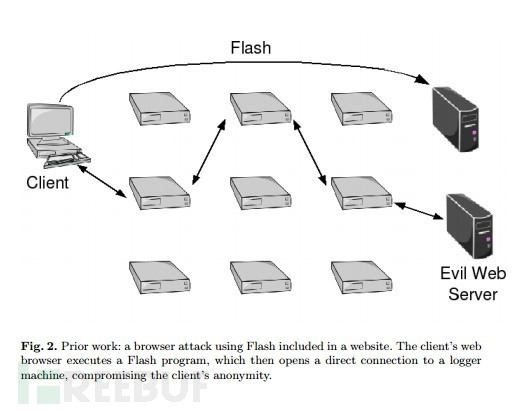

除了这些非官方发布的文档,Tor社区也发现了针对客户端的有趣的攻击。例如,来自MIT的研究人员已经发现了Flash会创建一条专用通道连到攻击者的专用服务器,这条通道包含了客户端的真实IP地址从而识别出受害者的身份。然而,Tor浏览器的开发人员通过在浏览器中禁用Flash传输通道,已经迅速解决了这个问题。

通过Flash通道发现受害者的真实IP

另一个针对浏览器进行攻击的方法就是使用WebRTC DLL。和上面提到的Flash通道一样,这个动态链接库是用来支持HTML5中视频流量传输的,而且它也可以记录受害者的真实IP。WebRTC的请求,使用STUN协议,并用文本传输,因此可以绕过Tor网络,引发严重后果。但Tro浏览器开发人员通过默认禁用WebRTC功能,也已经迅速修复了这个小缺陷。

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)