记一次渗透色情网站的经历

前言

前几天接到公安的一个色情网站的渗透任务,于是我开始了快乐的渗透过程。

进入主题

当我打开老大给我的域名的时候,是这个样子的

渗透测试

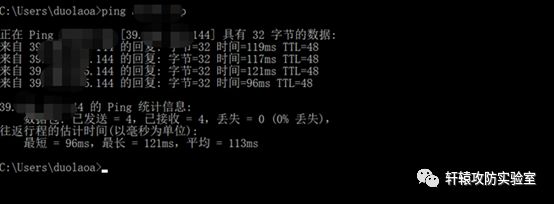

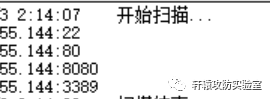

好吧,说好的渗透呢,怎么连网站都打不开,没办法,只能喝口水冷静一下,喝水回来,尝试扫描了下端口。

碰到这种就懒得扫端口了,同事帮忙看了下二级域名和子域名发现二级域名有点东西。

开放了 3389 、 22 、 80 、 8080 ,但是对其中 8080 是 tomcat ,对 tomcat 、 3389 、 22 爆破无果

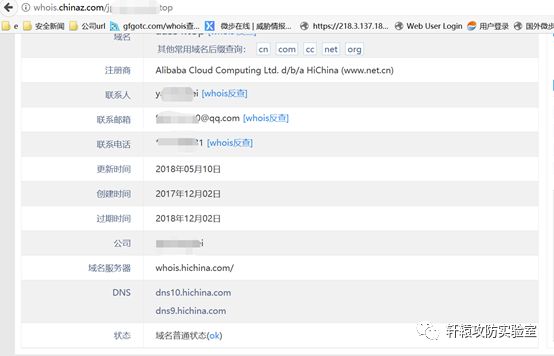

whois 信息搜集

这个时候只能 whois 一波试试了,最常用的是 chinaz ,结果给我这个玩意

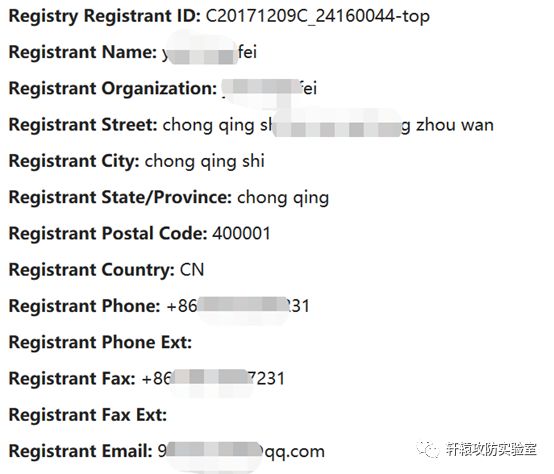

信息不够,接着去爱站看下

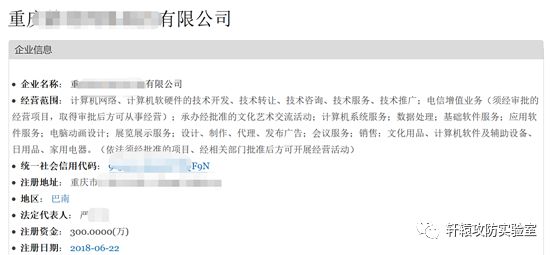

有了 qq 、手机、名字、地址等信息,搜索引擎查找下手机,确认注册人信息如下

接着查找公司名字

此时可以确认该域名的持有者的姓名、公司、支付宝、 qq 、手机号等信息,其中 qq 邮箱对应的支付宝确认名字和公司法人名字一致, whois 信息就搜集到这个地方结束了。

继续后台渗透

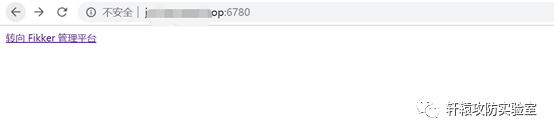

下面继续后台渗透 ,接着回头看目标站点信息,尝试删除了 url ,直接访问域名 + 端口,如下图:

WTF ,出来了,点进去

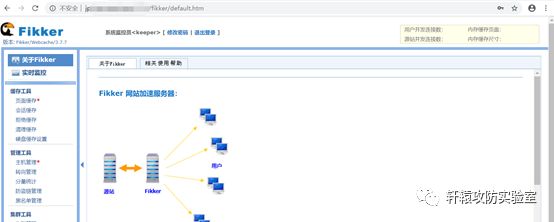

通过官网查找资料发现

于是,使用 burp 对系统监控员密码爆破一波,有 100 万个请求,晚上挂着跑,第二天起来一看,终于找到了。

Fikker 是个 cdn 管理平台,我们目标是找到色情网站的主机名和源 ip 地址,在主机管理列表中看到很多钓鱼网站的域名,但是没有找到色情网站的相关信息,但是关于目标站点的信息搜集也没有继续深入,就此收工,整理了下信息,提交给了老大。

总结

最开始的时候网站 url 无法访问,后来去掉 url 之后进行访问并登录发现 js 代码是错的,登录 post 请求的 url 并不存在,那个时候无法爆破,等到第二天重新观察发现登录提交的 url 改了,可以访问了,于是进行爆破并进入后台,第一步的 whois 信息搜集比较简单,没有深入,搜集了部分信息,整体渗透主要是针对 whois 和后台这两处。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)