Jackson-databind JDNI利用链黑名单更新漏洞修复通告

近日检测到jackson-databind更新了三个JDNI注入内部漏洞编号,360灵腾安全实验室判断漏洞等级为中,利用难度高 ,威胁程度高,有一定影响。建议使用用户及时安装最新补丁,以免遭受黑客攻击。

0x00 漏洞概述

FasterXML/jackson-databind是一个用于JSON和对象转换的Java第三方库,可将Java对象转换成json对象和xml文档,同样也可将json对象转换成Java对象。

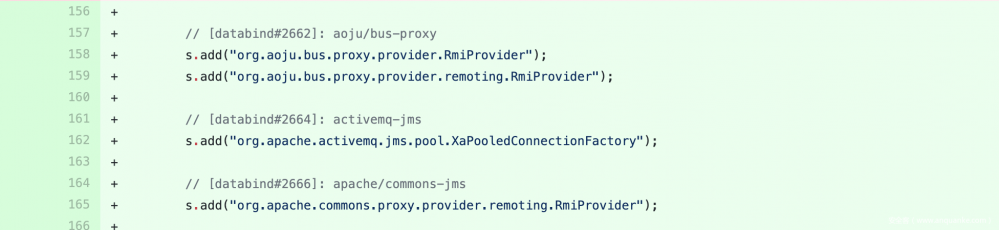

更新的[#2662], [#2664], [#2666]皆为使用黑名单绕过,在反序列化期间触发其指定的方法,最终实现JNDI注入远程代码执行

0x01 漏洞详情

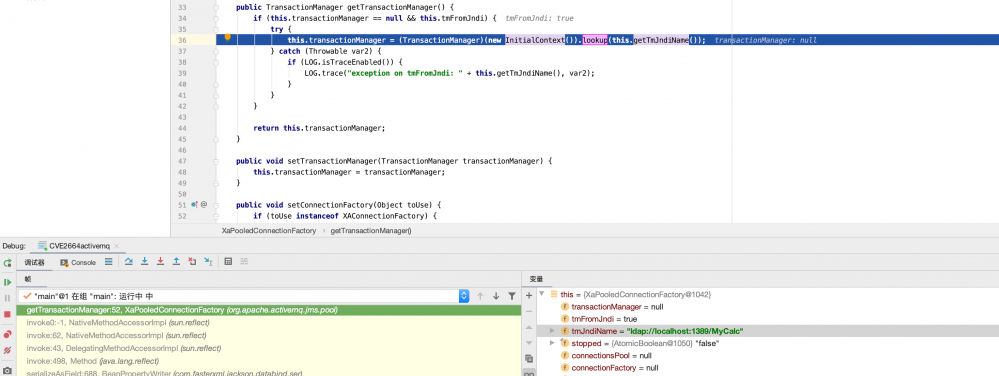

以[#2664]举例:漏洞位于 org.apache.activemq.jms.pool.XaPooledConnectionFactory 中,开启enableDefaultTyping,通过反射调用指定的恶意类并触发Getter函数,传参进入 lookup()

lookup() 的调用指定codebase url的类,加载远程调用类的构造方法导致经典的JNDI注入,最终任意命令执行

0x02 影响版本

2.0.0 <= FasterXML jackson-databind < 2.9.10.4

0x03 处置建议

1.升级 jackson-databind 新版本:黑名单的利用链会越来越多,直接升级白名单2.10.*以上

https://github.com/Fasterxml/jackson-databind/releases

2.使用高版本jdk

- 基于rmi的利用方式:适用jdk版本:JDK 6u132、 7u122、8u113之前。

- 基于ldap的利用方式:适用jdk版本:JDK 11.0.1、8u191、7u201、6u211之前

0x04 关于我们

灵腾安全实验室(REDTEAM)正式成立于2020年,隶属于360政企-实网威胁感知部;主攻研究方向包括红队技术、物理攻防、安全狩猎等前瞻技术,为 360AISA全流量威胁分析系统 、 360天相资产威胁与漏洞管理系统 、 360虎安服务器安全管理系统 、 360蜃景攻击欺骗防御系统 核心产品提供安全赋能。

0x05 Reference

https://github.com/FasterXML/jackson-databind/commit/05d7e0e13f43e12db6a51726df12c8b4d8040676

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)