FireEye:应用程序兼容性缓存的调查

简介

Windows应用程序兼容性缓存分析受到一限制:缓存中的数据是唯一在系统关机或重新启动的时候序列化到注册表。为什么这个限制会如此重要?

因为为了解析应用程序兼容性缓存如今的工具都依赖于在Windows注册表中找到的序列化高速缓存,这意味着该数据只有在近期重新启动系统时才是最新的。包括美国麦迪安网路安全公司自身的Shim缓存解析器以及内存分析框架都依赖于在内存中找到的Windows注册表副本。

目前的工具留给研究者只有两个选择:重新启动系统强制高速缓存——这可能会破坏其他的证据,或在系统重新启动时限制研究者数据分析。解决这个问题的方法就是直接从内核内存分析应用程序兼容性缓存。

本文将介绍应用程序兼容性缓存的内存结构,它允许对已经执行的近期最少使用算法(LRU)应用程序进行实时检索。还将引入一个Volatility插件( ShimCacheMem )实现基于内存结构的实时应用程序兼容性缓存检索。我们将会用一个恶意软件生成并运行其它的恶意程序的例子来说明。

应用程序兼容性缓存

随着Windows操作系统的升级,一些功能也在不断改变,可是这可能会影响一些程序的执行。为了减轻这种问题,Microsoft引入了Shim Infrastructure用于应用程序的特定版本的修复,现在被称为“shims”。

应用程序兼容性缓存或Shim缓存是Windows操作系统应用程序兼容性模块的一部分,以快速确定由于兼容性问题需要shimming的应用程序。

它存储在内核里并且在关机的时候序列化到注册表。在Windows 10里,序列化也是发生在重新启动的时候。

举个例子

在这个例子中,一个恶意发射器软件发出一个HTTP请求到一个网站然后下载一个可执行文件保存到磁盘并执行以检索CNC服务器的URL。

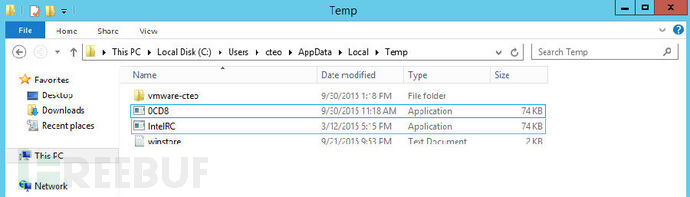

图1:在执行前该发射器出现在Temp文件夹中

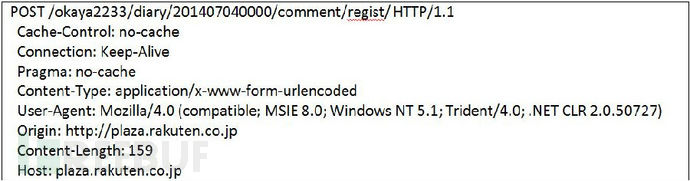

图2:发送HTTP请求到一个网站以获取CNC服务器的URL

图3显示了可执行文件被成功下载后Temp文件夹的内容;注意下载的文件的名字——0CD8,是随机生成的:

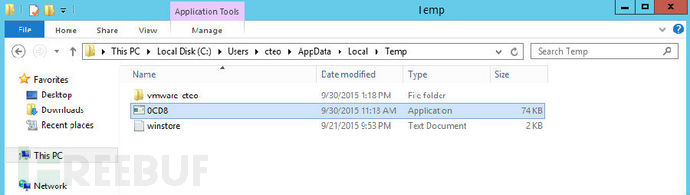

在执行其功能之前磁盘上的发射器被删除然后下载好的可执行文件开始运行。

图4:发射器软件已被删除:

如果没有一个文件监控程序,这个详细信息可能会在系统的取证调查过程中被错过。

如前面所述,研究者可以reboot系统并使用该Shim缓存分析器工具分析注册表中序列化的应用程序兼容性缓存。或者从内核内存获取内存转储并使用ShimCacheMem插件直接分析应用程序兼容性缓存。

图5展示了在IntelRC.exe恶意软件执行之前ShimCacheMem Volatility插件的输出;注意看该恶意软件还没有执行。

图6展示了ShimCacheMem Volatility插件在IntelRC.exe恶意软件执行后的输出。列表中的顺序提供了实际的执行顺序,第1项是最近执行的应用程序。看第4项,IntelRC.exe,它在第1项中下载的恶意软件是0DE9.exe。尽管实际上有些文件已经从磁盘删除了,但是ShimCacheMem Volatility插件还是识别出了在感染的系统上执行恶意软件。

更多细节请戳 这里

结论

应用程序兼容性缓存提供了文件执行的有利证据。然而,因为缓存只是加载到注册表在系统关机或重新启动,现有的工具还没有办法提供查看最近的缓存数据。不过使用shimcachemem Volatility插件可以在无论何时重启系统的情况下最快地看到缓存。

*参考来源: FireEye ,编译/FB小编江湖小吓,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)