如何通过springboot + redis + 注解 + 拦截器,实现接口幂等性校验?

扫描下方二维码 试读

一、概念

幂等性, 通俗的说就是一个接口, 多次发起同一个请求, 必须保证操作只能执行一次,比如:

-

订单接口, 不能多次创建订单

-

支付接口, 重复支付同一笔订单只能扣一次钱

-

支付宝回调接口, 可能会多次回调, 必须处理重复回调

-

普通表单提交接口, 因为网络超时等原因多次点击提交, 只能成功一次

等等

二、常见解决方案

-

唯一索引 -- 防止新增脏数据

-

token机制 -- 防止页面重复提交

-

悲观锁 -- 获取数据的时候加锁(锁表或锁行)

-

乐观锁 -- 基于版本号version实现, 在更新数据那一刻校验数据

-

分布式锁 -- redis(jedis、redisson)或zookeeper实现

-

状态机 -- 状态变更, 更新数据时判断状态

三、本文实现

本文采用第2种方式实现, 即通过redis + token机制实现接口幂等性校验

四、实现思路

为需要保证幂等性的每一次请求创建一个唯一标识 token , 先获取 token , 并将此 token 存入redis

请求接口时, 将此 token 放到header或者作为请求参数请求接口, 后端接口判断redis中是否存在此 token :

-

如果存在, 正常处理业务逻辑, 并从redis中删除此

token, 那么, 如果是重复请求, 由于token已被删除, 则不能通过校验, 返回请勿重复操作提示 -

如果不存在, 说明参数不合法或者是重复请求, 返回提示即可

五、项目简介

-

springboot

-

redis

-

@ApiIdempotent注解 + 拦截器对请求进行拦截 -

@ControllerAdvice全局异常处理

-

压测工具: jmeter

说明:

-

本文重点介绍幂等性核心实现, 关于 springboot如何集成redis 、 ServerResponse 、 ResponseCode 等细枝末节不在本文讨论范围之内,

-

有兴趣的小伙伴可以查看我的Github项目:

https://github.com/wangzaiplus/springboot/tree/wxw

六、代码实现

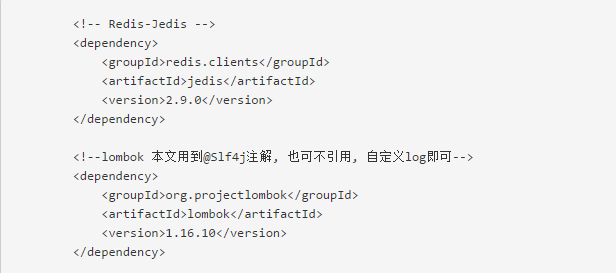

-

pom

JedisUtil

package com.wangzaiplus.test.util;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

import redis.clients.jedis.Jedis;

import redis.clients.jedis.JedisPool;

@Component

@Slf4j

public class JedisUtil {

@Autowired

private JedisPool jedisPool;

private Jedis getJedis() {

return jedisPool.getResource();

}

/**

* 设值

*

* @param key

* @param value

* @return

*/

public String set(String key, String value) {

Jedis jedis = null;

try {

jedis = getJedis();

return jedis.set(key, value);

} catch (Exception e) {

log.error("set key:{} value:{} error", key, value, e);

return null;

} finally {

close(jedis);

}

}

/**

* 设值

*

* @param key

* @param value

* @param expireTime 过期时间, 单位: s

* @return

*/

public String set(String key, String value, int expireTime) {

Jedis jedis = null;

try {

jedis = getJedis();

return jedis.setex(key, expireTime, value);

} catch (Exception e) {

log.error("set key:{} value:{} expireTime:{} error", key, value, expireTime, e);

return null;

} finally {

close(jedis);

}

}

/**

* 取值

*

* @param key

* @return

*/

public String get(String key) {

Jedis jedis = null;

try {

jedis = getJedis();

return jedis.get(key);

} catch (Exception e) {

log.error("get key:{} error", key, e);

return null;

} finally {

close(jedis);

}

}

/**

* 删除key

*

* @param key

* @return

*/

public Long del(String key) {

Jedis jedis = null;

try {

jedis = getJedis();

return jedis.del(key.getBytes());

} catch (Exception e) {

log.error("del key:{} error", key, e);

return null;

} finally {

close(jedis);

}

}

/**

* 判断key是否存在

*

* @param key

* @return

*/

public Boolean exists(String key) {

Jedis jedis = null;

try {

jedis = getJedis();

return jedis.exists(key.getBytes());

} catch (Exception e) {

log.error("exists key:{} error", key, e);

return null;

} finally {

close(jedis);

}

}

/**

* 设值key过期时间

*

* @param key

* @param expireTime 过期时间, 单位: s

* @return

*/

public Long expire(String key, int expireTime) {

Jedis jedis = null;

try {

jedis = getJedis();

return jedis.expire(key.getBytes(), expireTime);

} catch (Exception e) {

log.error("expire key:{} error", key, e);

return null;

} finally {

close(jedis);

}

}

/**

* 获取剩余时间

*

* @param key

* @return

*/

public Long ttl(String key) {

Jedis jedis = null;

try {

jedis = getJedis();

return jedis.ttl(key);

} catch (Exception e) {

log.error("ttl key:{} error", key, e);

return null;

} finally {

close(jedis);

}

}

private void close(Jedis jedis) {

if (null != jedis) {

jedis.close();

}

}

}

@ApiIdempotent

package com.wangzaiplus.test.annotation;

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

/**

* 在需要保证 接口幂等性 的Controller的方法上使用此注解

*/

@Target({ElementType.METHOD})

@Retention(RetentionPolicy.RUNTIME)

public @interface ApiIdempotent {

}

ApiIdempotentInterceptor

package com.wangzaiplus.test.interceptor;

import com.wangzaiplus.test.annotation.ApiIdempotent;

import com.wangzaiplus.test.service.TokenService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.HandlerInterceptor;

import org.springframework.web.servlet.ModelAndView;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.lang.reflect.Method;

/**

* 接口幂等性拦截器

*/

public class ApiIdempotentInterceptor implements HandlerInterceptor {

@Autowired

private TokenService tokenService;

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) {

if (!(handler instanceof HandlerMethod)) {

return true;

}

HandlerMethod handlerMethod = (HandlerMethod) handler;

Method method = handlerMethod.getMethod();

ApiIdempotent methodAnnotation = method.getAnnotation(ApiIdempotent.class);

if (methodAnnotation != null) {

check(request);// 幂等性校验, 校验通过则放行, 校验失败则抛出异常, 并通过统一异常处理返回友好提示

}

return true;

}

private void check(HttpServletRequest request) {

tokenService.checkToken(request);

}

@Override

public void postHandle(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Object o, ModelAndView modelAndView) throws Exception {

}

@Override

public void afterCompletion(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Object o, Exception e) throws Exception {

}

}

TokenServiceImpl

package com.wangzaiplus.test.service.impl;

import com.wangzaiplus.test.common.Constant;

import com.wangzaiplus.test.common.ResponseCode;

import com.wangzaiplus.test.common.ServerResponse;

import com.wangzaiplus.test.exception.ServiceException;

import com.wangzaiplus.test.service.TokenService;

import com.wangzaiplus.test.util.JedisUtil;

import com.wangzaiplus.test.util.RandomUtil;

import lombok.extern.slf4j.Slf4j;

import org.apache.commons.lang3.StringUtils;

import org.apache.commons.lang3.text.StrBuilder;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;

import javax.servlet.http.HttpServletRequest;

@Service

public class TokenServiceImpl implements TokenService {

private static final String TOKEN_NAME = "token";

@Autowired

private JedisUtil jedisUtil;

@Override

public ServerResponse createToken() {

String str = RandomUtil.UUID32();

StrBuilder token = new StrBuilder();

token.append(Constant.Redis.TOKEN_PREFIX).append(str);

jedisUtil.set(token.toString(), token.toString(), Constant.Redis.EXPIRE_TIME_MINUTE);

return ServerResponse.success(token.toString());

}

@Override

public void checkToken(HttpServletRequest request) {

String token = request.getHeader(TOKEN_NAME);

if (StringUtils.isBlank(token)) {// header中不存在token

token = request.getParameter(TOKEN_NAME);

if (StringUtils.isBlank(token)) {// parameter中也不存在token

throw new ServiceException(ResponseCode.ILLEGAL_ARGUMENT.getMsg());

}

}

if (!jedisUtil.exists(token)) {

throw new ServiceException(ResponseCode.REPETITIVE_OPERATION.getMsg());

}

Long del = jedisUtil.del(token);

if (del <= 0) {

throw new ServiceException(ResponseCode.REPETITIVE_OPERATION.getMsg());

}

}

}

TestApplication

package com.wangzaiplus.test;

import com.wangzaiplus.test.interceptor.ApiIdempotentInterceptor;

import org.mybatis.spring.annotation.MapperScan;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

import org.springframework.context.annotation.Bean;

import org.springframework.web.cors.CorsConfiguration;

import org.springframework.web.cors.UrlBasedCorsConfigurationSource;

import org.springframework.web.filter.CorsFilter;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurerAdapter;

@SpringBootApplication

@MapperScan("com.wangzaiplus.test.mapper")

public class TestApplication extends WebMvcConfigurerAdapter {

public static void main(String[] args) {

SpringApplication.run(TestApplication.class, args);

}

/**

* 跨域

* @return

*/

@Bean

public CorsFilter corsFilter() {

final UrlBasedCorsConfigurationSource urlBasedCorsConfigurationSource = new UrlBasedCorsConfigurationSource();

final CorsConfiguration corsConfiguration = new CorsConfiguration();

corsConfiguration.setAllowCredentials(true);

corsConfiguration.addAllowedOrigin("*");

corsConfiguration.addAllowedHeader("*");

corsConfiguration.addAllowedMethod("*");

urlBasedCorsConfigurationSource.registerCorsConfiguration("/**", corsConfiguration);

return new CorsFilter(urlBasedCorsConfigurationSource);

}

@Override

public void addInterceptors(InterceptorRegistry registry) {

// 接口幂等性拦截器

registry.addInterceptor(apiIdempotentInterceptor());

super.addInterceptors(registry);

}

@Bean

public ApiIdempotentInterceptor apiIdempotentInterceptor() {

return new ApiIdempotentInterceptor();

}

}

OK, 目前为止, 校验代码准备就绪, 接下来测试验证

七、测试验证

-

获取

token的控制器TokenController

package com.wangzaiplus.test.controller;

import com.wangzaiplus.test.common.ServerResponse;

import com.wangzaiplus.test.service.TokenService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

@RequestMapping("/token")

public class TokenController {

@Autowired

private TokenService tokenService;

@GetMapping

public ServerResponse token() {

return tokenService.createToken();

}

}

-

TestController, 注意@ApiIdempotent注解, 在需要幂等性校验的方法上声明此注解即可, 不需要校验的无影响

package com.wangzaiplus.test.controller;

import com.wangzaiplus.test.annotation.ApiIdempotent;

import com.wangzaiplus.test.common.ServerResponse;

import com.wangzaiplus.test.service.TestService;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

@RequestMapping("/test")

@Slf4j

public class TestController {

@Autowired

private TestService testService;

@ApiIdempotent

@PostMapping("testIdempotence")

public ServerResponse testIdempotence() {

return testService.testIdempotence();

}

}

-

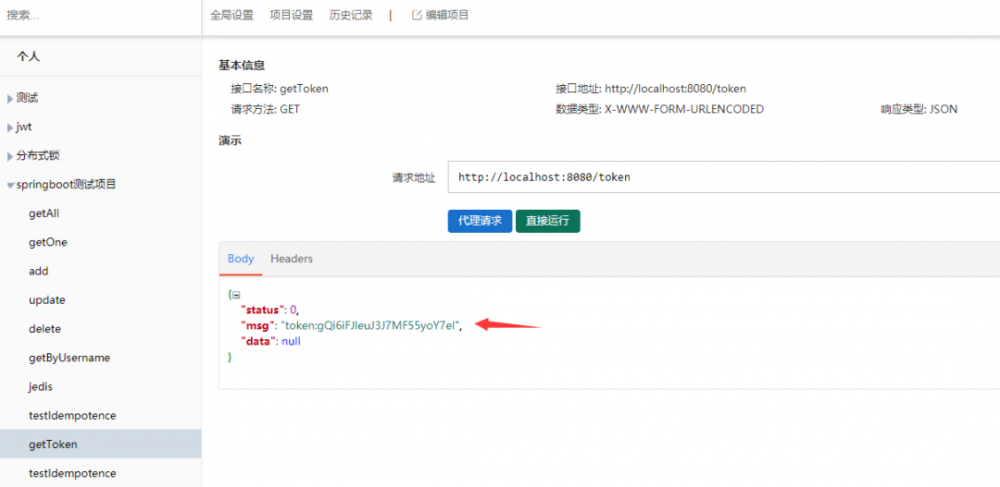

获取

token

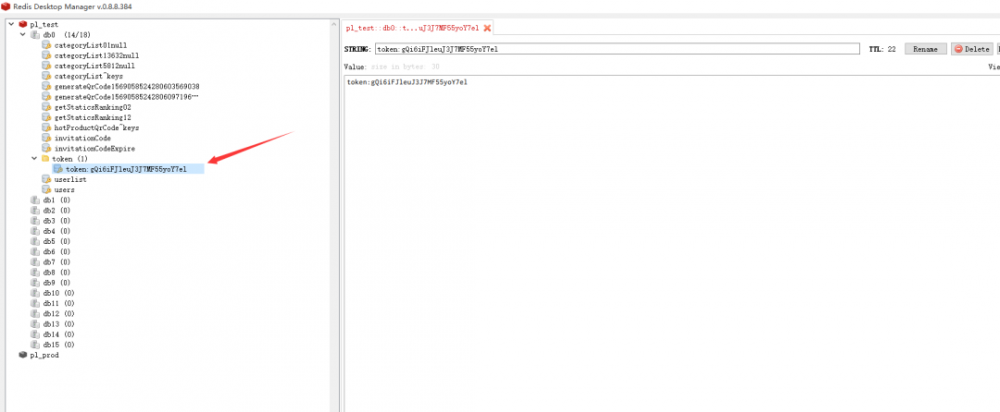

查看redis

-

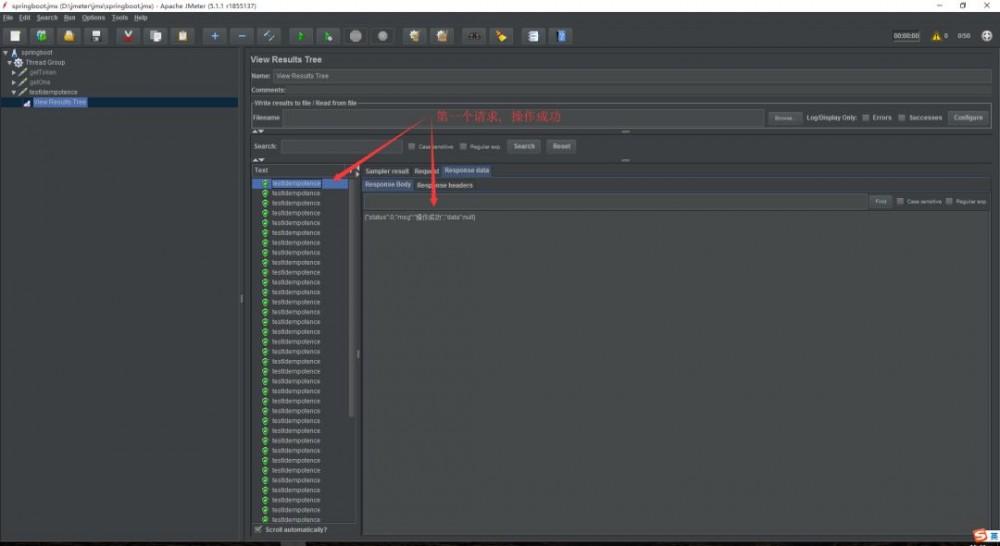

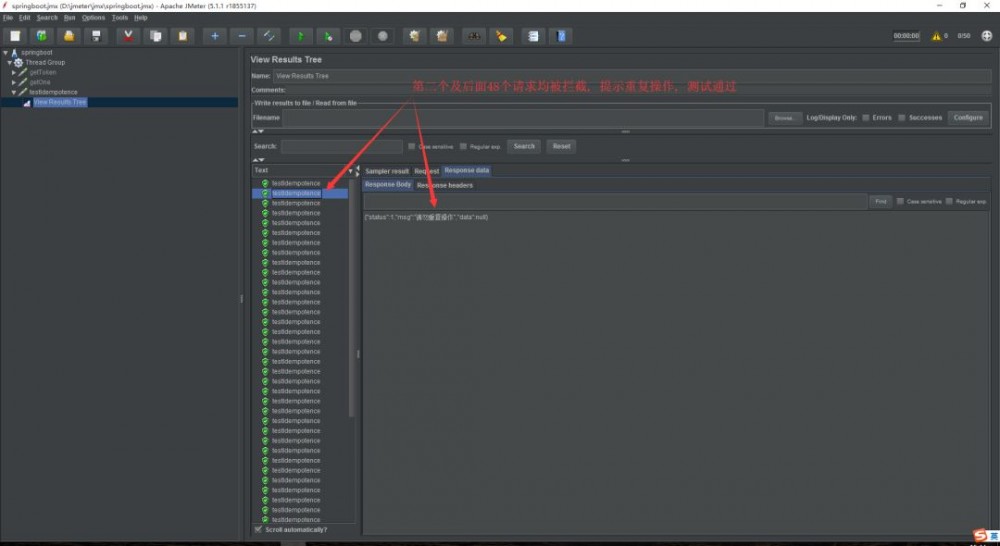

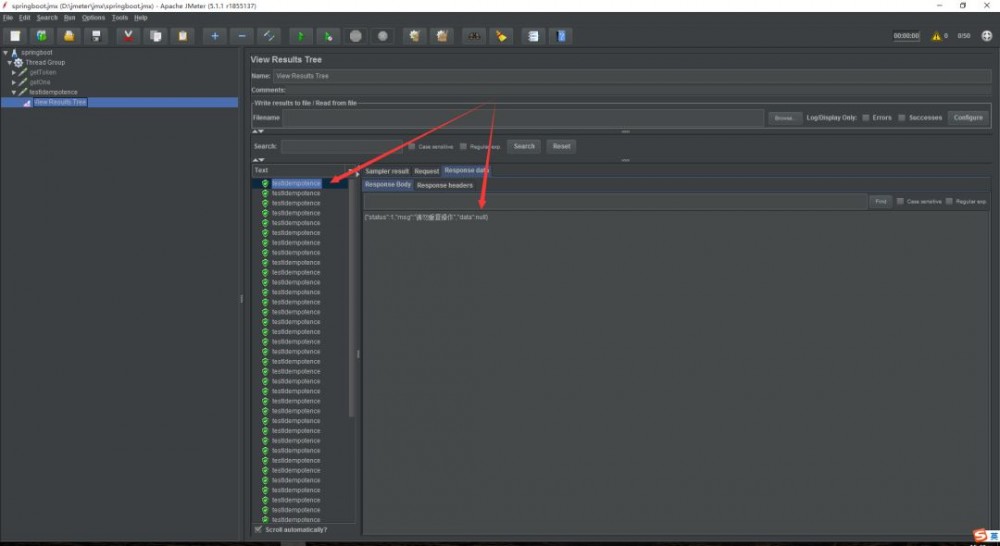

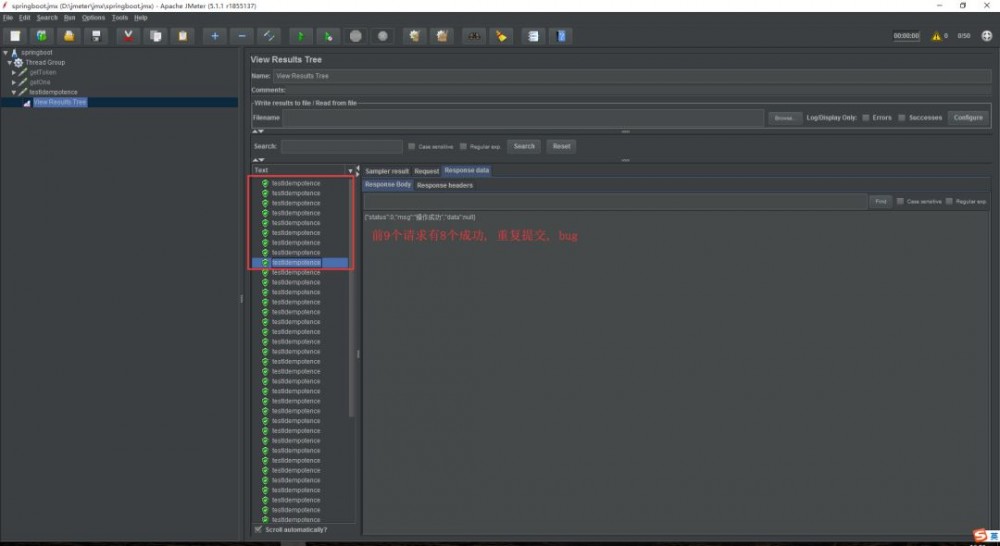

测试接口安全性: 利用jmeter测试工具模拟50个并发请求, 将上一步获取到的token作为参数

-

header或参数均不传token, 或者token值为空, 或者token值乱填, 均无法通过校验, 如token值为"abcd"

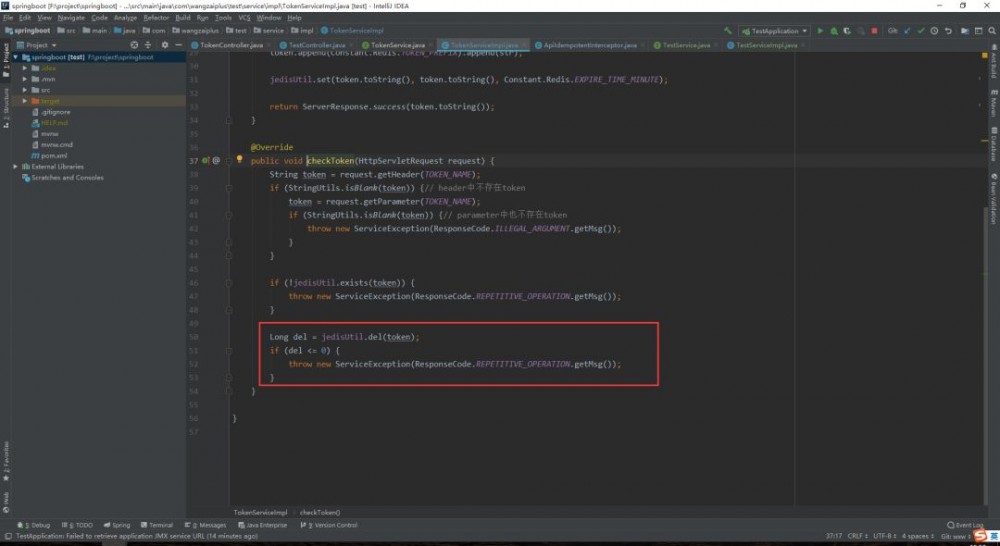

八、注意点(非常重要)

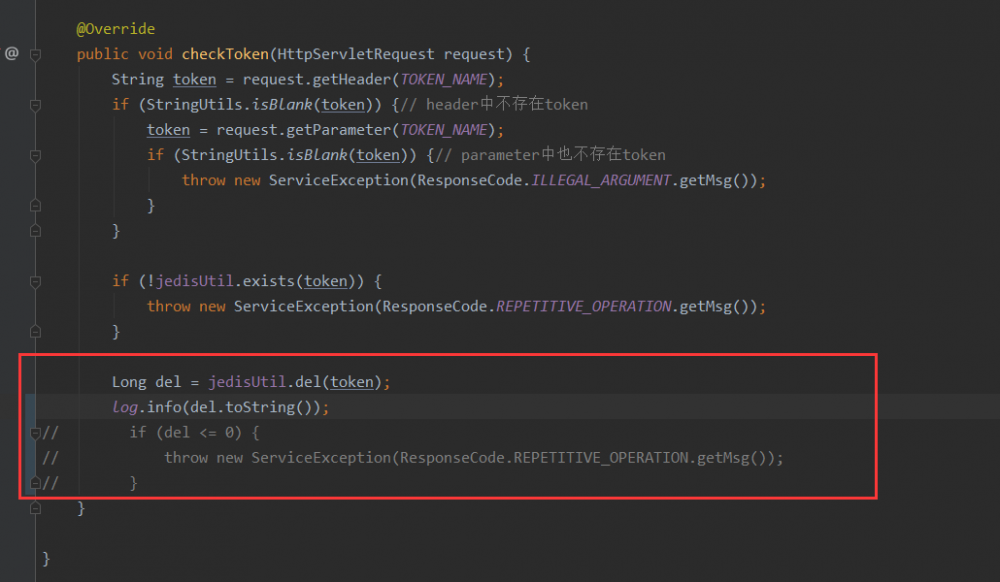

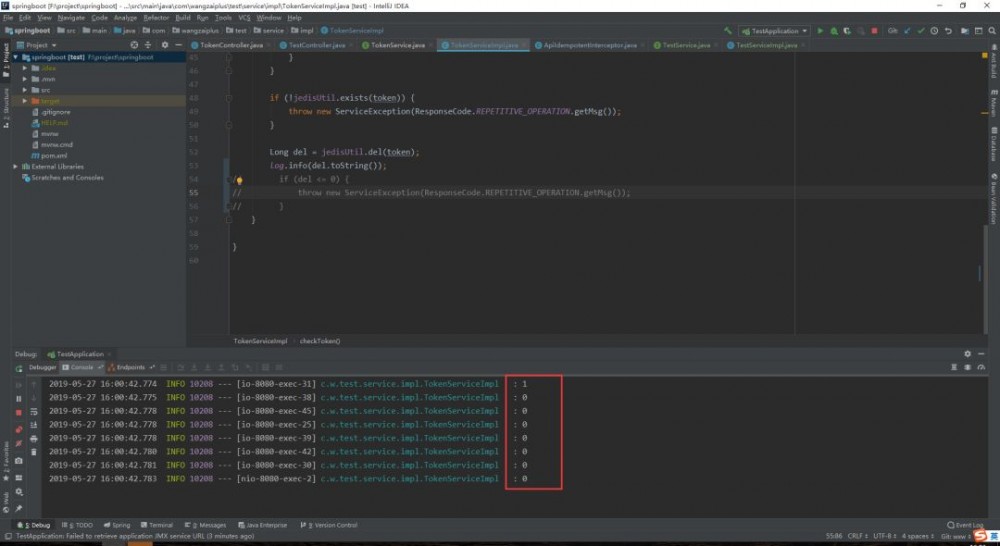

上图中, 不能单纯的直接删除token而不校验是否删除成功, 会出现并发安全性问题

因为有可能多个线程同时走到第46行, 此时token还未被删除, 所以继续往下执行

如果不校验 jedisUtil.del(token) 的删除结果而直接放行, 那么还是会出现重复提交问题, 即使实际上只有一次真正的删除操作,下面重现一下

稍微修改一下代码:

再次请求

再看看控制台

虽然只有一个真正删除掉token, 但由于没有对删除结果进行校验, 所以还是有并发问题, 因此, 必须校验

九、总结

其实思路很简单, 就是每次请求保证唯一性, 从而保证幂等性, 通过拦截器+注解, 就不用每次请求都写重复代码, 其实也可以利用spring aop实现, 无所谓

如果小伙伴有什么疑问或者建议欢迎提出

Github

https://github.com/wangzaiplus/springboot/tree/wxw

End

作者: wangzaiplus

来源:

https://www.jianshu.com/p/6189275403ed

本文版权归作者所有

为您推荐

-

如何设计一个百万级用户的抽奖系统?

-

阿里二面:设计一个电商平台积分兑换系统!

-

扎心一问!你凭什么成为top1%的Java工程师?

-

【干货走一波】千万级用户的大型网站,应该如何设计其高并发架构?

-

PK光明顶?江湖上流传的几大消息队列门派,到底有什么本质区别?

-

扒一扒 JVM 的垃圾回收机制,拿大厂offer少不了它!

-

面试阿里?如果对别人开源的Rocket MQ了如指掌,岂不是很加分?

-

百度、腾讯热门面试题:聊聊Unix与Java的IO模型?(含详细解析)

-

35岁的大龄码农们,如何才能不被社会淘汰掉?

-

一步一图,带你走进Netty的世界!

-

想要去阿里面试?你必须得跨过JVM这道坎!

-

你连Nginx怎么转发给你请求都说不清楚,还好意思说自己不是CRUD工程师?

长按下图二维码,即刻关注【 狸猫技术窝 】

阿里、京东、美团、字节跳动

顶尖技术专家 坐镇

为IT人打造一个 “有温度” 的技术窝!

- 本文标签: client map mapper IT人 消息队列 高并发 unix final 幂等 cat ACE redis CEO MQ java REST 本质 ip build zookeeper ORM GitHub DOM 分布式 测试 锁 JVM 线程 删除 数据 JMeter AOP spring 二维码 工程师 servlet 开源 安全 bean Netty 解析 jedispool Nginx 参数 索引 tar http UI 时间 垃圾回收 value 模型 百度 rand 京东 constant API App 幂等性 web mybatis token https src 支付宝 IO 代码 key springboot pom 总结 并发 网站 Service IDE CTO id apache 美团 分布式锁 git

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)