「漏洞通告」WebSphere Application Server 权限提升漏洞(CVE-2020-4362)

阅读: 2

文章目录

一、漏洞概述

4月9日,IBM 官方更新安全公告,修复了WebSphere Application Server 中的权限提升漏洞(CVE-2020-4362)。当WebSphere在管理请求中通过SOAP connector使用基于令牌的身份验证时,攻击者通过向WebSphere SOAP Connector发送恶意构造的请求,可能在受影响服务器上进行权限提升。

WebSphere是IBM的软件平台。它包含了编写、运行和监视全天候的工业强度的随需应变 Web 应用程序和跨平台、跨产品解决方案所需要的整个中间件基础设施,如服务器、服务和工具。WebSphere Application Server 是该设施的基础,其他所有产品都在它之上运行。

参考链接:

https://www.ibm.com/support/pages/node/6174417

二、影响范围

受影响版本

- WebSphere Application Server 9.0.0.0 – 9.0.5.3

- WebSphere Application Server 8.5.0.0 – 8.5.5.17

- WebSphere Application Server 8.0.0.0 – 8.0.0.15

- WebSphere Application Server 7.0.0.0 – 7.0.0.45

注:WebSphere Application Server V7.0 和 V8.0官方已停止维护

不受影响版本

- WebSphere Application Server >= 9.0.5.4(预计2020年6月12日发布)

- WebSphere Application Server >= 8.5.5.18(预计2020年9月28日发布)

三、漏洞检测

3.1 版本检测

相关用户可通过版本检测的方式判断当前应用是否存在风险。

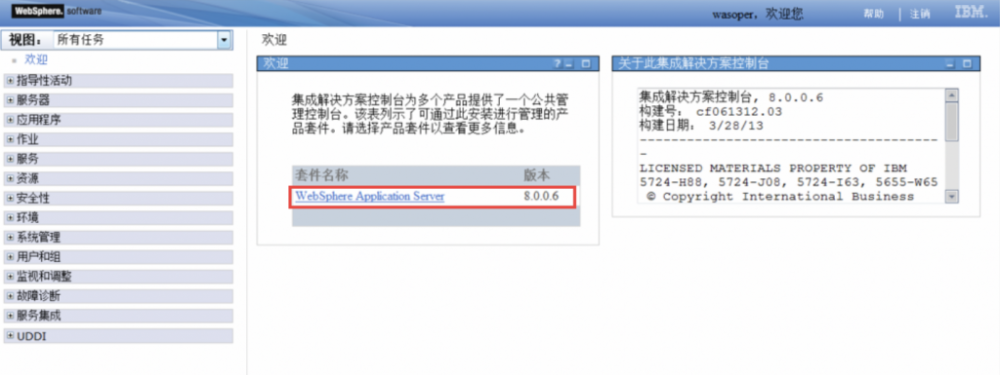

方法一:登录websphere管理平台首页查看版本信息

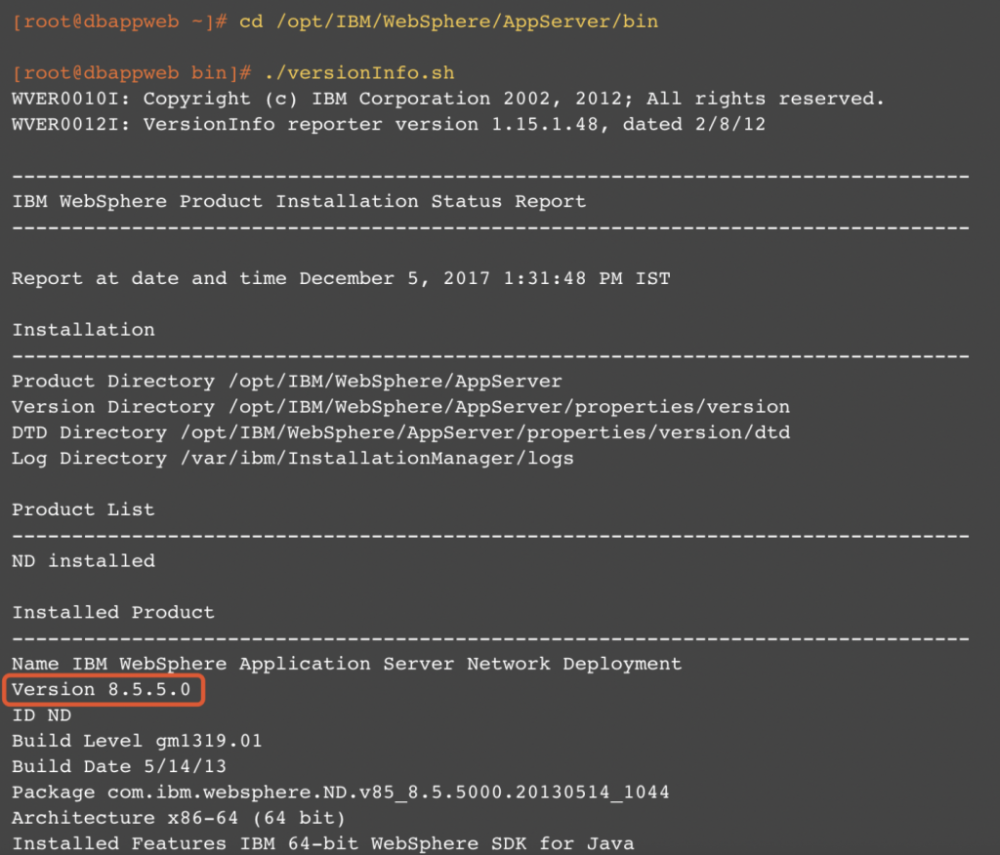

方法二:进入/opt/IBM/WebSphere/AppServer/bin目录,执行以下命令查看版本

./versionInfo.sh

若当前使用版本在受影响范围内,则可能存在安全风险。

四、漏洞防护

4.1 官方升级

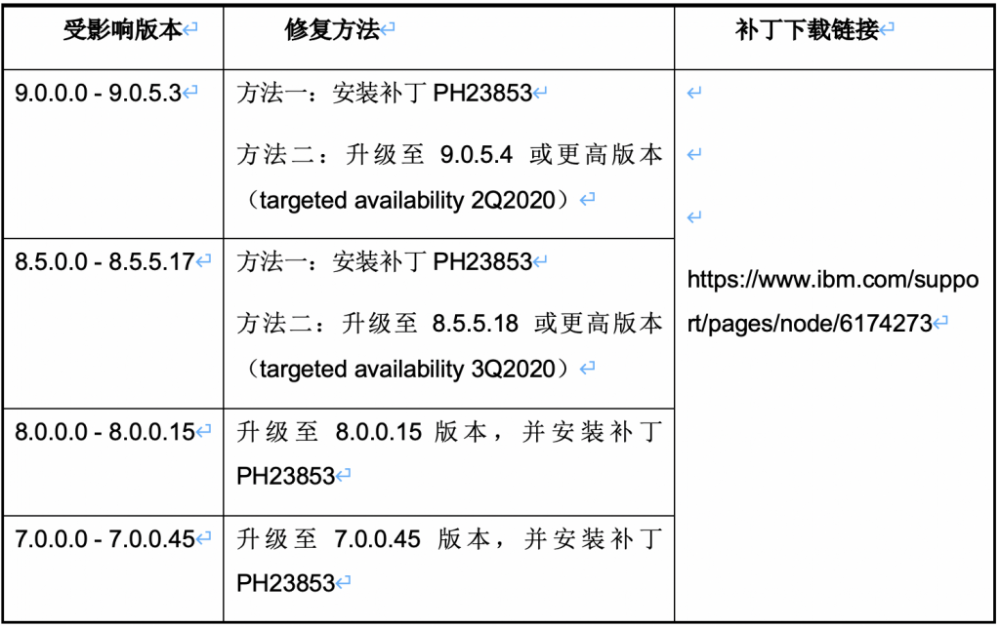

目前官方已发布补丁修复了该漏洞,对于已停止维护的版本也提供了安全补丁,请受影响的用户尽快更新进行防护。

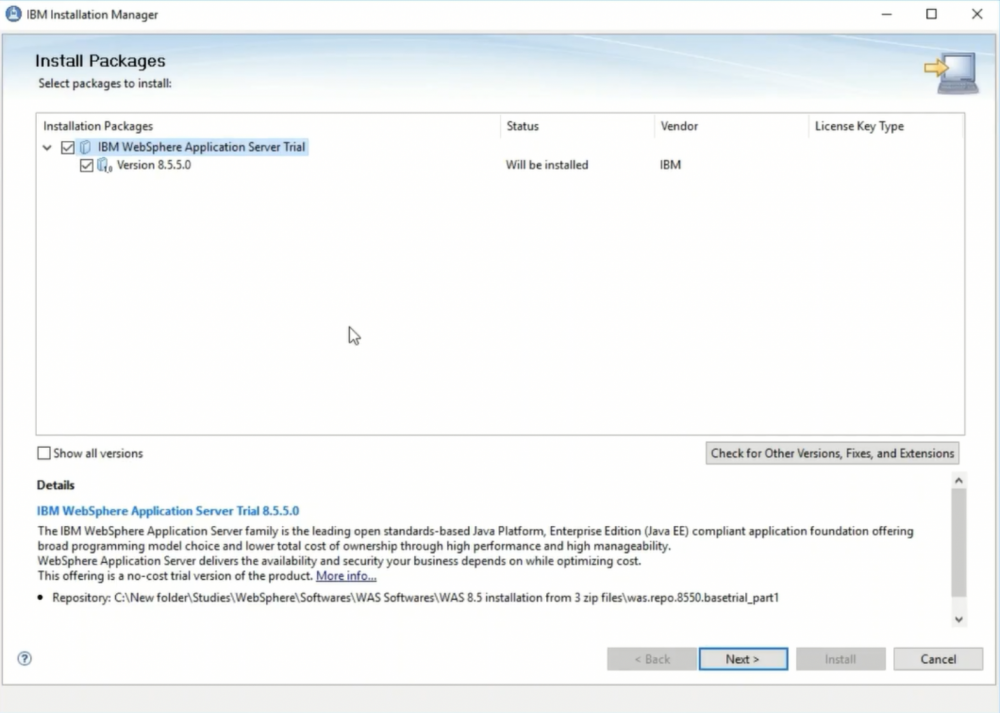

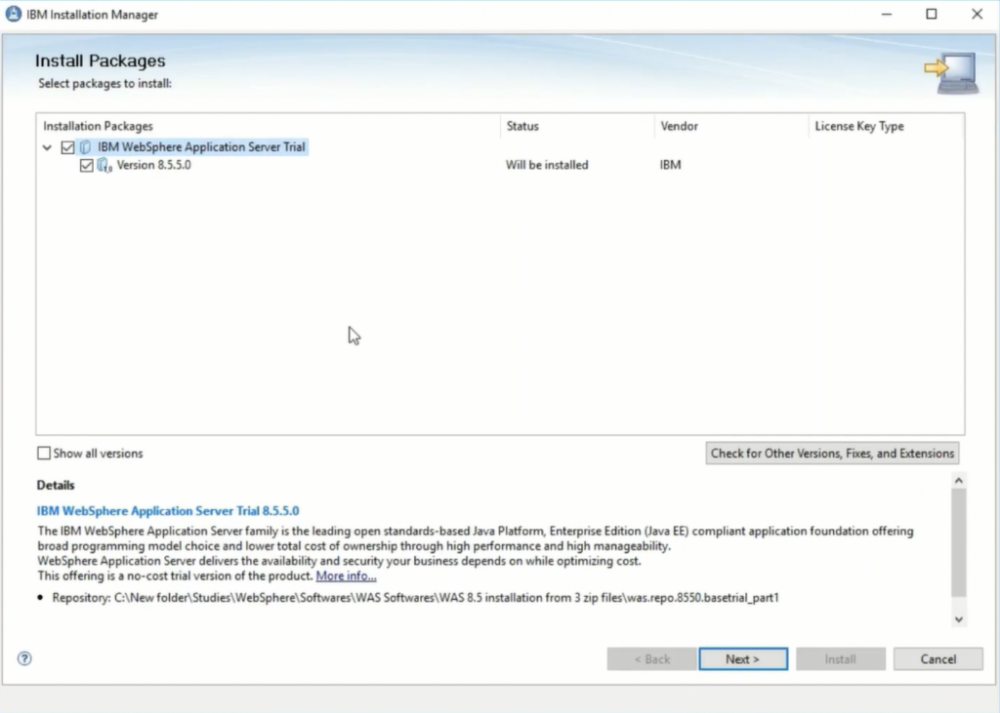

相关用户可通过IBM Installation Manager进行升级,根据提示进行版本更新、补丁安装。

也可手动进行版本更新与补丁安装(注:安装补丁之前请先关闭WebSphere服务,安装完成后再将服务开启。)

4.2 其他防护建议

建议相关用户对WebSphere SOAP Connector监听端口(默认8880)的开放范围进行限制。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)