婴儿监视器也不安全,黑掉它其实很容易

安全公司Rapid7的安全研究人员发现,婴儿监视器中存在大量安全漏洞,这些漏洞包括:硬编码后门凭证、特权提升漏洞、认证绕过漏洞、直接浏览漏洞、信息泄漏漏洞、反射存储型跨站脚本(XSS)漏洞;这些漏洞影响几种品牌的视频婴儿监视器,主要包括:飞利浦In.Sight B120/37、iBaby M3S和M6模型、Summer Infant Baby Zoom、TrendNet Wi-Fi Baby Cam、Lens Peek-a-View 和Gynoii设备等等。

婴儿监视器并不安全

研究人员发现,流行的网络视频婴儿监视器产品中存在重大安全漏洞,这可能允许攻击者窥视婴儿和企业。对黑客来说,婴儿监视器是一个重点攻击目标,大多家庭都认为婴儿监视器是安全无害的设备,然而却完全忽视了网络攻击的风险。实际上,这些设备正如许多其他网络设备一样,都可能成为家庭网络环境的入口点。

Rapid7的安全专家已经发现,大量的安全漏洞影响八种不同的视频婴儿监视器,这是对家庭隐私的一个严重威胁。婴儿监视器是一种智能设备,它配备了一个摄像头和一个麦克风来监视周围环境,并总是处于联网状态。

漏洞类型及影响范围

为了评估婴儿监视器的安全性,Rapid7分析了六个供应商的 婴儿监视器 ,价格从55到260美元不等。其中,被分析的婴儿监视器品牌包括飞利浦In.Sight B120/37、iBaby M3S和M6模型、Summer Infant Baby Zoom、TrendNet Wi-Fi Baby Cam、Lens Peek-a-View 和Gynoii设备。

研究人员在婴儿监视器中发现了很多安全问题,如硬编码后门凭证、特权提升漏洞、认证绕过漏洞、直接浏览漏洞、信息泄漏漏洞、反射存储型跨站脚本(XSS)漏洞。其中,飞利浦电子音频/视频In.Sight无线高清婴儿监视器B120E/37受其中三个漏洞的影响,即硬编码凭据、基于云的Web服务中的反射存储型XSS漏洞,以及远程查看功能中的一个漏洞。通过利用这些漏洞,攻击者可以访问这些设备,并在没有进行身份认证的情况下打开一个视频流。Stanislav解释说道:

“这就将整个相机Web App服务器暴露在网上。安全情况下,如果你不是连接发起人或者被授权查看,那么即使你连接到了设备,也应该不能查看监控视频。但是,该漏洞使得攻击者不需要任何身份验证就能查看监控视频。”

根据Rapid7的研究人员的消息,虽然这些漏洞还未被修复,但并没有发现大量利用这些漏洞的证据。通过提供一个补丁发布时间表,飞利浦及时回复了这份漏洞报告。该公司还提到,飞利浦设备现在由Gibson Innovations管理,并且补丁预计在9月4日发布。飞利浦发言人说:

“作为我们负责的信息披露政策和流程,飞利浦一直在与Gibson Innovations和调查该问题的安全研究公司保持联系,以此来迅速地定位飞利浦产品中已知和潜在的漏洞。”

婴儿监视器可作为攻击的跳板

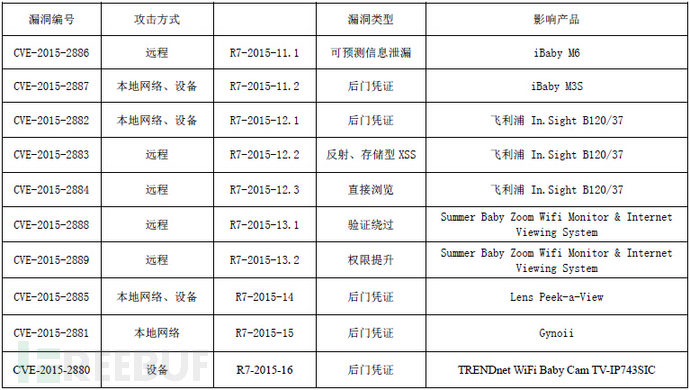

该事件另一个令人不安的方面是,通过使用连网设备搜索引擎 Shodan ,就能很容易发现婴儿监视器以及其他的物联网设备。下表中是研究人员发现并报告的漏洞信息:

这个新闻并不会令人感到惊奇,因为技术的发展正在极大地扩大我们的进攻面,现在家庭中充满了物联网设备,这些设备很容易被攻击者利用。最近,安全专家发现智能电视和智能冰箱中存在大量的漏洞,这是很正常的,因为物联网设备的迅速增长在很多情况下都缺乏安全设计。Rapid7高级安全顾问Mark Stanislav说:

“很多相同的安全问题都存在于基于业务的物联网设备中。看似良性的网络设备,如幼儿园监视器可以用来作为攻击其他家庭网络设备的踏脚石,即家庭的业务数据和应用程序。”

*参考来源: securityaffairs ,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)