利用被入侵的路由器获取网络流量

0x00 前言

现在,对终端路由器进行流量劫持的方法很多,如DNS劫持等等,但是根据不同的渗透场景,如对电信级别的组织进行大范围攻击时,利用被入侵的路由器进行流量重定向则会显得更加高效。这种类似“核攻击”的攻击方法会导致X州市数字电视一样的后果。

原文地址:https://dl.packetstormsecurity.net/papers/routing/GRE_sniffing.doc

0x01 介绍

这篇文档详细描述了在最近试验中,使用边界路由器作为工具来捕获网络流量的方法 、步骤以及结果。

在渗透测试场景中,人们经常会入侵一个组织的边缘路由器。这些路由器往往部署在公司防火墙外,而且缺乏保护。在某些情况下,被入侵的路由器可能会成为进一步攻击目标网络的一个跳板,但是真正的价值用被掌握的路由器用来嗅探组织内部进出的网络流量。

这种使用GRE隧道和策略路由的技术最早在Phrack由Gauis发表的第56篇文章“Things to do in Cisco Land when you are dead” (http://www.phrack.com/show.php?p=56&a=10),Gauis的方法使用tcpdump修改的proof-of-concept(poc)程序,来在被嗅探的路由器和一台Linux之间建立一条GRE隧道。

而Joshua Wright在他为SANS GCIH的实用鉴定课程中写的的论文:“Red Team Assessment of Parliament Hill Firewall”中使用了另一种方法,Joshua使用了另外一台思科路由器终结了GRE隧道,但他只设法捕捉到一个方向的流量:从该组织出站方向的流量。

在本次这个试验中扩展了Joshua的方法,同样使用另外一台思科路由器来终结GRE隧道,但是从组织中透明地捕捉到了进出的流量。对这个技术进行扩展的主要因素是为了最少进行软件定制以及组件的需要。

特别感谢Darren Pedley(Darren.Pedley@alphawest6.com.au)对路由器配置的协助以及对整个实验完整的检查。

0x02 方法

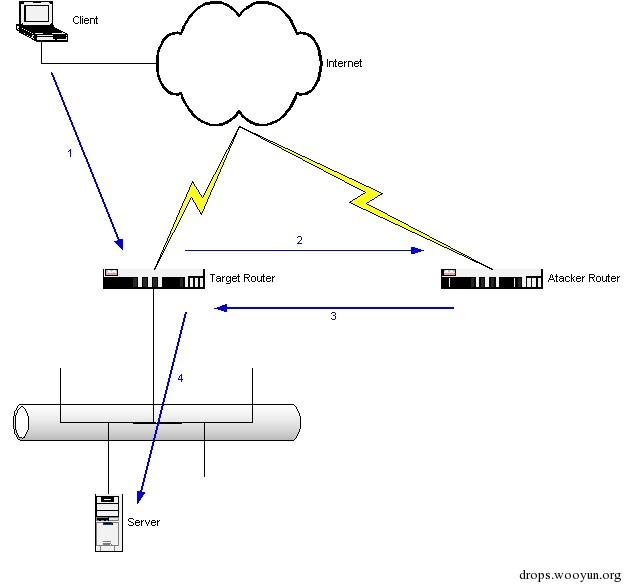

所选择的方法是,在目标路由器(“Target router”)和被黑客控制的中间路由器(“Attacker router”)之间建立GRE隧道。使用策略路由来把该组织中进出的流量通过GRE隧道重定向到中间路由器(Attacker router)中。流量在最终被目标路由器(Target router)传送之前,就已经被黑客控制的中间路由器(Attacker router)处理过了。

本次测试了两种场景。第一个场景,被捕获的流量只是被中间路由器通 “反射”进了GRE隧道,如图1。这种方法有一个好处就是在路由器上配置简单,但是介绍以下出现的问题:

为了方便捕获数据流量,必须嗅探中间路由器外端的端口(即中间路由器的tunnle隧道上的物理接口)。这种方法在非以太网络媒介中会难以实现。

被捕获的流量是通过GRE报文封装的,就必须在执行IP解码之前对流量进行解封装。

图1 – 场景1

在第二个处理场景中,中间路由器被配置为在回传捕获流量给目标路由器之前,先把流量发传送给一台Unix工作站,如图2,这个脚本克服前面的两个缺点:

对于中间路由器来说,可以使任意媒介的外部网络。

流量转发给Unix工作站时已经解封装,则使用较少的处理过程就可以提取流量中有用的信息。

图2 – 场景2

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)