记一次简单的黑页安全事件 | FreeBuf x 破壳学院训练营

一、事件背景:

收到某单位通报通知,发现该单位的主页被挂载了恶意网页,影响恶劣。并于第一时间前往现场进行漏洞修复工作以及溯源查询。

二、 信息收集

1、 网站应用程序架构大致为:服务器主机运行在Linux 操作系统上,使用Tomcat作为Web服务容器;

2、网站日志保存正常、系统日志保存正常。

三、事件分析

被挂载黑页的链接为:

http://www. ***cn/***/file/20190112/20190112230719_12345.html

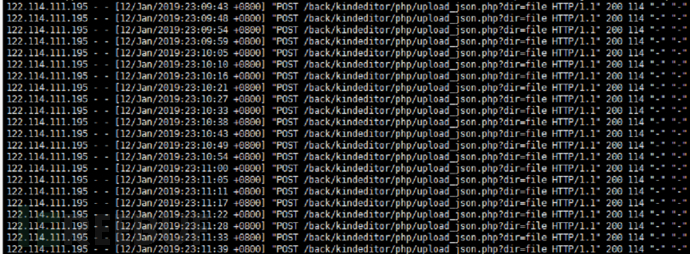

经过现场分析,网页是由于门户网站编辑器(Kindeditor)目录路径被爆破出来,非法攻击者通过编辑器的上传功能(upload_json.php)将恶意网站上传。也从路径中可以得知,编辑器在2019年01月12日自动命名生成了文件20190112230719_1234.html。

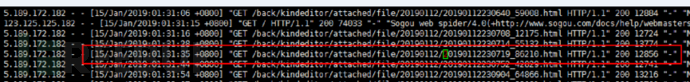

接着我们通过收集到的日志进行分析。

发现攻击者在2019年01月12日当天23:00左右。通过编辑器上传了一系列的非法文件,并且上传成功(状态码为:200)。

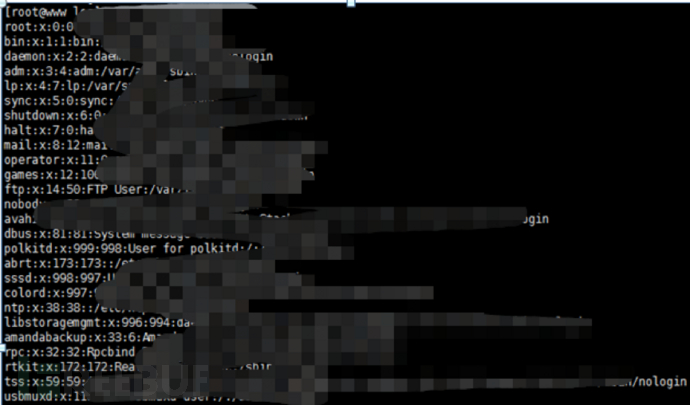

检查系统用户,未发现可疑用户

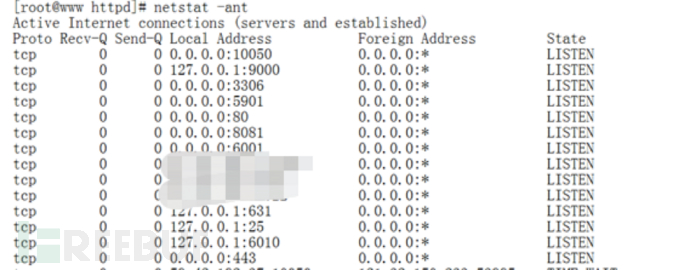

检查系统网络连接情况,未发现系统与外部可疑 IP 地址建立网络连接。

四、 分析小结:

根据到收集信息的分析,得出初步结论如下((注:本次分析根据现有证据做出的合理假设,并可以通过引入新的证据而改变)):

1、恶意网页已被删除; 2、编辑器存在html文件上传的功能(没有对上传的文件做严格检测); 3、系统状态分析,网站服务器未发现运行恶意程序; 4、网站日志保存完整。

五、 修复建议:

1、升级Kindeditor编辑器的版本; 2、通过设置防火墙或者waf策略,对其上传的恶意文件进行检测并且拦截; 3、最有效的,将文件上传目录直接设置为不可执行,对于Linux而言,撤销其目录的’x'权限;实际中很多大型网站的上传应用都会放置在独立的存储上作为静态文件处理,一是方便使用缓存加速降低能耗,二是杜绝了脚本执行的可能性; 4、文件类型检查:强烈推荐白名单方式,结合MIME Type、后缀检查等方式(即只允许允许的文件类型进行上传);此外对于图片的处理可以使用压缩函数或resize函数,处理图片的同时破坏其包含的HTML代码; 5、使用随机数改写文件名和文件路径,使得用户不能轻易访问自己上传的文件; 6、单独设置文件服务器的域名;

网络安全永远离不开攻击和防御,目前市面攻击技术多不胜数,唯有防御技术的学习相对稀缺,信息安全之道,任重道远~

点击下方链接了解课程更多详情

课程报名: WEB安全方向丨企业应急响应(安全防守篇)

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)