个人信息泄漏源竟是政府网站

社保信息门户大开,政府网站安全堪忧。记者调查多省市社保信息系统漏洞“低级”,甚至曝光后不见修复。

■IT时报 戚夜云

4月28日下午,一名网络安全专家当着《IT时报》记者的面,打开某知名医疗网站,在没有任何账号的情况下,仅在用户名处输入一串简单代码,并在密码栏随意键入几个字母之后,他便以超级管理员的身份进入了该医疗网站的系统后台。整个过程甚至不足1分钟,该医疗网站内所有的医生信息、患者姓名、性别、联系方式等核心数据均暴露在这位技术专家面前。

为什么这么快?该网络安全专家对记者表示,是因为他已经得知该医疗网站的漏洞。“如今在互联网上,可以随意下载到检测网站漏洞的工具,2个小时后,便能告诉攻击者网站有何种漏洞,黑客便可有的放矢地攻击了。”

更可怕的是,技术专家告诉《IT时报》记者,这个网站安全级别甚至还要高于近期被补天漏洞响应平台曝光的多省份的社保系统。难道我们的社保系统的网络安全性如此不堪!

低级漏洞让社保系统“不设防”

这种网站系统漏洞的学名叫“SQL注入漏洞”。

从2014年5月开始,在补天漏洞响应平台上,涉及居民社保信息泄露的漏洞报告达64个,不仅范围囊括了浙江、安徽、江苏、山西等19省份,涉及居民也已经达到了5000万多。而让人意外的是,这些高危漏洞很大一部分都是共性的低级漏洞错误,这次浙江、广东、湖北5市等地曝出的SQL注入漏洞为最常见的低级漏洞。

王佳煜,上海理想信息产业公司iSec信息安全服务中心主任,他告诉记者:“黑客能够探测到数据库的类型、结构、表格数目,以及对表格字段进行猜解,然后通过构造语句,将黑客所需要用的姓名、身份证号、联系方式等抽取,拖库到本地(指通过非法手段获取网站的数据库)。”

事实上,社保系统中出现的许多漏洞都很低级。如去年曝出的四川省、石家庄市社保局等系统漏洞,均是由“弱口令”导致的。“111111、123456、888888,这些便于记忆的密码对社保系统来说安全系数太低,但是地方管理人员并没有意识到这是一个重要的安全问题。”

王佳煜曾经进行过统计,常见的网站安全漏洞有12种,除SQL注入和弱口令漏洞外,越权漏洞、框架漏洞缺陷、业务逻辑缺陷等都是常见的安全隐患。

今年1月媒体曝出,个人可绕过某市人力资源和社会保障局网站密码验证、查询他人社保信息,属于越权漏洞;苏州市社保基金管理中心网站可被拖库查询所有社保人员信息则是框架漏洞。

安全性常常被牺牲

之所以社保系统容易大面积出现此类漏洞,王佳煜认为:“他们的社保系统通常都交给第三方公司做,而第三方开发公司重点考虑的是功能而不是安全。前些年,软件开发者的安全意识普遍不强,如果功能的实现和安全性有冲突,常常以牺牲安全性为代价,保证功能。另外,为了赶工程期,他们并不会对系统进行充分的安全测试。”

另外一个常见情况是,当初建立的防火墙、入侵检测、服务器安全软件等传统的安全防护措施已经不能够适应当前的安全需要。如乐山市社会保险信息查询中心可拖库查询乐山市所有社保人信息的漏洞原因就是框架太老。“目前黑客采用的都是新型网络攻击方式,而传统的基于网络层防护的安全设备,很容易被黑客绕过,从而发起对用户Web应用层服务和Web内容的恶意攻击”,王佳煜说。

部分社保部门对漏洞视而不见

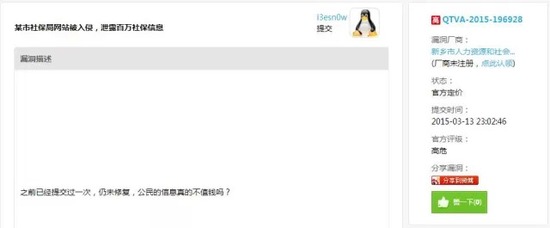

“之前已经提交过一次,仍未修复,公民的信息真的不值钱吗?”补天上,一位白帽子(正面的黑客,不会恶意利用网络漏洞,而是帮助完善网络安全性)发现自己提交的漏洞至今未被涉及网站——新乡市社保局修复,在再次提交漏洞描述的过程中,他如此写道。

今年4月,在媒体曝光后,虽然多个省市社保部门进行了回复,但是从补天漏洞响应平台的数据来看,近一半以上的漏洞仍然悬而未决,陕西省社保系统泄露全省至少213万参与农村社保人员的信息,可随意修改社保待遇,停发社保金,问题发现3个多月,至今未能修复;新乡市社保局网站被入侵,泄露百万社保信息,白帽子提交多次漏洞,至今仍未修复。

据了解,一般漏洞响应平台流程是,白帽子提交漏洞、漏洞确认、通报厂商、厂商确认、厂商修复五个步骤。但社保部门的漏洞处理一般进行到第三步、第四步就停滞不前了。

谁来为“安全”买单

为什么社保部门不积极解决?刘涛(化名),长期为政府和企业网站进行安全服务,他判断,除了安全意识不够强之外,社保系统代码“牵一发而动全身”的属性也可能是造成社保部门懈怠的原因,“升级网络安全系统,就要带来巨大的工作量,很多部门因此选择不升级。”

刘涛给出的解决方案是定期维护。“安全意识强的客户每个月都会要求我们进行常规的安全测试甚至是渗透测试(模拟黑客攻击)。”刘涛表示他们的客户群中,政府服务进行渗透测试的频次要低很多,不仅如此,更多的类似社保等掌握大量用户信息的部门依旧缺乏安全意识。

刘涛坦承,由于业务的附加值高,这种维护的成本水平并不低。这个行业人才缺乏,没有统一收费标准,刘涛所在部门的普通安全分析员的收费在5000元/天以上,高级安全分析员则要上万。而正常的一次维护周期是一个星期,可见费用之高。

另一个解决方案是为数据加密。明朝万达总裁王志海告诉《IT时报》记者,因为不断会有新的漏洞出现,事后的定期漏洞修复不能从根本解决问题,所以他们业务的着力点是在为政府或企业的数据进行加密。“这样一来,即使黑客盗取了数据库,但是因为加密,看到的将是一串乱码。”

明朝万达提供给政府或企业的解决方案是一次性的,不过他们的收费水平更高,据透露他们为中国某电信运营商提供的数据加密服务的收费高达200万元。

该不该花大价钱为安全买单,仍是摆在政府网站们面前的艰难选择题。

(图片均来自网络)

![]() 本文来源:IT时报

本文来源:IT时报

![[HBLOG]公众号](http://www.liuhaihua.cn/img/qrcode_gzh.jpg)